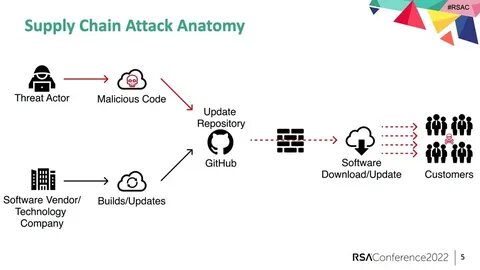

在当今的数字时代,网络安全问题日益凸显,尤其是对于依赖开源软件的开发者而言。最近,NPM(Node Package Manager)供应链攻击再次引起了开发者和企业界的广泛关注。这次攻击影响了数以百计的网站和应用程序,给开发者和用户带来了严重的安全隐患。在本文中,我们将深入分析NPM供应链攻击的细节、影响及防范措施。 一、什么是NPM供应链攻击? NPM供应链攻击是一种通过在NPM注册表中发布恶意包,进而感染使用这些包的应用程序的攻击方式。NPM是JavaScript的包管理工具,广泛应用于前端和后端开发。

攻击者通常会伪装成合法的开发者,上传恶意代码,一旦开发者无意中安装了这些包,恶意软件便会在其系统中执行。 二、攻击的机制与影响 此次NPM供应链攻击的机制相对简单,但影响却是深远的。攻击者首先在NPM注册表中发布了包含恶意代码的新包或更新了现有的包。由于开发者依赖于这些库和包来构建和维护他们的应用程序,因此一旦这些恶意代码被引入,攻击者便可以利用这些应用程序执行各种恶意行为,如窃取用户数据、进行远程控制等。 根据BleepingComputer的报道,影响的范围不仅限于开发者本身,许多用户访问这些被感染的网站或应用程序时,其个人信息和敏感数据也面临泄露的风险。尤其是在电商、金融等行业,攻击的代价可能是巨大的,企业的声誉也会受到严重损害。

三、如何发现与防范NPM供应链攻击? 为了保护自己免受NPM供应链攻击的影响,开发者和企业可以采取以下几种预防措施: 1. 定期审计依赖项:开发者应该定期检查他们项目中的依赖项,确保使用的库和模块是可信的。可以利用一些工具,如npm audit,来扫描和识别安全漏洞。 2. 设置更新警报:使用像Snyk之类的安全工具,可以对所使用的依赖项进行监控,及时获得有关新版本和安全更新的通知,确保项目始终使用最新的、最安全的版本。 3. 采用最小权限原则:在开发应用程序时,应尽量减少依赖项的数量,只使用必要的库和模块,降低潜在的攻击面。 4. 使用锁定文件:通过生成lock文件来锁定依赖项的版本,可以避免不小心升级到潜在的恶意版本。一般来说,npm会自动生成package-lock.json,开发者应确保该文件在版本控制中。

5. 教育与培训:企业应定期对开发者进行安全培训,提高他们对供应链攻击的认识,教会他们如何识别和防范此类攻击。 四、事件后的影响及未来展望 这次NPM供应链攻击事件再次提醒我们,开源软件在带来便利的同时,也伴随着巨大的安全风险。随着现代软件开发的复杂性增加,供应链攻击的出现将不会是偶然。因此,社区和企业需要共同努力,提升软件开发的安全性。 在未来,切实加强NPM和其他开源注册表的安全性将是社区和组织的重要任务。同时,开发者需要持续关注最新的网络安全动态,保持警惕,采用安全最佳实践,不断提升抗击供应链攻击的能力。

通过这些措施,才能在复杂多变的网络环境中保障软件供应链的安全,以维护用户和企业的利益。 总结:NPM供应链攻击对数百个网站和应用程序造成了深刻影响,提醒了我们在使用开源软件时必须提高警惕。通过一系列的防范措施与提升安全意识,开发者和企业可以在一定程度上降低风险。此外,整个开源社区也应积极参与,共同行动以增强安全性,推动科技的健康发展。