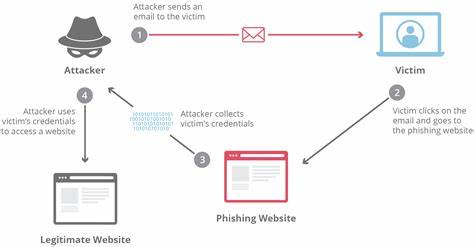

近年来,网络钓鱼攻击频繁出现,手法不断翻新,攻击者利用新的域名资源伪装成合法平台,诱导用户泄露敏感信息。特别针对开源软件包索引平台和其他开源项目的攻击手段显得更为隐蔽和复杂,使得安全防护面临更大挑战。以Python包索引平台(PyPI)为例,近期多起通过新域名实施的网络钓鱼事件显示,攻击者熟练利用域名混淆技术,制造看似真实的邮件和页面,欺骗用户点击恶意链接并输入账号凭据。类似的攻击活动不仅频繁出现,而且初现规模化趋势,从而预示这种攻击将持续发生并不断演化。网络钓鱼攻击本质上依赖于用户对信息真伪的判断失误,攻击者通过制造紧急氛围,如账号安全维护、账户即将停用等提示,迫使用户在缺乏警觉的情况下快速反应。以pypi-mirror.org这样的钓鱼域名为例,其外观和名称设计极易让用户误以为是官方站点,从而大大提高了成功率。

面对这种威胁,PyPI及其背后的Python软件基金会感受到紧迫性,开始采取多种有效措施来遏制风险。首先,团队积极联系恶意域名的注册商和内容分发网络提供商,努力使这些域名被快速下线,减少攻击传播面。与此同时,将已知钓鱼域名提交到恶意网址数据库,有助于主流浏览器提前识别危险网站,访问时发出清晰警告,为用户增加一道安全防线。更为重要的是,PyPI选择与其他开源包管理平台协作,分享对抗钓鱼攻击的技术和经验,从而加快恶意域名的侦测与撤销过程。技术层面,针对双因素认证(2FA)的普及,平台致力于探索更为抗钓鱼的TOTP(基于时间的一次性密码)方案及硬件密钥认证,期待大幅提升用户账户安全强度。虽然平台方面全力防御,用户和维护者的主动防范同样重要。

作为包维护者,首先应保持警惕,养成不轻信未触发的邮件中链接的习惯,尤其是涉及账号敏感操作的通知。此外,使用密码管理工具能有效防止输入错误和信息泄露,尤其是选择能够根据域名自动填写密码的功能。当密码管理器无法自动填充时,应立刻怀疑链接真实性,避免盲目输入密码。采用硬件密钥等抗钓鱼二次认证手段,是提升账户安全的最有效方式之一,这不仅防止了密码泄露造成的风险,也提高了整体认证安全等级。良好的安全意识同样来自社区间的信息共享与协作。鼓励将可疑邮件及时反馈给官方或社区安全邮箱,集体合力识别新一轮钓鱼攻击技巧,传递正确安全信息,有助于形成包管理生态中的联防联控。

值得注意的是,网络钓鱼攻击并非Python或PyPI独有的威胁,它是整个开源软件服务环境及用户端普遍面临的挑战。无论是GitHub、GitLab还是其他重要开发平台,都曾遭遇类似攻击,这表明我们需要构建更加全面和动态的防御体系。最终,安全是一场持久战,单靠技术封堵或平台调整无法彻底根除风险,用户行为的改变、安全流程的优化同样关键。通过加强多层次的安全措施,提升全员安全意识,我们能够逐步减少因网络钓鱼带来的损失和影响。展望未来,这种基于新域名的网络钓鱼攻击预计将依旧猖獗,攻击者将借助更多创新手段进行伪装和欺骗。平台持续强化防御、社区共同参与防护、用户自觉识别风险,这三者联动是应对变局的核心策略。

与此同时,随着安全技术进步,更多先进认证方式和智能安全监控工具也将投入应用,带来更有力的保护效果。面对持续且演变中的网络威胁,只有全方位构筑起坚固安全防线,才能为广大开发者和用户营造安全、可信赖的数字环境。保持警惕,科学防护,让网络钓鱼无处藏身,是现代网络安全共同的使命。 。