在现代软件开发与安全研究领域,Python因其简洁且强大的语言特性广泛应用。然而,不可忽视的是其灵活性也为攻击者提供了创新的攻击面。特别是在夺旗赛(CTF)等竞赛环境中,挑战者们常常面临限制极为严苛的条件,需突破表面限制实现复杂代码注入。最近一场著名的UIUCTF 2025赛事中,就出现了一道以“仅能通过注释执行任意Python代码”为题的挑战,引发了安全社区的极大热议和研究热潮。理解这道题目的核心,不仅有助于提高代码安全意识,也揭示了Python解释器内部机制中一些鲜为人知的细节。挑战的核心流程看似简单:连接远程服务,输入一行文本,该文本被插入到Python脚本的注释部分中执行。

输入的代码会被写入一个临时后缀为.py的文件中,随后通过python3命令执行。由于输入的内容被严格限制为去除换行符和回车符,且注释行不可被直接逃逸执行,理论上无法执行多行或有效的Python代码。这看似一道几乎无解的题目,但挑战者通过深入研究Python解析器、文件识别机制并结合多态ZIP文件格式,找到了突破口。首先,传统思路会尝试寻找Python语言本身的解析漏洞,如历史上的解析NULL字节截断Bug。然而此次挑战所用版本Python 3.11已修复相关漏洞,且单行输入约束明显阻碍了利用此类漏洞的可能。接着,研究者将目光投向Python对文件类型的识别机制。

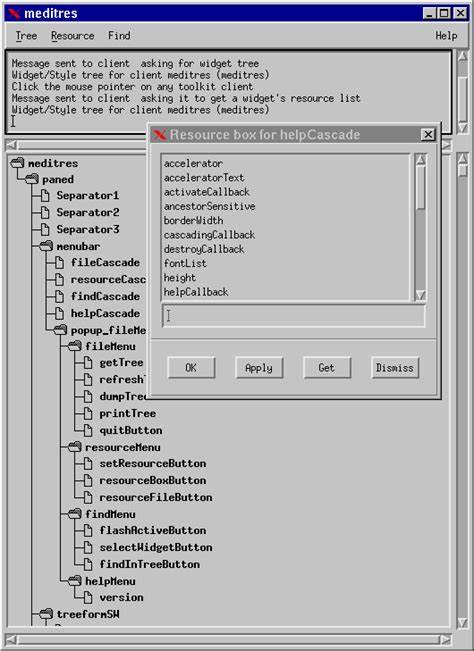

Python不仅根据文件后缀识别代码类型,还支持直接执行打包成ZIP格式的归档文件,只要归档中包含__main__.py或__main__.pyc文件作为入口文件。此特性允许Python解释器将某些ZIP文件视为脚本并执行其内部代码。通过分析CPython源代码,尤其是Modules/main.c中pymain_get_importer函数及zipimport模块的详尽逻辑,研究者揭示了解析ZIP归档的关键原理。ZIP文件在文件结尾带有“中央目录结束记录”(End of Central Directory Record,EOCD),Python通过解析该结构定位归档内文件的具体偏移。EOCD包含指向中央目录及其内文件的元数据,使得文件结构即使含有前置非ZIP格式的“垃圾数据”,只要相对偏移正确,解析仍可有效执行。利用该逻辑,挑战者借助输入注释部分构造了一个多态ZIP文件,其前端兼具Python代码文本的“伪装”,尾部附加完整的ZIP结构,且通过巧妙设计CRC32校验码确保所有参与字段均为ASCII码,防止字符编码错误引发写入失败。

如此一来,注释所在的临时文件既是合法的Python脚本,又被zipimport器识别为有效ZIP归档,执行入口为归档中精心编写的__main__.py文件,轻松实现了注释内代码的任意执行。在制作该多态ZIP文件过程中,关键技术包括手工构造ZIP本地文件头、本地中央目录文件头和EOF目录结构,同时针对CRC32校验码的ASCII兼容性,通过暴力穷举词尾保证校验值不出现非ASCII字节。代码片段中利用struct模块轻松完成二进制数据的打包操作,通过将注释起始部分与ZIP结构合理拼接,最终形成了一个既满足输入读取限制,又符合ZIP文件格式规范的复合文件。这种攻击方式点明了一点——即便输入场景看似受限,开发者仍需警惕语言及运行环境暴露的文件解析特性,避免被攻击者利用边缘场景实现代码执行。对安全研究者而言,该挑战也彰显了渗透测试流程中快速定位重点、利用自动化辅助工具(如Hacktron智能框架)提高漏洞分析效率的重要性。攻防双方在高强度对抗下的创新表现,也推动了未来安全防护思路的升级迭代。

总结来看,通过注释执行任意Python代码的突破,并非直接在代码注释行内写入可执行指令,而是利用了Python解释器对输入文件整体结构的识别差异及ZIP文件格式的多态特性。此类创新攻击手法警示开发者,需强化对输入边界、安全检测与程序解析深层机制的理解与防范。未来,在提升编程语言安全的同时,深入研究语言混合态文件、多态文件格式及其解析漏洞,将成为保护系统安全的关键方向。该CTF挑战背后的技术细节及思路,不但丰富了安全专家的攻防手册,也为广泛的Python开发者社区提供了宝贵的警示与启示。