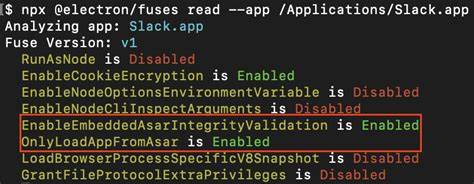

随着现代通信和办公需求的增长,Electron框架凭借其跨平台特性和良好的开发体验,被众多主流应用程序选用,Signal、1Password、Slack等知名软件均构建于此基础之上。Electron应用程序利用Chromium内核以及谷歌V8引擎来执行JavaScript代码,并借助预先生成的V8堆快照文件加速应用启动流程。然而,近期Trail of Bits安全团队发布的一项研究指出,攻击者能够利用Electron中代码完整性保护机制未涵盖堆快照文件这一盲点,将恶意代码悄无声息地植入到合法应用中,绕过签名校验,实现持久化本地后门,给用户和企业带来极大安全隐患。代码完整性检查作为保障软件安全的重要环节,其核心作用在于确保软件安装包以及运行时代码未被篡改。Electron提供了若干完整性检查开关,如EnableEmbeddedAsarIntegrityValidation和OnlyLoadAppFromAsar,用以限制应用代码仅从签名的asar压缩包中加载,并对代码包进行校验。然而,开发者往往默认不启用这些功能,或未能涵盖堆快照文件的校验,从而留下隐患。

谷歌V8引擎基于运行效率的考虑,会将JavaScript环境初始化状态序列化为预编译的堆快照文件(v8_context_snapshot.bin),用于快速加载上下文。此类文件虽不直接被视为可执行代码,且操作系统代码签名不包含其内容,但却可被篡改以影响JavaScript内建对象,从而触发恶意代码执行。攻击者可通过修改堆快照中的关键对象函数(例如Array.isArray)来构造"gadget",在应用加载时劫持内置方法,注入后门代码或钩取敏感输入。例如,攻击者利用被劫持的Array.isArray函数嵌入了键盘记录器收集用户输入,悄然将数据发送至远端服务器。这种攻击无需提升权限,只需具备对安装路径或用户可写文件目录的访问权限,极大地降低了攻击门槛,且不受传统代码签名验证的制约。同时,Chromium浏览器及其他基于Chromium的应用同样存在堆快照篡改风险,威胁范围远超Electron生态。

由于多数用户应用安装在用户目录下且权限较宽松,攻击者能够轻易写入后门快照文件而难以被发现,带来持续隐患。面对该威胁,Signal、1Password和Slack等安全敏感应用已紧急响应,激活并强化了Electron的完整性检查机制,并对漏洞进行了及时修补。1Password已发布v8.11.8-40版本解决了该漏洞,展现企业对用户数据保护的高度重视。此外,软件开发者应深刻认识到代码完整性保护覆盖范围的重要性,不仅要保障主代码包签名完整,同样不可忽视对辅助数据文件如V8堆快照的校验。推荐在应用发布流程中引入针对堆快照文件的哈希校验和签名验证措施,确保快照文件未经允许不可修改。同时,限制应用目录访问权限,避免非授权写入,结合动态行为检测和文件完整性监控,提供多层次安全防护。

对于个人用户,及时更新应用至官方最新安全版本,避免使用来源不明或未签名的软件,增强本地系统权限管理与防护软件使用,是降低风险的有效手段。此次研究不仅揭示了Electron和Chromium生态在安全设计上的盲点,也提醒整个软件行业在追求性能优化时不能忽视安全边界,代码完整性保护必须全方位覆盖所有影响执行环境的文件,而不能仅束缚于传统意义上的可执行脚本或二进制文件。未来,预计开发团队会在框架层面加强自动化完整性验证,提升默认安全配置,同时安全研究者将持续关注堆快照及类似机制的潜在风险。用户与企业应密切关注安全更新和漏洞公告,强化安全意识和应急响应能力。总结来看,绕过代码完整性检查通过篡改V8快照文件实现本地后门的技术路线,展示了现代应用安全面临的复杂挑战。攻防双方的博弈将不断推动安全技术迭代与完善。

只有在基础架构安全、应用层保护和用户操作安全多重维度协同发力下,才能从根本上降低此类高隐蔽性漏洞带来的风险,保障数字化时代的信息安全和数据隐私。 。