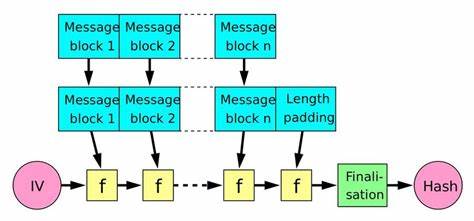

在现代信息安全领域,散列算法(Hash Algorithm)是保障数据完整性和身份认证的基础工具。SHA2(Secure Hash Algorithm 2)作为广泛使用的加密哈希函数,因其更高的安全性和抗碰撞能力被众多系统所采纳。然而,尽管SHA2本身相当坚固,仍存在一种被称为"哈希长度扩展攻击"的潜在致命弱点。这种攻击机制基于算法设计中的结构特性,能被攻击者用来伪造有效的消息验证代码(MAC),带来严重的安全风险。哈希长度扩展攻击的核心聚焦于一种特定的哈希函数设计模式,称为Merkle-Damgård结构。SHA2族中的大多数成员(如SHA-256、SHA-512)基于此结构实现。

其流程是通过迭代压缩函数处理输入消息,生成固定长度的哈希值。攻击者如果知道原始消息的哈希值,且能猜测或获知原消息长度,便可能利用算法的迭代流程,计算并追加数据,同时生成与原始密文相对应的有效哈希值,达到伪造合法消息的目的。此类攻击最常见于不安全的消息认证码实现。例如,使用格式为Hash(secret || message)的简单结构,在未采用HMAC等安全变种的情况下,攻击者能够基于已知的哈希结果进行扩展,伪造含有恶意附加内容的数据包,绕过身份校验和数据完整性验证。尽管SHA2的设计初衷就是为抵抗各种碰撞及预映像攻击,哈希长度扩展却是结构层面的漏洞,不属于算法本身的密码学弱点,而更偏向于不当的协议设计和错误的使用方式。防御这种攻击的有效方案之一是使用HMAC(Hash-based Message Authentication Code)机制。

HMAC通过对密钥和消息的不同部分进行双层哈希处理,大幅降低了攻击者利用哈希结果进行长度扩展的可能性。此外,许多现代安全协议也推荐采用专门的消息认证方案或引入加密算法,确保数据机密性与完整性共同得到保障。另一种减轻威胁的办法是避免对外直接暴露原始的哈希值或消息长度信息,尤其是在网络通讯中。通过混淆或加密传输细节,可以降低第三方利用长度扩展攻击的风险。需要特别关注的是,尽管市面上常见的安全库和框架大多已经默认实现了HMAC或更安全的数据认证方式,但仍有不少遗留系统或自定义实现可能因不充分理解哈希机制而暴露风险。因此,安全工程师在设计相关系统时,务必清晰认识到哈希长度扩展攻击的存在,不可盲目依赖简单的散列进行身份认证。

提升安全意识及采用行业标准编码实践是防范该类漏洞的关键。值得一提的是,哈希长度扩展攻击不仅局限于SHA2,也同样影响基于Merkle-Damgård结构的其他哈希函数,如SHA1和MD5,虽然它们本身存在更多密码学弱点。SHA3采用不同的设计架构(Sponge结构),有效规避了长度扩展攻击的风险,未来越来越多基于SHA3的应用有助于强化安全防线。总的来说,SHA2无疑是一款强大的加密哈希函数,但其在实际应用时须警惕哈希长度扩展攻击。了解攻击原理,规范使用HMAC等安全机制,及时更新并审计系统代码,才能最大限度地保护数据安全,防止黑客借助这一隐秘的攻击手段扰乱和损害网络可信环境。当前网络安全形势复杂严峻,掌握这类细节问题对于设计高安全性的应用和服务至关重要。

对信息安全从业者而言,不断学习并有效应用最新的加密技术与攻击防范知识,是守护数字世界安全不可或缺的一环。 。