在Linux系统中,Bash(Bourne Again SHell)以其强大的功能和广泛的应用而闻名,是众多服务器和开发环境默认的命令行解释器。然而,随着安全研究的不断深入,Bash环境中的某些设计缺陷渐渐暴露,尤其是在涉及环境变量与用户名的交互时,可能带来意想不到的安全隐患。其中,用户名与$PS1(Bash的命令提示符变量)结合时引发的命令注入漏洞成为近期备受关注的一个话题。本文将深入探讨这一漏洞的产生机制、实际演示过程、潜在影响以及防护和修补措施,助力读者更好地理解并规避相关风险。 用户名中的特殊字符能够引发命令执行是Bash环境中一个较为特别的安全问题。通常,用户在Linux系统中拥有一个用户名,它不仅充当登录凭证,也会在命令行提示符中被$PS1变量引用。

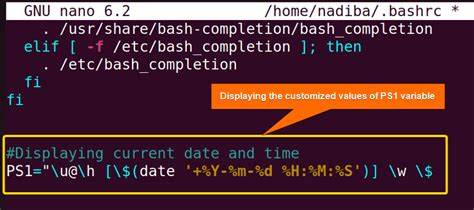

$PS1变量是Bash用来定义提示符显示形式的环境变量,它允许通过特定的转义序列和变量插入,为用户提供灵活的界面定制可能。然而,当系统未对用户名中的特殊字符做严格限制时,恶意用户可以通过在用户名中插入Shell命令的执行语法,进而在登陆时触发这些命令,导致命令注入漏洞的产生。 事件的背景可以追溯到2024年秋季。知名安全研究员Ben Kallus在参加Aaron Portnoy关于CVE-2023-1389漏洞的讲座后,开始尝试探索类似的漏洞。他和朋友Jonah做了一个简单但效果显著的实验:创建一个用户名包含"$(touch /tmp/gotcha)"这样的命令注入语法,然后以该用户身份启动Bash。令人惊讶的是,登陆后系统中的/tmp目录立刻生成了名为gotcha的文件,说明命令在用户登陆过程中被执行了。

同时,他们也观察到,用户名在命令提示符中显示为空,进一步确认了$PS1变量使用用户名时未进行安全过滤的事实。 该漏洞背后的根本原因在于,Bash默认的$PS1环境变量中包含了显示用户名的代码,通常是通过"\u"转义字符实现。然而,当用户名本身被设计为恶意代码,比如包含命令替换语法$()时,Bash在解释$PS1的时候会尝试执行包含的命令,从而导致非预期的命令运行。这不仅可能引发本地提权或信息泄露,更严重时甚至会成为远程攻击的突破口。 从技术角度看,攻击者只需拥有为系统添加新用户的权限(这在部分环境下或受到限制,但仍不可忽视),就能在用户名中加入恶意命令。当受害者切换到该用户,启动Bash时,随即触发命令,完成恶意操作。

虽然目前这一漏洞相对难以被外部直接利用,但其展示了系统在输入验证和环境变量管理方面的不足,提醒开发者必须重视边界防护。 意识到该问题的严重性后,安全社区迅速采取了行动。研究人员Malcolm对此漏洞进行了深入分析,并提交了修补补丁。数据修补主要集中在Bash的$PS1处理流程中,增加了对用户名中潜在风险字符的过滤与转义,确保不会执行非预期的命令替换。这一更新现已合并入最新Bash版本,用户和运维人员应及时升级以杜绝隐患。 为了更直观感受这个问题,Ben Kallus提供了一个简单的Dockerfile做演示。

基于Debian 12镜像,使用useradd命令创建用户名为'$(touch /tmp/gotcha)'的用户,再使用该用户启动容器。运行后在/tmp目录会发现gotcha文件的创建,充分证明漏洞的存在和代码注入的现实可行性。这个例子虽然带有实验性质,但为安全测试提供了有力手段。 那么,这个漏洞究竟对普通用户和系统安全有多重要?在现实环境中,由于用户创建权限通常受限,这种漏洞被外部攻击者直接利用的可能性较低。然而,一旦系统中出现恶意用户名,如被内部攻击者或自动化脚本滥用,依然存在风险。此外,这种漏洞的危害性在于它暴露了系统对输入数据缺乏有效消毒,极易被其他漏洞串联利用。

换言之,这类命令注入漏洞是攻击链中的关键节点,对整体安全防护提出了严峻挑战。 作为防御措施,首先系统管理员应严格控制用户创建权限,避免非授权的用户插入恶意信息。其次,开发者和维护者需要关注系统中Bash及相关工具的安全升级,及时应用社区发布的漏洞补丁。此外,构建安全的Shell环境也应包括对环境变量和用户名的双重验证和过滤,坚决杜绝将任何非可信输入直接传递到shell解释层。正则表达式校验、字符转义、白名单过滤等多种技术应结合使用,保障环境变量的安全性。 此外,借助容器化技术(如Docker)的安全加固也非常重要。

本文所示的Docker实验虽然提醒了潜在风险,但在生产环境中,容器通常拥有更严格的权限隔离和访问控制,能够有效限制漏洞对系统的实际影响。及时应用安全基线和最佳实践,有助于减少此类漏洞带来的威胁范围。 值得一提的是,该漏洞的发现和修正过程充分体现了安全研究社区的重要作用。通过公开交流和快速响应,研究者们不仅揭示了技术细节,也推动了开源软件的安全迭代。这种合作机制是保障信息产业健康发展的基石。同时,用户也应积极关注安全公告,依赖稳定、可信的操作系统版本,避免滞后更新导致的风险积累。

归根结底,Bash用户名$PS1命令注入漏洞提醒我们,安全意识应渗透到每一个细节。无论是用户名、环境变量还是命令提示符,任何看似普通的系统元素都可能成为攻击入口。只有不断增强对输入数据的验证和对环境配置的审查,才能在日益复杂的安全态势中立于不败之地。未来,继续加强教育、推广安全最佳实践以及推动开源项目的安全治理,是降低此类漏洞影响不可或缺的环节。 总结而言,尽管该漏洞在实际利用难度和危害范围上有限,但其背后的原理和教训极具警示意义。通过深入研究与实践演示,我们不仅理解了Bash环境下命令注入的路径,更明确了防护策略和修补方案。

希望更多开发者和系统管理员能够从中汲取经验,筑牢系统安全防线,防患于未然。 。