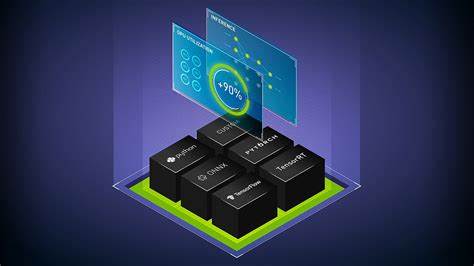

在现代互联网技术不断进步的背景下,Chrome扩展已成为增强浏览器功能、提升用户体验的重要工具。同时,随着人工智能领域的飞速发展,本地协议模型上下文协议(MCP)应运而生,作为AI代理与操作系统本地资源沟通的纽带。然而,正是这种便利与开放性使得安全风险日益凸显。尤其是当Chrome扩展能够未经认证访问MCP服务器时,传统的沙箱安全模型面临着前所未有的挑战。 首先,深入了解MCP协议的基本架构对于理解其安全隐患至关重要。MCP支持两种主要的通信传输方式:服务器发送事件(Server-Sent Events,简称SSE)和标准输入输出(stdio)。

前者依赖HTTP协议,通过本地端口监听请求,允许客户端向服务器发送GET和POST请求以交换数据。后者则通过进程的标准输入输出流进行交互。MCP协议本身并未设计内置的认证机制,如何防止未经授权访问完全取决于具体服务器实现。然而,现实中大多数MCP服务器并未实施有效的身份验证措施,这意味着任何本地进程,只要能访问服务器所绑定的接口,都可能自由调用其暴露的功能。 而Chrome浏览器的安全设计,尤其是其沙箱机制,原本旨在隔离扩展和网页进程,防止恶意代码直接干预操作系统或窃取用户敏感信息。然而,浏览器扩展具有较普通网页更高的权限,可以访问更多本地资源,包括内部网络请求权限。

尽管Google在2023年加强了对网页访问本地网络的限制,禁止非安全上下文对localhost和私有网络IP发起请求,但Chrome扩展被例外对待,依然可以自由发起这些请求。这就为扩展利用MCP协议接口打开了便捷的通道。 展开具体案例。安全团队最近针对一款Chrome扩展的监控发现,其频繁向本地端口发送请求。进一步分析显示,该扩展连接的是运行在本地机器上的MCP服务器,且无需任何身份验证即可访问服务器暴露的工具。令人震惊的是,部分MCP服务器提供文件系统访问功能,意味着扩展通过这一通道能够读取、修改甚至删除用户本地文件,极大突破了浏览器沙箱的保护边界,存在严重的权限提升风险。

此外,类似应用场景并非孤立。某些MCP服务器绑定于诸如Slack、WhatsApp等常用应用,扩展通过MCP接口能够读取甚至操控这些应用的功能。攻击者借助恶意扩展,甚至可以实现对用户的全面越权操作,进而达到信息窃取、远程控制等目的。此类隐蔽的沙箱逃逸攻击手段极具隐蔽性,普通用户和运营商往往难以察觉。 针对上述威胁,管理者和安全从业者需意识到MCP作为新兴协议的安全缺口,采取切实有效的防护策略。首先,MCP服务器开发者应当将身份验证和权限控制置于核心设计位置,采用强认证机制避免无权限访问。

其次,企业应部署安全审计和入侵检测系统,实时监控本地服务的异常请求行为,对可疑访问进行阻断和报告。 同时,Chrome扩展的权限管理也需更加严格。Google官方可考虑对扩展访问本地网络的权限追加多层审批,并强化对扩展请求行为的审计与限制。用户层面,应避免安装来源不明或权限过度的扩展,定期检视扩展权限,并结合安全软件加固端点防护。技术社区亦应加强相关安全研究,推动制定MCP及同类协议的安全标准,共同抵御潜在风险。 总结而言,MCP协议的开放性和便利性为AI与本地系统的交互架起了桥梁,却同时带来了无视传统沙箱保护的严重安全隐患。

Chrome扩展的特权加持更放大了这一风险,使得本地协议访问成为新的攻击面。唯有通过多方协作,完善认证授权机制,强化安全监控,方能真正守护用户和企业的数字安全资产。 随着MCP生态的不断扩展,用户、开发者乃至整个网络安全社区都必须警醒这种潜在威胁。安全从来不是孤立环节,而是技术进步与防护意识共振的结果。未来,惟有在开放与安全间达成平衡,才能创造出既灵活高效又能防御风险的本地交互环境。每一位技术从业者和使用者都责无旁贷地担当起守护数字世界的使命,筑牢安全防线,迎接更加智能与可信的未来。

。