近年来,随着信息安全教育的普及,许多高校纷纷采用虚拟机作为安全模块的实操环境。在这个环境中,学生通过安装更新文件完成任务并获取专属令牌,最终实现捕获旗帜(CTF)式的学习体验。本文聚焦于一次针对大学安全模块作业虚拟机的深入分析,揭示了该系统的核心加密机制及潜在安全隐患,同时探讨了如何改进此类教学环境的安全设计。 该安全模块所使用的虚拟机为裸机环境,配备了一个名为installUpdate的程序用于安装各个任务的更新文件。每个更新包均以.gpg结尾,显然是经过加密的文件。环顾整个虚拟机系统,会发现暗藏的玄机——令牌实际上就隐藏在这些加密的归档文件中,随着更新文件的解密而展现出来。

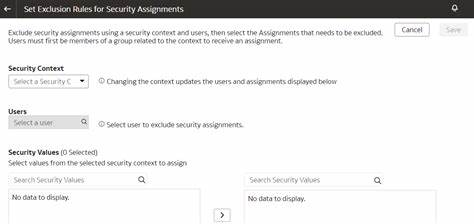

换句话说,没有对应的更新文件,任务的存在几乎无法被察觉,这自然引发了对加密文件解密过程的浓厚兴趣。 通过分析installUpdate程序,利用字符串截取工具发现其调用了GPG进行解密。解密命令中指定了特殊路径/root/.gnupg以及/root/.vmPassphrase,其中存储着解密所需的密钥与密码。虽然虚拟机内用户权限有限,无法直接获取这些关键文件,但通过QEMU(一个强大的虚拟机管理工具)挂载虚拟磁盘并取得虚拟机文件系统,就能够复制出/root目录的完整内容。利用本地主机的root权限调整权限设置后,成功访问到这些敏感数据,从而实现了对更新文件的解密。 解密后的更新文件是一个tar压缩包,里面包含多个目录,其中关键目录为bin和java。

bin目录下的updateVM脚本充当了任务的入口,配合java目录中的源码文件完成令牌生成和安装功能。源码中最引人注目的是两个Java文件,一个命名为GenTokenExX_2023.java,另一个是Keys.java。GenTokenExX的文件作为令牌生成逻辑核心,借助Keys.java中储存的模块密钥完成数据加密。令人奇怪的是,有部分任务中还引用了一个名为tokens的systemd服务,负责运行Java代码,但作用尚未完全厘清,反映系统设计中或有遗留的结构。 深入研究Java源码,发现生成令牌的函数流程较为清晰。首先利用SecureRandom生成一个随机字符串,该字符串截取前11位后与特定任务标识符(如Ex21表示第二个任务第1部分)拼接形成最初的令牌文本。

随后,该文本通过来自Keys.java的固定AES模块密钥加密,最终输出密文令牌。AES加密后的数据被转换为十六进制字符串,令牌本身即为这段密文。该设计确保了每个学生因随机字符串不同而拥有唯一令牌,阻止了令牌直接共享,提升了系统的安全性和公正性。 由于源码完全开放,学生可轻松修改生成令牌的逻辑,直接获取有效令牌而跳过复杂的任务步骤。实际上,有人曾利用该方法在数十分钟内提交了本应耗费数小时的作业令牌。这种现象暴露出课程设计中安全机制的一个本质弱点,即本地虚拟机和密钥文件的可访问给了学生过多的操作权限,从而破坏了任务的完整性。

要彻底防范此类问题,最有效方案是通过远程托管虚拟机,通过SSH或类似安全协议将访问权限限制在严格的沙箱环境内。如此一来,学生无法直接接触存储密钥的文件系统,解密过程全部封装在服务器端,最大限度减少密钥泄漏风险。然而,此方案面临现实挑战,例如对于数百名学生同时使用环境的技术和成本压力,尤其是在教育资源有限的环境下尤为突出。 从教育角度来看,虽然存在被破解的风险,但让学生体验尝试攻击虚拟机本身,也是一种提高信息安全意识及动手能力的有效教学方式。毕竟,认清系统漏洞及其成因,是培养安全专家的关键一环。模块设计团队在权衡时选择将焦点放在教学目标上,而非极端防护,既实用又符合教学需求。

事实上,之后的教学迭代中,更多学校逐步采纳了云端虚拟机实例,及时改进了隔离和权限管理机制。 总结而言,对安全实验虚拟机深入剖析揭示了如何从内部破解令牌获取过程。安装更新文件的加密设计虽然提高了门槛,但虚拟磁盘开放访问使安全评估缺乏根基。可见,安全设计的根本在于可信环境的建设,单凭加密算法不足以保障系统安全。通过此经历,教育者和学生均能领会实际安全攻防的复杂性与挑战,推动未来课程的创新。 随着信息技术的发展,隐私保护和数据安全成为社会关注重点,提升学生的实践安全能力刻不容缓。

在教学环境中合理平衡安全防护与开放探索,不仅提升教学效果,也为未来网络安全人才的培养奠定坚实基础。破解虚拟机令牌生成机制的过程不仅是一次技术挑战,更是信息安全教育价值的生动体现。