在现代互联网和移动应用的身份认证与授权系统中,Access Tokens与ID Tokens是两个核心的概念。随着OAuth 2.0和OpenID Connect等协议被广泛采用,开发者和系统设计者越来越关注这两种令牌的正确使用和区别。理解Access Tokens与ID Tokens的本质差异以及各自的使用场景,对于保障系统安全、提升用户体验具有重要意义。首先,我们需要明确Access Tokens的主要职责。Access Tokens主要用于授权,代表用户或客户端应用的访问权限。它们允许应用程序访问受保护的资源,如API、用户数据等。

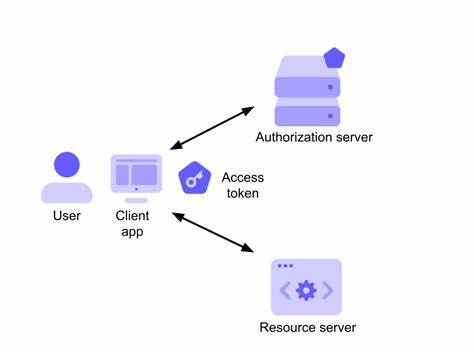

Access Tokens通常由认证服务器签发,包含权限范围、有效期等信息,用于向资源服务器证明请求的合法性。它们的设计目的是确保资源服务器可以核实调用方是否有权访问请求的资源,因此,Access Tokens在传递过程中必须保持安全,以防止被滥用或窃取。与此相对,ID Tokens则源自OpenID Connect协议,主要用于身份验证。ID Tokens携带用户身份相关信息,如用户的唯一标识(sub)、用户名、电子邮件等。其作用是向客户端应用证明用户的身份,确保用户已成功登录。ID Tokens中还包含签发者信息、受众、有效期等元数据,以验证其真伪和有效性。

需要注意的是,ID Tokens是为了身份信息传递而设计,通常由客户端应用使用,而非用于访问资源服务器。理解这两种令牌的差异关键在于它们所服务的目的和使用的场景。Access Tokens关注的是授权,实现对资源访问的控制;ID Tokens则关注身份验证,证明用户的真实身份。它们在协议流程中扮演不同角色,却又协同工作以实现安全高效的身份管理。在具体实现上,Access Tokens通常以JWT(JSON Web Token)格式出现,携带必要权限和时间戳信息,但并不一定包含丰富的用户身份信息。Access Tokens的生命周期一般较短,以减小被攻击后的风险。

ID Tokens同样通常采用JWT格式,但内容更侧重于承载用户属性信息,使客户端能够根据这些信息建立用户会话。关于安全性,Access Tokens由于用于访问受保护资源,其保密性至关重要。它们不应暴露给无关第三方,建议通过安全通道传输并进行合理存储。ID Tokens尽管也含有敏感信息,但主要用于身份确认,通常在认证流程中使用,对其保护同样重要,但场景略有不同。在实际应用中,两种令牌的获得方式有所重叠,但存在细微差别。通过OAuth 2.0授权码流程,客户端在用户授权后可以同时获取Access Token和ID Token。

OAuth 2.0本身聚焦授权,OpenID Connect在此基础上添加了身份验证层,赋予了ID Token的角色。这种设计确保了系统既能授予资源访问权限,也能确认用户身份,两者协同提供完整的安全体验。此外,合理利用这两种令牌能够增强用户体验和系统安全性。例如,通过ID Token中的用户信息,应用可以快速完成登录后的个性化显示;通过Access Token,应用可以安全调用API,访问用户的数据和功能。对于开发者而言,理解令牌的刷新机制也同样重要。Access Tokens一般配置有效期,需要通过Refresh Token机制及时续期,保证访问不中断同时减少安全风险。

ID Tokens则通常用于会话的初始化,生命周期与用户认证状态紧密相关,刷新机制与Access Token不同。前沿的身份管理系统还会结合多种令牌管理策略,实现细粒度权限控制和动态身份验证。借助Access Tokens的灵活定义权限范围,结合ID Tokens提供的身份数据,可以构建适应复杂业务需求的安全模型。总结来看,Access Tokens和ID Tokens是现代身份与访问管理(IAM)系统的两大支柱。Access Tokens负责权限的赋予与管理,ID Tokens负责身份的确认与传递。了解它们的异同及协作关系,是设计安全、实用身份认证系统的基础。

随着安全威胁与用户需求的不断变化,正确使用这两种令牌将成为保障系统安全和用户隐私的关键。无论是入门级的应用开发者,还是专业的安全架构师,深入掌握Access Tokens和ID Tokens的机制,都能够提升身份管理的效率和安全水平。在今后的身份认证体系中,这两种令牌的作用将更加凸显,其合理使用也必将推动互联网安全生态的持续进步。