在当前快速发展的前端和后端生态系统中,NPM作为JavaScript和Node.js的主要包管理平台,承担着构建现代应用的核心角色。然而,随着其广泛应用,恶意软件通过伪装成流行库的方式入侵开源依赖,给开发者和企业带来了严重的安全隐患。近期,由SafeDep Cloud恶意包扫描服务发现了一款冒充Express cookie-parser包的恶意NPM包,引发业界的广泛关注。理解这种恶意软件的工作原理、传播手段以及潜在威胁,对于维护软件供应链安全至关重要。Express框架是Node.js领域最受欢迎的Web开发框架之一,而cookie-parser作为其常用中间件,在处理HTTP请求中的cookie时发挥关键作用。因此,恶意软件伪装成cookie-parser包,无疑更容易蒙蔽开发者、躲避安全检测,从而顺利潜入受害者环境中。

该恶意NPM包名为express-cookie-parser,版本号为1.4.12,通过复制原始cookie-parser包的README.md内容,伪装成正品包。不同于常见依赖预安装(preinstall)或后安装(postinstall)钩子的执行方式,它将恶意载荷隐藏在cookie-loader.min.js文件中,只有当受影响应用调用其公开API时,恶意代码才会被激活和执行。深入分析揭示了该恶意载荷的多重攻击步骤。首先,它作为一级阶段的dropper,负责下载第二阶段的恶意payload。它会访问一个公开托管在GitHub原始内容仓库的种子文件,该文件内容包含伪造的环境变量信息,例如JWT_SECRET、数据库用户名和密码等,这些信息被用作后续通信的基础。随后,恶意载荷会基于硬编码的4字节XOR密钥(496AAC7E)及该种子文件内容的SHA256哈希,使用域名生成算法(Domain Generation Algorithm,DGA)计算出C2(Command and Control)服务器的域名,表现为类似IP地址的点分格式。

攻击载荷会通过HTTP协议从该动态生成的C2服务器下载名为startup.js的进一步恶意代码,并调用系统中的Node可执行文件执行之。此后,为了躲避检测与取证,恶意载荷会自我删除cookie-loader.min.js文件,并修改index.js文件,移除对该恶意载荷的引用,从而在外观上恢复源代码的“洁净”。恶意代码针对多平台(包括Windows、Linux和macOS)设计,能够通过定位操作系统环境中Node.js的路径和谷歌Chrome浏览器用户数据目录,实现载荷的持续性安装与执行。此外,通过将恶意脚本存放于浏览器数据目录下隐蔽位置,攻击者能够降低被安全软件发现的风险。该恶意行动的精妙在于其多层次的反侦查和自我清理机制,借助代码混淆、动态加载和DGA技术,提高了溯源和防御的难度。对于受影响的开发者和运维人员,首要措施是不再使用该恶意包,并通过命令行工具执行npm remove express-cookie-parser以彻底清理项目依赖。

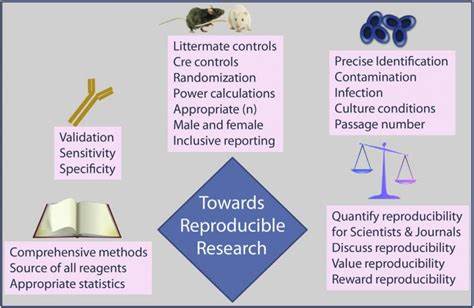

对于关键系统,则建议将安全事件视为严重妥协事件,立即启动应急响应流程,包括对系统进行全面的安全审计、账户凭证重置及网络流量监控等手段,及时封堵漏洞扩散风险。在防御措施层面,借助如SafeDep提供的Malicious Open Source Package Scanning工具及开源自动化检测平台vet,能够实现对NPM依赖包的实时扫描与拦截。在CI/CD流水线中集成类似的安全检测GitHub Action,如vet-action,可以帮助开发团队在包安装前识别潜在风险,构建更安全的开发环境。此外,加强对供应链的整体监控,包括验证包的发布者、检查包的指纹和依赖关系,是减少此类恶意包入侵的有效策略。随之而来的,我们也需反思开源社区中如何加强包审核机制,提升包维护者的身份验证标准,加快恶意包下架及上报通道的响应速度。此次express-cookie-parser恶意包事件,无疑敲响了警钟,提醒开发者们不能掉以轻心,要构建多层次防御体系应对日益复杂的攻击。

随着攻击者技术手段的迭代,单一依赖审查难以完全防范风险,必须结合自动化工具、持续的威胁情报共享和安全意识培训,形成对开发环境的全方位守护。总之,当遇到类似express-cookie-parser这样异常或未经核实的npm包时,务必先行验证包的来源及其行为,避免无意识引入隐患。同时,订阅并关注专业安全服务平台发布的安全通告,能够第一时间获知潜在风险,保障自身项目和生产环境的安全稳定。随着软件供应链安全受到越来越多关注,我们期待未来能借助社区协作、智能检测和政策支持,营造更加健康安全的开源生态。