近年来,随着云计算技术的迅猛发展,企业在IT运营中不断依赖DevOps工具链来实现自动化和持续集成部署。这些工具不仅极大提升了开发效率和系统弹性,但同时也埋下了安全隐患。安全研究显示,非法加密矿工正不断盯上那些安全配置松懈的云环境,通过漏洞和默认配置轻松入侵,劫持计算资源进行隐蔽的加密货币挖矿活动,给企业带来严重损失。根据Wiz安全团队的调查,全球高达四分之一的云用户面临计算资源被非法挖矿窃取的风险。攻击团伙JINX–0132尤其活跃,他们利用多款广泛使用的DevOps工具中的默认或错误配置,部署加密货币挖矿软件,导致云资源被大量消耗且隐蔽性强。这些工具主要包括HashiCorp Nomad和Consul、Docker Engine API与Gitea。

HashiCorp Nomad是一种调度和编排平台,能跨多个环境部署和管理容器应用。Nomad默认安全设置不足,任何能访问其API的用户便可创建并执行任务。JINX–0132正是发现了数百台通过Shodan搜索到的暴露在公网、启用默认配置的Nomad服务器,利用该漏洞快速下载并运行加密矿工软件XMRig。HashiCorp官方文档已指出该工具非开箱即用的安全,建议用户启用访问控制列表,限制任务创建权限,确保仅授权用户可调用API。类似问题还存在于HashiCorp Consul中。Consul作为服务网络连接管理平台,也默认不启用访问控制和安全功能。

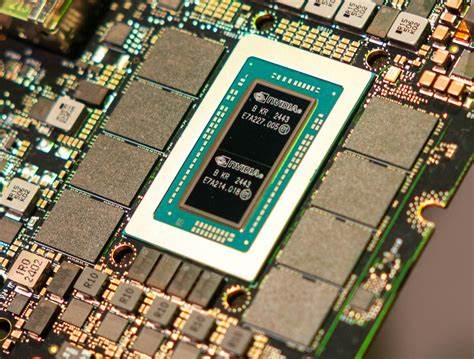

攻击者通过远程代码执行漏洞,可以在系统中增加恶意服务,下载并运行加密矿工。为了防护,用户必须关闭脚本检查功能,限制API仅绑定本地主机,并实施严格访问控制以减少风险。Docker Engine API的滥用尤为严重,这是因为部分运维人员将Docker远程API直接暴露于公网,导致攻击者拥有与本地主机root用户几乎等同的权限。借助API,犯罪分子能够创建容器并将主机文件系统挂载到容器内,实现持久化挖矿行为,甚至利用容器内的权限横向攻击Kubernetes集群或其他主机。阻止这种攻击的最简方式是彻底避免公开Docker API接口。最后,Gitea作为轻量级的Git托管服务平台,也存在安全隐患。

虽然部分远程执行漏洞需要认证才能利用,但如果管理员未及时更新版本或安装程序页面未锁定,攻击者则可重置管理员权限并植入挖矿程序。更新至最新版本、禁用不必要的自定义Git Hooks以及确保安装界面安全,是防范Gitea被劫持的关键措施。针对上述安全隐患,企业应当提升安全意识,系统进行全面风险排查。首先,及时修补所有相关DevOps软件的漏洞及更新版本,避免使用默认安全配置。其次,严格限制云服务接口的公网暴露,采用零信任网络原则,通过防火墙和访问控制列表防止非法访问。配合日志监控与行为分析工具,快速发现异常流量和计算资源异常消耗现象,及早阻断潜在攻击。

此外,加强凭据管理与多因素认证,减少凭据泄露带来的风险。安全文化的建设也是关键,运维与开发团队需要接受定期的安全培训,掌握最佳配置实践,避免因配置疏忽导致资源被非法利用。加密货币矿工攻击的隐蔽性极强,受害企业往往不会第一时间察觉计算资源异常,导致云环境持续被滥用,产生高昂费用,甚至引发法律与合规风险。随着攻击者技术持续进化,唯有从根本上提升云环境的防护能力,强化DevOps安全设置,才能有效遏制此类威胁。未来,随着云端服务的复杂度增加,安全自动化将成为趋势。借助人工智能与机器学习技术实现实时风险监控和应急响应,将帮助企业更好地面对不断变化的威胁环境。

综上所述,非法加密矿工正通过滥用懒散的DevOps配置,持续对云计算资源构成严重威胁。企业需高度重视HashiCorp Nomad与Consul、Docker Engine API及Gitea的安全防护,严格落实安全最佳实践,完善访问与权限管理体系,防止云资源被非法挖矿程序占用。只有如此,才能确保云环境安全可靠,稳定支撑业务发展,实现数字化转型目标。