随着信息技术的飞速发展,现代分布式系统和云端服务的需求日渐增加,Model Context Protocol(简称MCP)作为一种支持多方交互与授权的协议,在业界应用逐渐广泛。然而,随着应用规模的扩大和复杂度的提高,MCP的安全问题愈发突出。理解并应用MCP的安全最佳实践,不仅是保障系统稳定与用户隐私的基础,更是抵御潜在攻击的重要盾牌。本文将全面剖析MCP安全风险,揭示攻击机制,并提供实用的防范策略,助力开发者和安全运营人员筑建坚固的安全防线。 MCP是一种模型上下文协议,设计目的是实现多方授权与数据访问的统一与便利。它常用于连接不同服务和第三方API,以统一的授权流程管理用户权限和资源访问。

尽管协议设计考虑了基本的安全措施,但仍存在一定的安全隐患,这些隐患若未被妥善处理,将导致严重的安全风险。首先,MCP面临的一个核心安全威胁是“Confused Deputy”问题,也称为混淆代理漏洞。这种攻击利用MCP代理服务器在访问第三方资源时的身份模糊,攻击者可以借用代理服务器的权限,绕过用户授权,获取敏感资源。详细来看,MCP代理服务器通常以一个固定的OAuth客户端ID身份,对第三方授权服务器发起请求。当第三方授权服务器未支持动态客户端注册,且为静态客户端ID设置了长效授权Cookie时,攻击者能够诱导用户点击恶意构造的链接,借助浏览器已有的授权Cookie,绕过正常的用户授权流程,将授权码重定向至攻击者控制的地址,进而盗取访问令牌。 这种攻击的危险性在于用户对此毫无察觉,授权流程被非法利用,攻击者便可冒充正常用户访问敏感数据。

应对这一问题,MCP代理服务器必须针对每个动态注册的客户端重新获得用户同意。即便第三方授权服务器存在长效授权Cookie,也必须杜绝默认跳过授权界面,否则容易助长恶意请求。制定严格的用户授权确认机制,是保障动态客户端安全的有效手段,同时要避免重用静态客户端ID进行所有请求,降低权限滥用的风险。 另一个广泛存在且危害深远的问题是MCP中的“Token Passthrough”反模式。所谓Token Passthrough,指MCP服务器接收并直接转发由客户端提供的访问令牌,而未对令牌的发放对象和有效性做充分验证。这种操作严重破坏了安全控制机制。

具体而言,未经验证的令牌可能绕过服务器对请求的监控和限制,如访问频率控制、角色权限分配及异常行为检测。此外,服务日志记录和审计追踪功能会因令牌混用而失效,造成安全事件难以溯源和定位。长期来看,这不仅令系统面临数据泄露和非法访问的隐患,也阻碍了未来安全功能的扩展。 为了避免这些弊端,MCP服务器必须确保只接受明确颁发给自身客户端ID的访问令牌,在转发请求前验证令牌的有效性和其权限范围。令牌验证机制不仅有助于强化访问控制,更确保下游服务能够可靠定位调用方,实现安全隔离与信任边界维护。基于此,开发者需对令牌的来源、签名状态、有效期及授权范围进行严格检查,拒绝任何不符合标准的令牌请求,有效封堵非法访问通道。

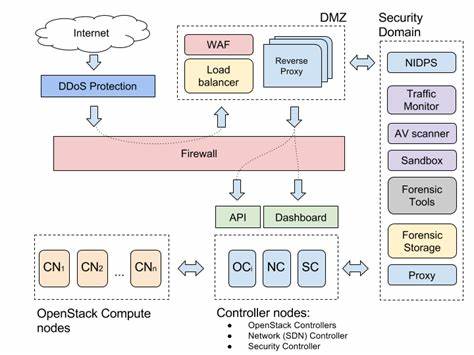

除了上述两大典型风险外,MCP实施过程中还需关注多种安全最佳实践。例如,保证传输通道的加密完整性,采用可靠的TLS协议防止中间人攻击;定期更新和管理OAuth客户端凭据,避免凭据泄露引发的风险;强化对动态客户端注册的审核和限制,防止恶意客户端的入侵;监控和日志记录机制的完善,确保异常行为能够及时发现和响应。此外,MCP的生命周期管理和授权撤销也不能忽视,用户撤回授权或令牌过期时,系统必须能够迅速生效,防止权限滥用延续。 安全意识培训和开发流程中的安全嵌入同样重要。开发团队应熟悉MCP及OAuth协议的原理和弱点,将安全检查集成至设计和编码阶段,提升代码质量和安全可控性。在运行环境层面,应部署完善的安全监测工具,结合异常流量分析和用户行为分析,实现多维度的风险识别。

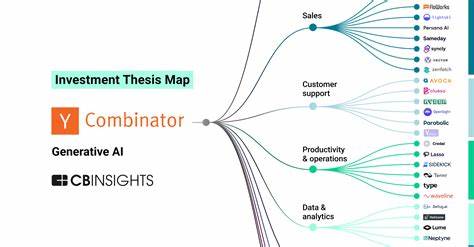

定期的安全评估和渗透测试是维护MCP生态的重要环节。通过真实模拟攻击场景,检验系统对混淆代理、令牌滥用等风险的抵御能力,及时发现潜在漏洞和逻辑缺陷,做出针对性修补和策略优化。结合自动化工具和安全扫描平台,保障系统持续符合安全标准要求。 MCP的安全性不仅停留于协议层面,安全最佳实践的落实涉及开发、运维、策略制定和用户教育等多个层面。开发者和安全专业人员要紧密协作,遵守和更新安全规范,关注权威标准和社区动态,持续提升防护能力。同时,合理利用OAuth 2.0的最新安全建议和MCP独特的扩展机制,构建适应未来变化和威胁环境的安全框架。

总结来看,MCP安全最佳实践强调预防Confused Deputy问题和禁止Token Passthrough反模式,确保用户授权的透明与准确,以及令牌使用的严格监管。配合端到端的安全流程打造、传输加密、动态客户端管理和安全监控,才能保障MCP环境中的数据安全和服务稳定。企业应不断完善安全体系,强化安全事件响应能力,全方位构建可信赖的授权生态,从而推动MCP协议在各类应用场景中的稳健发展和广泛采纳。