在现代互联网时代,网络安全问题始终牵动着全球用户的神经。作为全球使用率最高的浏览器之一,谷歌Chrome的安全状态直接影响着数亿用户的上网安全。近期,谷歌官方发布消息,修复了Chrome浏览器中一处极其危险的沙盒逃逸漏洞,该漏洞已被黑客实际运用在攻击行动中,给用户造成了实实在在的威胁。本文将详细解读该漏洞的来源、运行机制及其可能带来的严重后果,同时提供专业建议,助你保护个人隐私和设备安全。谷歌官方发布了针对六个漏洞的紧急补丁,其中最为关键的是编号为CVE-2025-6558的沙盒逃逸漏洞。该漏洞得分高达8.8分(满分10分),属于高危等级。

这一漏洞由谷歌威胁分析小组(Google Threat Analysis Group,简称TAG)的安全专家克莱门特·勒西涅(Clément Lecigne)和弗拉德·斯托利亚罗夫(Vlad Stolyarov)发现。漏洞根源在于Chrome浏览器的ANGLE组件和GPU驱动的输入验证存在缺陷,缺乏对外部未受信任数据的充分检查。ANGLE(Almost Native Graphics Layer Engine)作为开源渲染层引擎,是Chrome浏览器与硬件图形驱动之间的关键桥梁。它负责将浏览器内部的OpenGL ES图形调用转换为不同平台支持的图形API,如Direct3D、Metal、Vulkan等。由于ANGLE需要处理网站通过WebGL传入的复杂图形指令,而WebGL内容本质上来自未知或潜在恶意的网络来源,因此对输入的严格验证显得尤为关键。攻击者利用此漏洞可以构造特制的HTML页面,传入恶意指令,使得沙盒机制无法正常限制其权限范围,最终成功逃逸出浏览器的沙盒环境。

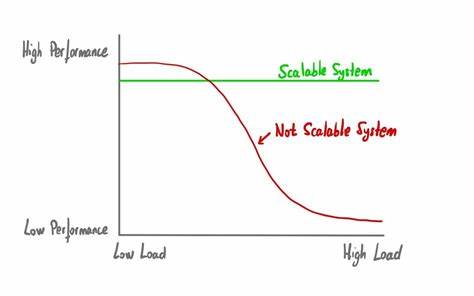

通常,Chrome的沙盒技术允许浏览器内核与操作系统其他部分分隔开,以防止恶意代码对系统底层造成破坏。但一旦发生沙盒逃逸,攻击者就能直接参与操作系统层面的操作,展开更深层次的攻击行为甚至远程控制整个机器。这一漏洞的存在意味着仅需访问一个恶意网页,用户设备即面临极高的风险。谷歌方面虽然未详细披露攻击的具体细节及潜在身份背景,但透露该漏洞已有有效的利用代码(exploit)被黑客掌控。考虑到TAG团队长期关注针对政府机构、政治异见人士、记者等敏感目标的国家级APT攻击,推断此次漏洞的利用很可能涉及高水平黑客团体的精心策划。除了CVE-2025-6558之外,谷歌此次更新还修复了五个其他漏洞。

其中包括浏览器核心JavaScript引擎V8中的一处严重缺陷(CVE-2025-7656),以及WebRTC模块的use-after-free安全漏洞(CVE-2025-7657)。这表明Chrome当前面临的安全态势较为严峻,多个关键组件存在潜在威胁,需要用户尽快做好防护。对于普通用户而言,最重要的措施就是尽快升级到Chrome最新版本138.0.7204.157或138.0.7204.158,根据使用平台自主选择。及时更新不仅能修补上述漏洞,还能保障浏览器整体稳定性和性能的提升。安全专家特别强调,勿点击不明链接或访问未知来源网站,尤其是存在WebGL相关内容的页面更加要谨慎。因为攻击触发机制依赖非法构造的图形API调用,风险不可小觑。

企业和高级用户则建议结合多层安全防护策略,包括设备端杀毒软件、网络入侵检测系统以及定期安全审计等,最大限度减少攻击面。总结来看,谷歌Chrome浏览器的此次漏洞曝光提醒所有互联网用户和安全从业人员,网络威胁正变得日益针对核心组件和底层机制,技术复杂度亦不断攀升。作为全球最受欢迎的浏览器之一,Chrome的安全性直接影响互联网生态健康。用户务必保持高度警惕,保持浏览器及时更新,避免成为黑客目标。未来,浏览器安全技术仍需强化多重防御和深层检测,亦期待开发者社区携手应对新挑战,持续提升整体网络安全水平。只有在技术自觉与用户共识双重推动下,方能最大程度保障数字时代的隐私与安全。

。