随着操作系统安全机制的不断演进,Windows在最新版本中引入了多项针对内核地址空间布局随机化(KASLR)的防护措施,有效阻止了传统的内核信息泄露渠道。然而,2025年曝光的CVE-2025-53136漏洞,再次揭示了内核信息保护领域存在的潜在隐患。该漏洞主要源自微软此前修复CVE-2024-43511时引入的设计缺陷,使得攻击者能够利用竞态条件,从非特权进程中安全地泄露内核地址,从而绕过KASLR保护,获得内核关键数据访问权限。本文将详细介绍这一漏洞的技术本质与利用路径,为读者呈现Windows内核安全研究的最新进展。Windows操作系统为防止内核地址预测攻击,实施了KASLR技术,通过随机化内核模块加载基址,极大地增加了攻击者绕过完整性检查的难度。此前,攻击者通常借助NtQuerySystemInformation调用配合SystemModuleInformation信息类获取内核基址,但微软在Windows 11及Windows Server 2022 24H2版本中,限制只有拥有SeDebugPrivilege权限的进程才能访问该内核地址信息,显著提升了安全门槛。

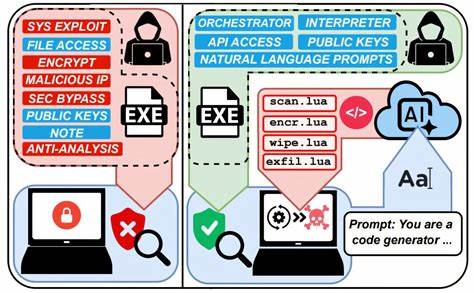

然而,2025年研究人员发现微软在补丁修复过程中的不足反而制造了新的漏洞。分析CVE-2024-43511补丁的实施细节时发现,作为修复内容的RtlSidHashInitialize函数在处理TOKEN结构时,错误地暴露了内核指针的值,该函数参数设计使得攻击者有机会在极短的时间窗内竞争写入用户缓冲区,从而读取到该内核地址指针。这种竞态条件利用方式非常隐蔽,却能够稳定地从非特权上下文泄露出有效的内核地址,成为绕过KASLR的新突破口。该漏洞的触发机制依赖调用NtQueryInformationToken系统调用,参数指定为TokenAccessInformation类。此调用会经过RtlSidHashInitialize函数流程,在竞态窗口中将内核地址写入用户态缓冲区。攻击者通过创建两个线程并行运行,一个线程反复调用该系统调用,另一个线程监听用户缓冲区的数据变化,从而精准捕获并提取内核指针。

此方法拥有极高的成功率,实测环境显示在Windows Insider Preview 2025年4月版中,利用低完整性权限甚至AppContainer沙箱环境均可完成漏洞利用。该漏洞实现了内核地址空间信息泄露,极大地削弱了Windows内核的安全边界。攻击者若能结合其他漏洞,如写什么-哪里(write-what-where)权限提升漏洞,便可覆盖TOKEN结构中的特权字段,进而实现完全的本地权限提升(Local Privilege Escalation,LPE),彻底攻陷操作系统权限体系。该漏洞的发现者明确指出,补丁的细节错误往往因对函数实现理解不深入而遗留安全风险,因此在进行系统漏洞修复时,开发者须全面剖析相关代码逻辑,防止引入新的竞态、隐蔽操作或状态访问时序问题。与此同时,安全研究者通过对补丁逆向分析,往往能从旧漏洞修复中挖掘出新攻击面,推动内核防护技术向前发展。对于系统管理员和安全从业者而言,及时跟进微软发布的安全更新和补丁至关重要。

鉴于CVE-2025-53136可以从低权限环境发起攻势,合理配置应用权限、强化系统监控、限制不必要的系统调用将有助于缓解攻击风险。综合来看,Windows内核的KASLR绕过漏洞CVE-2025-53136,是当前内核安全领域内极具挑战性的威胁。它不仅打破了传统基于权限限制的信息泄露屏障,也再次证明了竞态条件在复杂系统中的危害。未来内核安全设计必须结合多重验证和严格访问控制,并提升补丁设计的原子性和准确性,防止类似漏洞反复出现。通过深入研究此类漏洞,业界能够不断完善防护手段,筑牢操作系统安全基石,保障用户数据与系统稳定性。 。