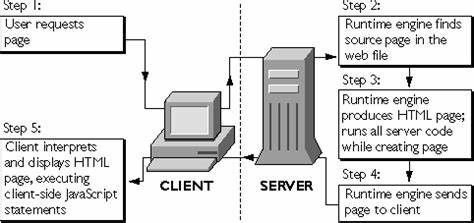

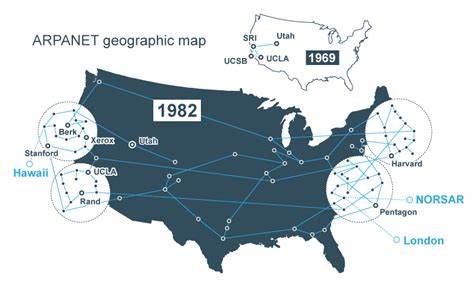

随着互联网应用复杂性的不断增加,Web安全问题愈发引人关注。客户端JavaScript作为现代网页交互的核心,不仅承担了丰富的逻辑处理,还频繁地发起HTTP请求与服务器进行交互。这些请求端点成为攻击者潜在的目标,而安全团队则必须准确识别这些端点,以便有效评估网站安全状况。Relwarc项目正是在这一背景下诞生,旨在利用静态分析技术对客户端JavaScript代码进行深度挖掘,自动发现隐藏的HTTP请求,从而赋能黑盒安全扫描器实现更精准的漏洞检测。长期以来,安全检测依赖于动态爬虫开采接口信息,这类方法虽然一定程度上有效,但面对无用户界面交互触发的请求仍然捉襟见肘。传统动态分析难以覆盖到未显式暴露在页面元素中的请求,比如那些被遗留的管理后台接口,甚至在某些缺乏服务器端严格权限校验的情况下,攻击者可借此绕过限制发起非法操作。

Relwarc通过静态分析手段,直接解析JavaScript代码,无需依赖繁杂的UI交互流程,极大提升了接口发现的全面性和准确性。JavaScript作为一种动态且复杂的语言,静态分析面临诸多挑战。已有学术界和工业界开发的工具普遍存在性能瓶颈,甚至在加载常用库如jQuery时也会崩溃或死循环,限制了其实用范围。Relwarc团队选择全新设计分析架构,结合现代浏览器调试协议获取真实加载环境中的脚本,确保代码捕获的完整和准确,同时利用Babel等优秀解析器构建抽象语法树(AST),为后续精细分析奠定基础。关键在于对AST的递归遍历中识别请求相关函数调用,如fetch及jQuery的$.ajax,同时结合变量追踪和表达式求值技术还原请求参数。通过独特的作用域绑定识别机制,妥善处理混淆、压缩后的变量命名冲突,提升参数推断的准确度。

不仅如此,Relwarc还通过多次遍历迭代解决函数间参数传递问题,对XMLHttpRequest对象的构造请求过程实现全方位监控,目标是从语义层面复现请求的完整结构。这比简单的文本匹配或单次函数调用侦测显得更加科学和可靠。Relwarc的实际应用效果令人瞩目。实战测试表明,它能够发现大量传统动态爬虫无法探测的隐匿接口,帮助安全扫描器显著扩展攻击面感知,无论是开源项目页面还是复杂商用系统,都堪称得力的辅助工具。这种在黑盒检测环境下的静态代码“挖掘”,打破了以往测试必须依赖服务器源代码的限制,降低了安全评估门槛。未来,随着JavaScript生态的进一步演变以及前端框架(如React、Vue)更广泛的应用,Relwarc的技术方案仍需持续迭代升级。

如何兼顾性能与分析深度,适应动态加载、异步调用、代码分割等复杂情况,将成为下一阶段研发重点。同时,捕获更多异构请求发起模式,比如WebSocket通信、GraphQL查询,也将丰富该工具的威胁感知能力。Relwarc开源代码的发布为安全研究社区带来了宝贵资源,促进了静态分析技术的普及和创新。对于Web安全工程师和渗透测试人员来说,掌握此类工具能够极大提高工作效率和检测深度。它不仅是对传统动态扫描手段的重要补充,更是面向未来自动化安全防御的基石。综上所述,Relwarc项目所倡导的基于静态分析的HTTP端点挖掘方法,是识别客户端JavaScript中隐匿请求的创新尝试。

通过精细的语法与语义分析,它突破了动态爬取的局限,为黑盒环境下的安全测试提供了新的可能。在Web安全持续升级的今天,此类技术无疑将成为构建更全面防护体系的关键组成部分。广大开发者和安全专家可关注其最新进展,探索结合静态与动态分析混合检测的新范式,推动Web应用安全走向更高水平。