在现代计算应用中,随机数生成器(Random Number Generator,简称RNG)承担着重要角色,无论是模拟仿真、数值计算,还是游戏开发和密码学,随机数都是不可或缺的基础。然而,当程序频繁调用RNG,尤其是在性能敏感的场景中,随机数生成的效率可能成为系统瓶颈,显著影响整体性能。了解随机数生成器潜在的性能问题,并针对不同环境和需求采取有效优化措施,至关重要。 随机数生成器之所以会成为性能瓶颈,首先与其调用频率极高有关。假如在一个紧凑的循环中调用RNG超过百万次,那么每一次调用产生的计算开销将积累成显著负担。以Java为例,传统的java.util.Random相较于更现代的ThreadLocalRandom在单线程及多线程环境中表现出效率上的不足。

ThreadLocalRandom为每个线程提供独立的随机数生成实例,避免了共享锁带来的线程争用,极大地提升了多线程程序中的随机数生成性能。此外,通过预生成随机数数组并在需要时读取,能够将实时生成的计算成本摊薄,提升CPU流水线的效率和缓存利用率。 C和C++程序员在追求高性能时,通常倾向采用如xoshiro256++或PCG(Permuted Congruential Generator)等现代伪随机数生成算法,这些算法不仅具备卓越的统计特性,同时在生成速度上也远超传统线性同余法。通过合理初始化和预热这些生成器,能够保证输出的随机性及稳定的执行表现。对于需要高并发环境的应用,推荐每个线程维持独立的生成器实例,避免因共享资源引发的锁竞争。 在多线程场景下,锁竞争是随机数生成性能瓶颈的“隐形杀手”。

虽然java.util.Random本身是线程安全的,但其线程安全机制依赖同步锁,导致多线程频繁调用时产生明显性能下降。解决方案有两个方向:一方面使用线程局部的Random实例,每个线程独立拥有私有的随机数生成器;另一方面直接使用ThreadLocalRandom,这是Java 8及以后版本专为多线程优化设计的高效随机数生成器。此外,SplittableRandom提供了从主生成器拆分出多个子生成器的能力,保证各线程间生成的随机数无关且高效,适合需要高质量随机性的场景。 当安全性成为重点,诸如密码生成、密钥管理等应用过度依赖java.security.SecureRandom,会导致严重的性能瓶颈。SecureRandom从操作系统的熵池收集高质量随机数,确保生成的随机数具备良好的不可预测性,但采集过程耗时较长,且在高频调用时会阻塞应用。为兼顾性能与安全的需求,推荐采用混合策略——用SecureRandom生成种子初始化快速的伪随机数生成器,实现安全与速度的平衡。

这样在非关键的随机数调用中采用快速生成器,同时保证初始状态的安全性。 系统环境也对随机数性能产生直接影响。举例来说,部分Linux系统中的默认熵源/dev/random在熵耗尽时会阻塞进程,导致应用卡死。相对而言,/dev/urandom是不阻塞的非阻塞式熵源,尽管其安全性对多数应用足够。此外,为了确保Java应用在Linux环境中使用非阻塞熵源,可以在启动JVM时添加参数-Djava.security.egd=file:/dev/./urandom,这是一种被广泛应用的绕过技巧,能有效避免由于熵池不足引发的应用冻结。 对于高性能计算和GPU加速环境,随机数生成同样面临内存带宽瓶颈的问题。

高速的向量化RNG实现和批量生成随机数的策略,可以极大地提升数据吞吐能力。例如,NVIDIA的cuRAND库专为CUDA环境设计,通过GPU硬件的并行优势生成大量均匀分布的随机数;Intel的数学核心库(MKL)提供了基于SIMD指令集优化的高效随机数生成方案,适合CPU端大规模数据处理。在这些场景下,避免逐个生成随机数,转而使用批量生成方法,有助于降低内存访问的开销并提升缓存命中率。 此外,生成复杂概率分布的随机数,如正态分布、指数分布等,传统的算法如Box-Muller变换计算负担较重。现代优化算法如Ziggurat算法被广泛接受,能够显著降低计算成本同时保持统计质量。很多主流数学和统计库,如Apache Commons Math、Colt库(Java)和NumPy(Python),均提供了内置的高效分布采样算法,开发者应尽量调用这些经过验证和优化的库,而非自行实现。

对于特定分布的离散采样,Alias方法因其一旦初始化完成后,可以实现常数时间采样,适合对性能敏感的离散概率模拟。 在许多I/O密集型系统中,随机数生成同样可能成为瓶颈。例如用于负载均衡、缓存淘汰或A/B测试的随机决策,如果频繁且在线即刻生成随机数,会延迟响应速度。对此,分离关键路径与随机生成路径、使用预生成的随机数列表,是行之有效的优化措施。不仅如此,对于测试和模糊测试场景,可通过固定种子提供确定性随机数流,便于复现错误和分析程序行为,从而提升调试效率。 测量性能改进的效果同样关键。

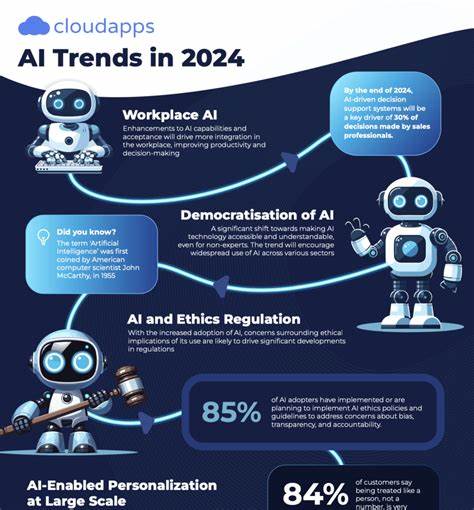

一个公平且科学的基准测试框架能够定量评估不同随机数生成器的性能表现和设计方案。Java中常见的做法是先通过预热让JIT编译器优化代码,再进行实际测试,准确衡量每次调用的耗时。通过对比java.util.Random、ThreadLocalRandom和SecureRandom的绩效差异,开发者可以清晰了解到不同生成器的适用范围和性能瓶颈,指导设计选择最适合的方案。 综上所述,随机数生成器的性能优化不是简单的开关切换,而是因地制宜地针对线程模型、应用场景、性能需求和安全性要求做出权衡。高频调用和多线程环境应优先考虑线程局部生成器及预生成技术,安全随机需求需采用混合策略避免频繁阻塞,复杂分布采样用专用算法和库实现,硬件层面则利用向量化与批量生产提升吞吐量。最终目标是保障随机数的统计质量和安全性,同时最大限度地降低性能瓶颈对系统的影响。

随着应用需求不断升级,随机数生成技术的提升将继续推动科技与工业解决方案的进步。