随着数字化转型的不断推进,数据成为现代企业最宝贵的资产。越来越多的开发者和企业选择自托管数据库,以便更好地掌控数据安全和系统性能。然而,自托管数据库虽赋予了更高的自由度和定制能力,同时也带来了不容忽视的安全挑战。本文将全面解读自托管数据库的安全防护要点,帮助读者设计并实现稳健的安全策略,确保数据免受恶意攻击和未经授权访问的威胁。 选择自托管数据库的初衷往往是出于对数据隐私和控制权的渴望。相比于依赖云端的托管服务,自托管方案可以随时调整配置和部署参数,实现性能与安全的最佳平衡。

但这也意味着系统管理员需要投入更多时间和精力来防范网络攻击,尤其是针对数据库端口的暴力破解和入侵行为。 在自托管环境中,数据库端口成为攻击者重点试探的对象。黑客和机器人程序会不断扫描开放端口,试图通过密码猜测或漏洞利用获取访问权限。即使配备了SSL加密传输,依然不能完全阻止这些恶意尝试的发生。面对如此高频的探测活动,合理的日志监控和自动封禁机制尤为关键。 日志是安全防护的第一道防线。

数据库运行过程中产生的访问日志、错误日志记录了每一次连接尝试的情况。通过配置详细而全面的日志输出,管理员可以实时获知异常登录行为,例如访问被拒绝的账户和异常终止的连接请求。这些关键信息为后续的事件响应和防护策略调整提供了数据支撑。 在实际操作中,很多开发者会采用MariaDB作为MySQL的兼容替代品,实现数据和应用之间的平滑迁移。MariaDB默认日志配置可能无法满足安全监控的需求,因此需要定制错误日志路径和日志详细级别。通过调整配置文件,启用详尽的错误和警告日志,可以确保fail2ban等安全工具正常读取并识别违规行为。

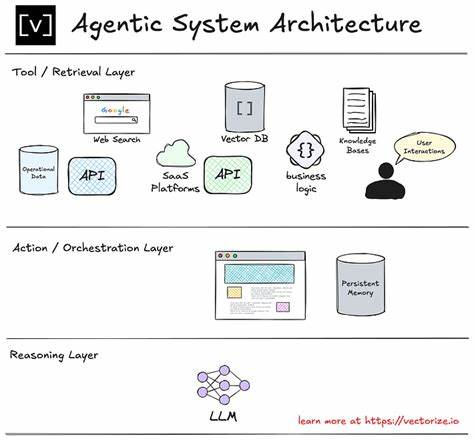

fail2ban作为一款轻量级的入侵防御软件,能够自动扫描日志文件中的失败登录模式,并根据预设规则动态调整防火墙策略,临时屏蔽恶意IP地址。结合数据库的错误日志,fail2ban能够在发现多次访问失败后,自动添加屏蔽规则,有效减少暴力破解的风险。配置fail2ban时,务必准确指定日志路径和匹配规则,避免漏报或误判。 在现代开发流程中,容器化部署成为主流趋势。利用Docker和类似Coolify这样的管理平台,可以灵活编排数据库实例,提高运维效率。然而容器环境同样存在持久化存储和权限管理的风险。

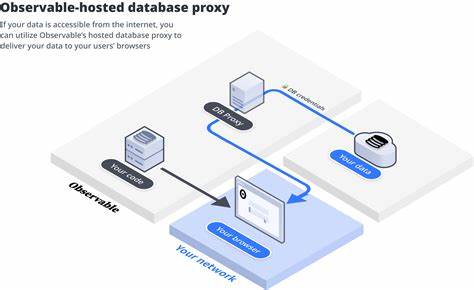

确保日志文件和配置文件挂载到宿主机稳定且安全的路径下,避免因容器重启或迁移导致日志丢失,确保fail2ban等工具持续有效工作。 安全的配置不仅限于软件层面,操作系统的硬件资源和访问权限也需强化。设置合理的文件夹权限,限制数据库用户对日志目录及配置文件的访问,只给予必要的最小权限,可减少恶意篡改的可能。同时定期审计日志和封禁记录,排查异常访问趋势,是维持长期安全的重要工作内容。 除了部署fail2ban之外,网络层面的安全措施同样不可忽视。使用防火墙仅开放必要的端口,采用VPN或内网访问数据库,杜绝公网上暴露数据库服务,能够从根本上降低遭受攻击的概率。

结合登录限制、复杂密码策略、多因素认证等手段,建立多层次立体防护体系。 数据库安全不是一蹴而就的任务,而是持续演进的过程。随着攻击技术不断升级,数据库管理员需要不断学习和优化安全策略。通过反复测试各种潜在攻击路径,调整fail2ban等安全工具的参数,提高系统对异常行为的敏感度和响应速度。借助社区交流和最新安全研究成果,构筑更加坚实的安全防线。 实践经验显示,自托管数据库的安全保障不仅关乎技术手段,更依赖于良好的运维习惯和风险意识。

管理员应养成定期更新数据库和相关组件,及时修补漏洞的习惯,避免因过时软件带来的安全隐患。同时关注数据库连接日志和失败登录记录,设立报警机制,做到异常实时报警,快速响应处理。 在多数据库环境下(如同时使用MySQL与PostgreSQL等),建议为每个数据库实例单独配置日志目录和fail2ban规则,避免日志混淆和策略冲突。灵活对比各数据库产品的安全特性和管理便利性,选择最适合自身业务需求的方案。 随着自动化工具和平台不断成熟,结合现代CI/CD流程,将安全配置纳入部署脚本,实现配置自动化和版本控制,可以显著降低人为失误带来的风险。Docker Compose或Kubernetes等工具都支持针对数据库的持久化存储和密钥管理,具备集中化管理和快速恢复的优势。

总结来看,想要保障自托管数据库的安全,需要从日志策略、fail2ban自动封禁、安全配置、网络访问控制、权限管理等多维度入手,搭建起防护体系。只有结合精准的监控预警与高效的自动应对机制,才能在不断变化的网络环境下守护好珍贵的数据资产。随着经验不断积累,开发者不仅能提升技术实力,更能享受真正的自托管自主权和安全感。 。