随着信息技术的快速发展,企业通信系统的安全性愈发受到重视。作为全球领先的网络设备制造商,思科公司(Cisco)推出的统一通信管理系统(Unified CM)在全球范围内广泛应用于企业IP电话、语音管理及设备控制领域。然而,近期思科安全团队发布重要警告,揭示了Unified CM存在硬编码的root SSH凭据漏洞(CVE-2025-20309),这一漏洞的曝光引发了业界高度关注。该漏洞本质上是开发或测试期间遗留的静态账户凭证无法被更改或删除,攻击者若利用该漏洞可远程登录系统并获得最高权限,带来极大的安全隐患。思科统一通信管理系统作为企业通信骨干,主要担负着呼叫路由管理、设备控制及联络特性实现等关键职责。一旦系统被未经授权访问,攻击者便可执行任意命令,窃取敏感信息,甚至破坏通信链路,影响企业日常业务运行。

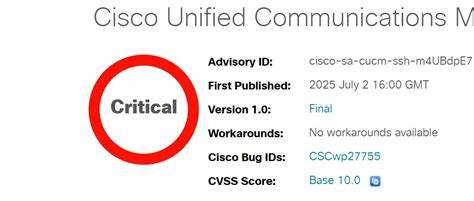

漏洞涉及的版本范围主要包括Unified CM和Unified CM SME工程特别版15.0.1.13010-1至15.0.1.13017-1,无论设备配置如何,均可能受到影响。思科官方明确指出,目前并无临时解决方法,唯一有效的防护手段是升级至15SU3版本或应用指定更新补丁CSCwp27755,以彻底消除隐藏账户风险。对于网络管理员而言,排查该漏洞尝试日志非常关键。因为系统默认启用相关操作日志记录,通过查看/var/log/active/syslog/secure文件,能够发现以root用户身份的登录日志,从而快速判断是否存在被攻击迹象。具体命令file get activelog syslog/secure可帮助管理员获取相关日志内容。思科多次在其产品中发现并修补过类似的硬编码账号问题,诸如在IOS XE、宽域应用服务(WAAS)、数字网络架构(DNA)中心以及应急响应软件中都曾出现过相似安全挑战。

近期四月份曝光的Cisco Smart Licensing Utility漏洞与五月份的IOS XE设备硬编码JWT令牌问题,再次提醒业内对该类安全疏漏保持高度警觉。此类账号本质上是开发阶段用作调试的“后门”,一旦流入生产环境且无法及时清除,则为黑客提供了便捷入口。危害不仅限于单台设备,若攻击者成功渗透统一通信管理服务器,可能跨越多个子网和设备,对整个企业通信网络造成致命破坏。企业应加强对基础设施安全的全方位管控,从设备采购、配置、维护以及升级各环节均需严格执行安全合规标准。同时,建立完善的监控与日志分析体系,对异常账户活动保持持续关注,及时响应潜在威胁。技术领域专家建议,升级补丁工作应作为最高优先级,务必避免因系统升级滞后而导致安全漏洞长期暴露。

此外提倡启用多因素认证、限制SSH访问范围和增加网络访问控制措施,进一步降低攻击面。未来,设备制造商需深入审视开发测试流程,杜绝硬编码凭证混入生产环境。同时推广自动化安全测试及代码审查,确保软件发布质量及安全属性符合现代标准。结合威胁情报与安全验证技术,有效提升产品抵御高级持续威胁(APT)能力。总结来看,此次思科Unified CM硬编码root SSH凭据漏洞事件揭示出现代企业通信系统安全风险依然严峻。作为关键基础设施的核心组件,其安全性关乎企业信息资产安全和业务连续性。

通过科学更新补丁、强化访问机制和实时监控,能够有效缓解相关安全隐患。各组织和技术人员需从中汲取教训,提升安全防范意识和应急响应水平,力争构筑稳固的网络安全防线。随着网络攻击手段不断复杂化,只有全方位、多层级的安全策略才能保障企业信息环境健康发展。不断完善产品安全生命周期机制,加强跨部门协作,推动安全生态建设,方能在未来更好地抵抗类似风险,守护数字化转型成果。可预见的是,思科及其生态合作伙伴将持续在升级方案、漏洞修复和安全运维方面加大投入,力保全球客户网络环境安全稳定。用户务必及时采纳官方安全通告和补丁方案,以免陷入潜在威胁漩涡。

整体而言,深刻理解硬编码凭据带来的危害,科学落实安全防护措施,是保障现代统一通信系统稳健运行的关键之道。