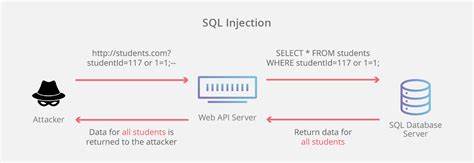

在互联网飞速发展的今天,数据的安全性始终是技术领域关注的焦点。SQL注入,作为一种经典的安全漏洞,往往被视为黑客攻击的主要手段之一。然而,有一些案例却打破常规,将SQL注入从安全风险转变成了一种功能实现。本文将带您深入了解这种鲜为人知的技术演变,探讨其中的利弊与背后的故事。 起初,传统的软件开发者们设计网页应用时,严格限制数据库的访问权限,防范SQL注入漏洞,避免攻击者轻易篡改或窃取数据。然而,在某些老旧系统中,开发者面对频繁的功能需求变更和复杂的数据结构调整,渐渐放弃了严密的预设查询逻辑,而选择更加灵活直接的查询手段。

这样一来,用户甚至可以在界面输入框中直接编写SQL语句,查询数据库。这种设计模式,虽极具争议,但却满足了特定用户群体对数据自由访问的需求。 这种模式背后的思维转变非常有趣。最初的报表页面只是提供有限的查询选项和固定格式,随着时间推移,用户需求愈发多样化,“只增不删”的报表字段设计变得愈加局限。当用户希望看到表结构之外的新字段数据,或者对报表逻辑进行细节微调时,传统的硬编码查询无法及时响应。于是,开发团队将报表系统演变成了一个开放式的SQL查询平台,允许某些高权限用户根据自身需求写入自定义SQL语句。

这一过程并非一蹴而就,而是逐步演变的结果。起初只是简单增加一些字段,再后来加入了可切换的报表种类,紧接着用户希望完全控制报表内容,最终催生了直接对数据库进行自由查询的界面。这种“SQL注入即服务”的设计,虽然极具风险,却比频繁维护硬编码查询更为高效,也满足了部分分析师和高级用户灵活探索数据的诉求。 然而,开放式的SQL执行无疑会带来安全隐患。为了防止恶意操作,系统中置入了简单的关键词过滤机制,禁止执行如INSERT、UPDATE、DELETE等修改数据库状态的命令,强制查询必须带有LIMIT限制,避免长时间阻塞服务器资源,同时对查询时间进行了超时设定。除此之外,管理人员还制定了禁止任意删除数据的规则,防止操作失误导致数据紊乱。

在此过程中,也暴露了系统设计上的多处不足。例如,数据库表之间缺乏外键约束,关联查询依赖于日期字段匹配,数据完整性极易受到破坏。此外,表字段的顺序被人为调整以适应用户习惯,导致数据结构混乱,增加了运维难度。这些技术债务在不断积累,终究影响系统的稳定性和扩展性。 这种将SQL注入作为“功能”开放给部分用户的做法,本质上是一种权衡妥协。它体现了企业在快速响应业务需求与保证数据安全之间的拉锯,也反映出开发团队在资源有限、需求复杂的环境下寻找变通方案的灵活性。

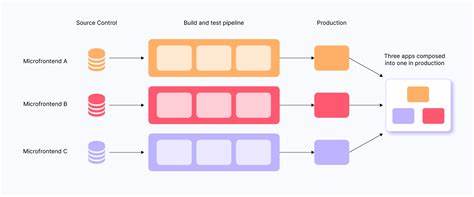

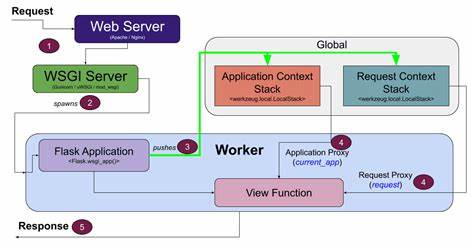

尽管从安全角度讲此举风险巨大,但在某些特定场景下,完全封闭且固化查询接口反而成为效率瓶颈。 这一现象也引发了行业对数据库访问权限管理的重新审视。现代应用更倾向于采用严格分层的权限控制策略,结合参数化查询和存储过程,避免直接暴露底层数据库语法给终端用户。同时,借助现代大数据分析平台和自助式BI工具,实现数据民主化的目标,不再依赖手写复杂查询语句。而那些仍然保留“SQL注入式”访问的遗留系统,则需要做好更为严格的监控和审计,确保风险可控。 从开发者视角看,SQL注入被用作功能也是对开发流程的一种反思。

传统的需求管理往往存在沟通不畅、需求频繁变动和优先级冲突,导致开发团队无法快速适配不断变化的报表需求。开放式SQL输入框成了一种权宜之计,赋予终端用户更大自主权,降低开发压力。但这种模式无法长久维系,因为一旦出现误操作或者恶意攻击,必将带来沉重代价。 此外,这种做法暴露出企业对数据治理和安全文化的薄弱认知。数据库安全不仅是技术问题,更是组织管理职责。只有建立起多层次、全方位的安全体系,涵盖访问权限、审核日志、监控报警和应急响应,才能有效预防注入攻击及误用情况。

而技术手段和政策规范相结合,才能为业务持续发展提供坚实保障。 值得注意的是,SQL注入作为功能的故事也反映了软件遗产管理的重要性。很多历史遗留的老系统,缺乏规范的代码维护和文档支持,导致功能迭代混乱,技术债务堆积成山。通过版本控制、需求追踪和系统重构,团队能够逐步清理这些隐患,提升系统质量和安全水平。仅凭临时“开洞”施救并非长远之计。 总结来看,SQL注入从传统的安全漏洞走向部分场景下的功能实现,是软件演进中一个颇具话题性的现象。

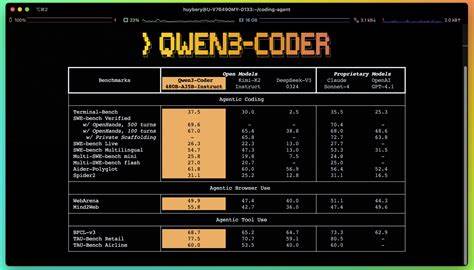

它提醒我们,在快速变化的业务环境中,技术设计必须兼顾灵活性与安全性,避免倾斜导致系统陷入被动。现代技术生态鼓励以自动化管理、权限隔离和用户自助分析为核心,减少对底层数据库的直接操作需求。 将来,伴随着数据量的爆炸和分析需求的多样化,通过更智能的查询生成器、自然语言接口、大数据平台的普及,将能彻底改变用户与数据交互的方式,彻底杜绝因SQL注入导致的安全风险。企业应积极拥抱这些技术革新,迈向更加安全、高效、友好的数据访问未来。