随着数字化转型的不断深化,Linux系统在企业服务器、云计算环境及嵌入式设备中的地位日益重要。其开源特性和高度可定制性使得Linux拥有广泛的用户基础,但也因开源导致其安全攻防呈现出复杂多变的局面。最近,安全研究人员发现了一种名为Plague的PAM后门,这是一种基于身份验证模块的恶意软件,能够在Linux系统中实现隐蔽且持久的远程入侵,给系统安全带来了严重威胁。Plague的特殊之处在于,它深度植入Linux认证体系,通过篡改PAM组件,绕过合法认证流程,允许攻击者绕过安全限制,获得持久SSH访问权限,极难被传统安全防护产品检测到。对于所有使用Linux系统的企业和个人来说,了解Plague的工作原理及其攻击手法显得尤为紧迫和必要。 Plague后门的发现得益于专业威胁追踪团队的持续努力。

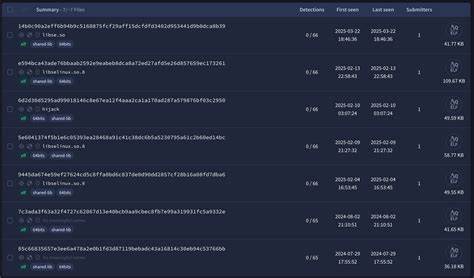

分析显示,这款后门已经被多个变种上传到公共库如VirusTotal,却无人发现其恶意本质,至今未有杀软将其标记为威胁,说明其逃避检测的能力极强。该后门主要以伪装成标准系统库文件“libselinux.so.8”的形式存在,并对PAM认证流程进行拦截和篡改。尽管文件名模仿官方库,为了更好地隐蔽自身,Plague通过多层次的混淆技术保护关键字符串和偏移地址,防止静态分析和反向工程。更为隐秘的是,后门程序还能在启动和运行时检测调试环境,拒绝运行于常见沙盒及预加载检测环境,从而大幅提高分析难度。 Plague后门不仅通过静态密码实现对系统的秘密访问,还会主动清理和隐藏攻击者的登录痕迹。它通过清除环境变量如SSH_CONNECTION和SSH_CLIENT,以及将命令历史文件指向/dev/null,彻底抹除入侵痕迹,避免被常规日志审计工具发现。

此类高度隐匿的后门一旦植入,几乎可以无声无息地长期存在并控制受害系统,极大地增强了攻击者的控制能力和隐秘性。技术上,Plague采用了多层加密和加扰机制。其最初版本使用XOR简单加密混淆关键数据,随后进化到类似密码学关键调度算法(KSA)、伪随机生成算法(PRGA)的组合混淆;最新版本甚至引入确定性随机比特生成器(DRBG)层,使得传统解密工具难以奏效。为了研究这一独特加密方法,安全团队开发了基于IDAPRO和Unicorn模拟器的动态解密工具,能够安全地仿真和提取被混淆的字符串,为后续检测规则制定提供依据。Plague的持续开发和多版本迭代显示了其幕后攻击团队拥有较强的技术实力和长期维持的意图,他们亟需通过行为分析及YARA规则等方法进行主动狩猎,由此阻断视频危害。目前已发现的Plague样本,编译环境均包含GCC版本及编译信息,表明其攻击代码经常更新升级,且部分未经过精简处理,方便安全研究人员获取线索。

尽管尚无明确的归属,但相关样本中出现的“hijack”文件名和引用电影《黑客帝国》的台词暗示攻击者具有一定文化背景与表现特征。Plague的能力令人警惕,它不仅绕过用户认证,还阻止调试,清理环境,以及隐藏会话;其静态密码包含简单易记和复杂版本,均作为隐秘通道锁匙存在。目前已知密码包括Mvi4Odm6tld7、IpV57KNK32Ih及传统弱密码changeme。正是这些密码提供了攻击者在不引起警觉的情况下重返系统的手段。要有效检测和防御Plague后门,安全团队应注重深度系统身份验证的监控。从传统签名检测转向行为分析尤为关键。

利用基于YARA的规则结合静态和动态分析,可以识别出潜在的后门变种及其恶意行为特征。此外,排查关键系统文件和动态检测环境变量异常,能够有效发现被后门篡改的证据。本文中所附的YARA规则和自定义解密脚本,是开展主动威胁狩猎的有力工具。未来,随着攻击技术的不断演进,Linux安全防护需要加强对PAM模块的实时监控和完整性保护,重点关注异常身份验证活动和系统认证流程的异常改动。除此之外,提高管理员和安全人员对以身份验证机制为目标的攻击认知,也是防范此类后门的必备环节。在工业控制、云计算和高价值服务器中,Plague的存在提示我们不能忽视对系统核心组件的防护。

总结来说,Plague后门展示了攻击者如何利用操作系统内核组件进行隐匿入侵的手法,其隐藏深、持久性强、检测难,这正是未来高级持续威胁(APT)攻击的新趋势。对于安全防御者而言,投资于行为分析、环境审计和主动威胁猎捕,将是应对这类高阶后门的最佳策略。通过本文的深入剖析和防护建议,希望广大Linux用户和安全专业人员能够提升警惕,强化系统认证安全,筑牢数字基础设施安全防线,在面对日益复杂的网络威胁时,具备更强的防御能力和应变能力。