在多核处理器的时代,关于数据竞争(Data Race)这一并发编程难题的话题屡见不鲜。数据竞争发生时,多个线程对同一内存位置进行至少一个写操作,但没有适当的同步机制约束它们的访问顺序,导致程序行为变得不可预测甚至崩溃。然而,随着单核处理器依然存在于嵌入式系统和某些低功耗设备中,许多程序员好奇:在单核处理器上,数据竞争会不会存在?它的表现和多核处理器有何不同?本文将带您深入剖析这个问题,从硬件层面、语言内存模型到编译器优化,全面探讨单核环境下数据竞争的真实面貌。 首先,需要明确数据竞争的严格定义。在Java、C/C++等语言的内存模型中,数据竞争通常被认为是两个线程对同一变量进行冲突访问,且至少有一次为写操作,同时这些操作之间没有通过"happens-before"关系(即同步操作)建立明确顺序。数据竞争的存在可能导致程序执行结果不可预期,甚至破坏语言内存模型的可靠性保证。

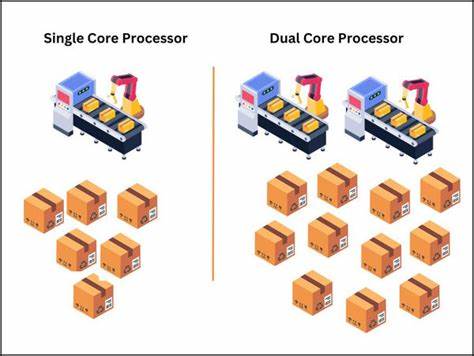

这一点在多核系统尤为重要,因为各核心的高速缓存、存储缓冲和乱序执行等优化手段,往往使得线程间的内存可见性问题更加复杂。 然而,当我们将视角转向单核处理器时,情况似乎有所不同。单核机器一次只能执行一个线程的指令流,内存访问的执行顺序对所有线程统一可见。换言之,线程间的执行交错虽然依赖操作系统的线程调度,但任何时刻只有一个线程在执行,线程的内存操作不能并行发生。这种"单核顺序一致性"表面上看似乎消除了数据竞争发生的硬件基础。毕竟,数据竞争往往在无序执行和缓存不一致时才暴露,而单核环境下内存操作执行顺序对所有线程均是一致且可预见的。

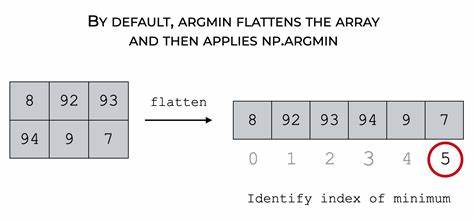

但事情并非如此简单。虽然硬件层面单核处理器可能减少了某些并发访问的问题,数据竞争仍旧可能出现,特别是在编译器层面和语言内存模型的优化活动中。现代编译器为了提升性能,可能对指令进行重排序或寄存器缓存,使得程序语义在表面上看似顺序执行,底层却存在指令的重新排列。这种优化行为与程序中缺乏同步的内存访问相结合,容易导致线程观察到的变量状态不符合程序员直观预期,形成类似数据竞争的效果。 举例来说,在Java环境中,如果两个线程都使用非原子方式更新同一个变量,如通过简单的counter++操作,这个操作实际上包含读取、增加、写回三个不可分割的步骤。在单核上,即使不会有真正的物理并行,线程被调度的时间片切换可能发生在这些步骤中,从而导致丢失更新。

虽然从严格意义来看这属于原子性违规(Atomicity Violation)而非数据竞争,但这种问题往往混淆视听,令开发者错误判定数据竞争的存在。 进一步地,即便将变量声明为Java的AtomicInteger,并采用counter.set(counter.get()+1)形式更新,该操作确实是线程安全的,因为每次get和set操作都保有原子性以及可见性保证,但整体加1逻辑不是原子操作,依然可能导致状态丢失。这也是语义层面数据竞争与实际应用中并发漏洞之间必须明确区分的关键点。 在硬件层面层,现代x86等处理器采用了诸如Total Store Order(TSO)模型的存储存储顺序约束,但配合高速缓存和存储缓冲区复杂机制,程序中多个线程的执行顺序并不总是完全可预见和严格一致。虽然单核处理器不存在硬件级别的并行冲突,但其存储模型和高速缓存一致性协议仍需配合编译器以及操作系统调度,才能最大化保证程序的内存一致性。 此外,编译器提供的优化手段,成为单核环境中最容易引起"伪数据竞争"现象的根源。

编译器通常根据程序的优化策略,将内存加载、存储以及指令重排,使得代码在执行时与程序源代码的文本顺序不完全一致,尤其在缺乏同步保护的变量访问中更容易出现异常行为。Java语言规范明确指出,编译器和处理器可对代码进行重排序,但这可能与程序的错误同步产生意想不到的交互效果,从而引发数据竞争的表现。 在实际开发过程中,程序员应针对单核环境继续保持对共享变量访问的严谨性。无论是单核还是多核,合理的同步操作不可或缺,比如使用原子变量、锁机制或其他同步原语来保证内存操作的有序执行与可见性。尤其在嵌入式系统或物联网设备中,虽然硬件结构相对简单,但其编译器与执行模型对并发代码的表现仍至关重要。 测试实际的单核数据竞争问题往往具有挑战性。

由于单核执行的顺序性,数据竞争带来的异常执行路径极其罕见,需借助专门的代码设计和极端调度条件才易触发。业界有示例代码通过模拟线程切换的中断点来观察原子性违规引发的错误,而更复杂的编译器优化影响仍需在硬件与软件紧密配合的场景中才能显现。研究人员和开发者若想深入理解和验证单核上的数据竞争,推荐结合静态代码分析工具、内存模型验证器和动态运行时测试框架一同使用。 总结而言,单核处理器本身由于执行顺序的天然单线性,减少了硬件层面的数据竞争风险,但不能完全排除数据竞争的可能性,特别是在编译器优化和语言内存模型的影响下。程序设计者不应因此掉以轻心,应继续通过合理同步、原子操作和严谨的并发编程模型,避免数据竞争和相关并发隐患。理解单核环境中数据竞争的产生机制,对于提升嵌入式和低功耗设备上的软件可靠性以及优化并发程序设计思路,具有重要意义。

。