近年来,随着数字化进程的加快,网络安全问题愈发受到社会各界的高度关注。多因素认证(MFA)作为提升账户安全的关键技术手段,本应有效防止未经授权的访问。然而,令人担忧的是,MFA正在变得越来越容易被黑客绕过,令许多依赖这一技术的用户和企业面临巨大的安全挑战。本文将深入探讨MFA为何会渐渐失去防护优势,并提供切实可行的解决方案,助力构建更加严密的网络安全体系。MFA的核心理念是在传统用户名密码之外,增加额外的身份验证方式,如一次性密码(OTP)、推送通知、指纹识别、面部识别或数字密钥等,以多重保障用户身份。理想状态下,即使密码被盗,攻击者仍须通过第二重验证才能登陆账户。

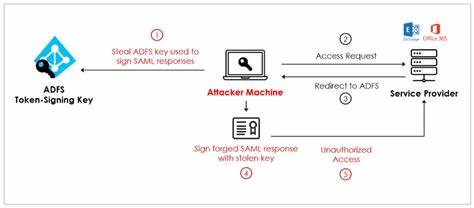

然而,现实状况却并非如此简单。当前攻击者利用所谓“中间人攻击”(Adversary in the Middle,AitM)技巧,搭建代理服务器作为受害人与真实网站之间的桥梁,通过精准钓鱼手法捕获用户的登录信息与MFA动态码,从而成功绕过安全防线。这类攻击背后支撑着一个成熟的“钓鱼即服务”产业,提供包括Tycoon 2FA、Rockstar 2FA、Evilproxy、Greatness及Mamba 2FA等工具包,任何网络犯罪分子均可轻而易举地搭建高度逼真的仿冒登录页面及代理服务。攻击流程通常开始于一则诱导受害者点击的钓鱼信息,信息内容往往声称账户存在安全隐患,要求用户紧急登录确认,链接则伪装成合法网址的近似变体。受害人在未察觉URL细微差别的情况下输入账户信息及密码,代理服务器将信息实时转发至真实网站验证。当真实网站发出MFA验证码请求时,代理立刻将请求转发至受害者终端,诱导其完成动态码输入或主动点击推送认证通知。

如此一来,攻击者获得完整登录令牌,实现账户入侵。此攻击流程的成功关键在于动态验证码和推送通知本质上是数字组合,极易被中间人复制和利用,且当今钓鱼页面设计愈发精致,即使非技术人员亦能快速部署。导致该攻击广泛泛滥,多个国际大型企业和服务商成为受害对象。拥有强大安全防护能力、抵抗中间人攻击的MFA技术,主要聚焦于基于WebAuthn标准的认证方式。WebAuthn通过将认证凭证与具体网址及设备绑定,使得即便攻击者截获信息,也无法在伪冒网站或其他设备上重放认证过程。它利用公私钥密码学,令认证行为只能在合法设备及指定域名下完成,彻底封堵了钓鱼代理攻击的漏洞。

以内容分发网络Cloudflare为例,采用WebAuthn实现的MFA成功抵御了多次复杂的钓鱼中间人攻击事件,体现出其卓越的安全优势。除此之外,WebAuthn的核心技术还结合了实践中广泛应用的U2F标准,两者共同构筑起牢不可破的认证堡垒。面对传统OTP以及推送通知MFA被绕过的态势,企业和个人用户必须重新审视安全投入的方向。首先,应尽快推广并采用WebAuthn及其衍生的“密钥通行证”(Passkey)方案,将安全凭证硬绑定于用户设备及域名,降低钓鱼成功可能性。其次,对于依赖短信验证码的系统,应彻底去除其作为回退验证手段的权限,因为SMS渠道存在被截获和伪造的风险,严重削弱整体防护。企业应鼓励使用硬件安全密钥(如Yubikey)及手机内置的安全模块,为用户提供更加坚实的保护层。

教育普及同样至关重要,用户应增强对钓鱼信息的识别意识,仔细核对链接地址,避免轻易点击来源不明的鱼叉式钓鱼邮件或短信。同时,企业要加强对员工的定期安全培训,提升整体防护能力。此外,部署高级威胁检测与响应机制也是重要手段之一。通过实时监测登录异常、用户行为分析以及多层次安全联动,能够快速识别并阻断潜在的钓鱼试图,减少攻击成功率。综上所述,虽然传统以OTP及推送通知为基础的MFA逐渐暴露出被攻击的缺陷,但凭借WebAuthn等先进认证技术的推广,以及用户与企业共同提升安全意识,仍然可以构筑起稳固的防线。未来,网络安全格局必然向更加智能化、设备联动和密码学保障方向发展,唯有紧跟技术演进脚步,才能真正守住数字身份安全的根基。

网络攻击手段日趋复杂多样,任何单一防护措施难以独善其身。只有在最新技术的支持下,结合科学的风险管理体系,建立全方位的防御结构,才能有效抵御钓鱼中间人等高阶攻击,保障个人隐私与企业资产安全。随着WebAuthn的普及及硬件安全密钥的推广,未来MFA的安全性将迎来全新提升。用户应积极采纳新兴认证方式,企业则需加速淘汰传统存在隐患的验证机制,实现账号安全的可持续发展。在数字经济快速发展的今天,强化多因素认证,重塑网络安全防护体系,已成为保障信息安全的当务之急。只有深刻理解技术本质与攻击演变规律,精准实施安全策略,方能在未来激烈的网络安全战场中立于不败之地。

。