随着网络安全环境的日益复杂,攻击者不断创新技术来规避防御措施。利用被广泛信任且常见的通信协议进行隐秘指挥控制活动(Command and Control,简称C2)已成为威胁行为的新趋势。最近,安全研究团队发现攻击者通过Gmail的SMTP协议作为C2通信通道,隐藏恶意行为,成功绕过了传统的防火墙和终端检测系统。这种方法借助了SMTP协议的合法性,使得恶意流量难以被发现,造成潜在严重的安全风险。 攻击者通过在Python包管理平台PyPI上发布恶意软件包,巧妙地将Gmail的SMTP协议嵌入到软件功能中,实现与远程控制服务器的隐秘通信。相关研究揭示了多个名为“Coffin-Codes”的恶意软件包系列,这些软件包利用Gmail SMTP服务器发起加密的邮件发送,用于传输指令和回传端口信息,从而构建起一条稳定且难以检测的双向通信隧道。

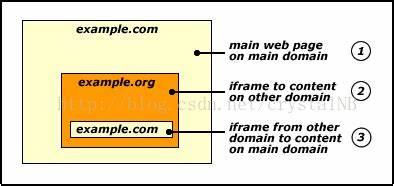

值得注意的是,攻击者通过硬编码的邮箱账号和密码登录Gmail,向特定邮箱持续发送标志性消息,确认恶意程序状态并传递关键信息。 技术细节层面,这些恶意软件包首先通过SMTP_SSL协议与Gmail服务器建立安全连接,进而利用发送邮件的方式回传感染主机的开放端口信息,辅助远程攻击者发现内网暴露服务的位置。紧接着,它们使用WebSocket的异步连接,借助Json格式的数据通信实现对端口隧道的动态管理,同时开启多线程机制,实现对多次连接请求的并发处理。攻击者可以通过此通道执行多种操作,包括数据窃取、远程命令执行以及文件传输,使得感染主机对外的控制权限大幅提高,甚至能够作为跳板,向企业内网其他系统发起攻击,造成进一步破坏。 值得关注的是,这类攻击技术的隐蔽性极强,利用了Gmail作为全球最受信任的邮件服务之一的优势。由于SMTP传输通常被网络设备默认允许,且在正常办公环境下频繁发生,相关异常流量在混杂的正常通讯中极难被发现。

同时,凭借硬编码账户及密码,攻击者免去复杂的钓鱼步骤,使恶意活动的持续性和稳定性得以保障。历史追溯显示,攻击者已有三年以上的撑持时间持续开发和优化这一C2机制,攻击链条成熟且可靠。 除了邮箱隧道功能,这些软件包还通过远程WebSocket服务,类似于知名的本地穿透工具Ngrok,提供HTTP流量代理服务。虽然部分软件包缺乏邮件隐蔽功能,但依然保留动态隧道管理、基于Json与Base64的消息序列化、无验证远程命令响应机制,展现出潜在的远程访问风险。攻击者借此可实现网络通信隐写、数据渗透甚至构建僵尸网络,实现对受害者系统的深度掌控。 防御方面,传统依赖签名检测的安全设备已难以应对此类基于合法协议构建的攻击。

组织需要采取多层次的防御策略,加强对出站流量的监控,特别是对SMTP流量的异常访问进行敏感度提升,辨别非正常登录和频繁端口泄露行为。同时,应加强对第三方软件包的安全审查,避免在开发或生产环境中引入未经充分验证的依赖库。推荐实施持续的代码依赖审计机制,合理限制开发者权限以及加强私钥管理,落实最小权限原则,减少攻击面。 此外,自动化安全工具的部署至关重要。集成基于行为分析和机器学习的威胁检测技术,可以实时识别潜藏于正常协议中的异常特征。如Socket安全团队提供的GitHub应用程序,能够在代码合并请求阶段扫描Python依赖库,及时拦截恶意或近似欺骗的包。

其命令行工具和浏览器插件也为本地开发及在线浏览PyPI、GitHub时提供了即刻风险提示,极大地提升了安全响应速度。 攻击者通过利用被信任的Gmail协议作为C2通道,显著提升了隐蔽性和持久性,突破了传统安全防护的瓶颈。企业和开发者需提高技术敏感度和安全意识,不可轻视长期存在且未被及时清理的第三方软件包。只有通过系统化的防御体系和多样化的安全手段,才能在日益复杂的威胁环境中构筑坚固的防线,保护核心资产不被恶意利用。 未来,随着攻击者技术的不断演进,依赖合法协议进行隐秘通信的趋势或将更加普遍。行业需加大对网络流量的深度分析及威胁情报共享力度,协同构建高效的防御生态。

保护数字基础设施安全已不再仅靠单一工具,而需融合人工智能、行为分析、持续监控及安全开发实践,形成完整闭环的防御能力。 综上所述,利用Gmail作为指挥控制机制的恶意软件展示了威胁手法的隐蔽与多样性,提醒安全领域持续关注协议层面利用风险。通过强化检测能力、严控依赖管理及推广安全工具的广泛应用,能够有效降低恶意软件包渗透和网络被侵风险,保障信息与基础设施的安全稳定运行。