跨站脚本攻击(XSS)作为网络安全领域常见且危险的漏洞类别,一直受到安全研究人员和攻击者的高度关注。它能使攻击者在受害者浏览器端执行恶意脚本,从而导致会话劫持、用户信息泄露、账户接管以及执行敏感API操作等严重后果。近年来,随着互联网应用架构日渐复杂,攻击者也不断创新手段,强化XSS漏洞的利用价值。其中,名为“Iframe Sandwich”的技术备受关注,其通过巧妙组合iframe与子域漏洞,将表面看似低风险的XSS攻击升级为极具破坏性的攻击路径,极大拓展了漏洞的攻击面和影响力。本文将在深入剖析该技术的基础上,详细阐述其实战原理、典型场景及应对措施,为信息安全从业者提供实用指导。 跨站脚本攻击的风险与传统限制跨站脚本攻击的本质是利用网站对用户输入过滤不足,将攻击代码注入到网页中执行。

然而,不同场景下XSS的危害与实现复杂度明显差异。一些功能单一、静态展示性质的子域或网站,虽然存在XSS漏洞,因功能有限,攻击效果多被局限,通常被评定为中等风险。例如,一个专门展示门店信息的子域,仅支持基于URL的XSS,虽然能执行Javascript代码,实则难以直接触发关键操作。尽管如此,如若配合社会工程学诱导下载恶意软件或伪造钓鱼页面,该漏洞便有潜在危害,但整体影响范围仍有所约束。 在传统开发环境与安全审计里,这种低风险的XSS往往不会引起足够重视。事实也确实如此,单纯依赖静态页面的XSS确实无法轻易拿下用户账户或窃取敏感数据。

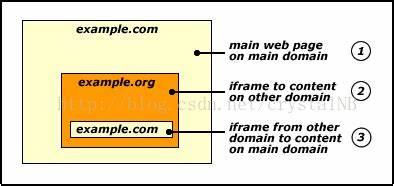

然而,攻击者通过发现和利用多个系统之间的嵌套关系,将攻击路径进行了巧妙延伸,突破了原本局限性的桎梏,提升了漏洞的严重性和可利用性。 Iframe Sandwich的基本构成与攻击原理“Iframe Sandwich”技术依赖于网站架构中主站点和子域的嵌入关系,特别是主站点通过iframe标签将一个功能有限但存在XSS漏洞的子域嵌入其页面。因为主域和子域共享顶级根域,属于相同来源策略(Same-Origin Policy,SOP)允许的范围内,JavaScript能够在一定条件下访问嵌入iframe的内容,从而打破了典型的同源限制。攻击者利用此点,设计了二步联合攻击流程。首先,攻击者诱导受害者浏览器加载一个恶意页面,该页面会在新窗口中打开载有XSS漏洞的子域页面,同时将当前标签页重定向到主站的嵌套iframe页面。接下来,通过XSS漏洞注入的代码便能借助主站嵌入的iframe,修改iframe内的文档内容,以达到伪造页面、窃取信息甚至执行更高级操作的目的。

这一流程形象地被称为“Iframe Sandwich”,因为攻击者将脆弱的子域夹在主站嵌入的iframe内,形成类似三明治的结构,利用子域漏洞扩展攻击边界,实现了传统XSS难以完成的跨域影响。 具体案例中,攻击者宿主页面设置启动按钮,点击后同时弹出带有XSS的子域页面和重定向至主站含该子域iframe的页面。子域中的恶意脚本会执行window.parent.opener.frames[0]定位主站iframe中的子域窗口,继而修改其DOM结构,将原网站内容替换为攻击者定制的钓鱼平台,甚至显示窃取的cookies,大幅度升级了该漏洞的风险等级。 Iframe Sandwich对安全防护的挑战传统XSS攻击得以有效发现和利用,主要依赖于用户直接访问漏洞页面。Iframe Sandwich使攻击路径变得隐蔽且更具欺骗性。攻击者的恶意内容看似源自主站,用户更加信任页面安全性,从而极易造成钓鱼、凭证窃取等直接攻击。

对安全团队而言,这对漏洞范围和风险级别的评估带来了新的挑战。简单判定子域存在XSS漏洞,往往忽略了其 iframe 嵌入主站的实际影响,导致漏洞严重性被低估甚至忽视。 此外,Iframe Sandwich充分展示了网页架构设计中的安全隐患。虽然不同子域有不同权限限制,但只要被嵌入且存在漏洞,上游主站便可能沦为攻击跳板。此现象提醒企业,任何子域的安全缺陷,均可能成为整体安全体系的薄弱环节,须以统一视角纳入风险管理。 防御策略建议确保子域安全是降低Iframe Sandwich风险的关键。

建议在应用设计时,避免主站盲目嵌入存在安全隐患的子域内容。强化输入校验和输出编码,对用户可控输入全面过滤,杜绝XSS漏洞发生。采用内容安全策略(Content Security Policy,CSP)限制可执行脚本来源和iframe来源,减少潜在被利用空间。对iframe页面启用严格的沙箱(sandbox)属性,限制嵌入上下文的权限。强化子域和主域间通信的安全控制,确保不可被任意脚本跨越访问。 安全审计过程中,需重点排查子域中的XSS漏洞及其是否被主站iframe引入。

如发现此类结构,应提升漏洞优先级,及时修复。进行主动渗透测试时,模拟Iframe Sandwich攻击路径验证攻击可行性,展示攻击链的严重程度,提高沟通效果,促使团队快速响应。 同时,加强用户安全意识教育,提升对伪造页面和钓鱼攻击的辨识能力,从终端层面降低攻击成功概率。结合自动化漏洞扫描与人工深度渗透,形成多层防护框架,提升整体安全韧性。 未来研究趋势及安全生态影响Iframe Sandwich揭示了网络漏洞攻击正日益向复杂流程的整合转变。未来,对多个子域与主域的综合分析、多因素攻击路径模拟将成为常态。

安全工具和检测体系需更精准地识别漏洞链条中各节点的风险影响。依托机器学习与大数据技术,安全防护将实现对跨域复杂攻击的智能预警和根因分析。 此外,浏览器厂商和标准组织或将加强同源策略和跨域访问控制的颗粒度,强化iframe与脚本执行的限制,减少攻击面。Web应用框架也需增加默认安全配置,协助开发者减少潜在风险。同时,社区对安全漏洞影响范围的共识管理也至关重要,不断透明化漏洞影响范围及实际危害,有助于推动快速响应和修复。 总结跨站脚本攻击依然是网络安全防护中不可忽视的威胁,二维创新手段如Iframe Sandwich极大地加重了相关漏洞的实际危害。

安全团队必须以整体安全视角审视网站架构,特别是子域与主站间的关系,杜绝潜在的攻击链形成。通过改进安全设计、强化输入校验、合理使用iframe、加严浏览器策略及提升团队反应能力,能有效防范该技术带来的风险。未来,只有不断深化对攻击技术的理解与应对,网络安全防线才能稳固提升,保障用户数据和业务安全。