随着互联网和云计算的普及,SSH(Secure Shell)已成为连接远程服务器的核心工具之一。凭借其强大的加密和身份验证机制,SSH被广泛用于运维管理、数据传输和远程执行命令等场景。然而,即使SSH协议本身提供了安全保障,密码传输过程中仍存在被窃取的隐患,特别是当密码作为命令行参数被明文传递时,安全风险不可忽视。安全的密码传输不仅关系到服务器的防护能力,也直接影响整个网络环境的稳定性和数据保密性。理解密码泄露的路径及其背后的原理,是制定防护策略的关键。 在实际操作中,不少管理员习惯通过命令行工具直接传递密码,例如使用工具sshpass或PuTTY家族的命令行参数来输入密码。

虽然操作方便,但密码会以明文形式出现在本地系统的进程列表中,任何有权限查看进程信息的用户都可能轻松获取密码。Linux系统中的ps命令和/proc目录,以及Windows的任务管理器或Process Explorer都能暴露这些信息。攻击者通过分析这些数据,能迅速窃取键入的密码,从而突破远程服务器的访问限制。 这种安全隐患不仅存在于SSH相关工具,类似的情况也出现在其他需要密码输入的命令行应用中,比如MySQL客户端、WinSCP批处理模式等。越多流行工具采用命令行参数直接传输密码,风险就越大。部分程序虽尝试在运行时清理内存中的密码信息,但由于时间窗口短暂,依然难以完全阻止密码泄露。

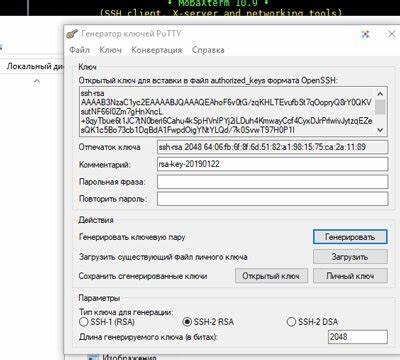

更何况,进程信息通常会被监控系统或审计日志收录,使密码在多处存留,进一步扩大风险面。 为避免命令行明文密码暴露,推荐使用密钥对认证替代密码登录。SSH密钥加密机制通过一对公钥和私钥完成身份验证,免去了传送密码的环节,大幅提升安全性。生成密钥对后,将公钥放置在服务器端的授权目录,客户端使用对应私钥认证登录,无需在传输过程中输入密码。不仅方便自动化脚本和批量操作,同时能有效避免密码泄露的风险。 在必须使用密码的情况下,避免将密码作为命令行参数传递是基本原则。

可以通过交互式输入方式让用户在运行时键入密码,或利用专门的密码管理器和安全存储方案调用密码。此外,部分工具支持环境变量注入密码,虽然能减少命令行中的明文展示,但依然需谨慎使用,因为环境变量同样可能被其他进程读取。 管理员还可以通过定期扫描系统进程,主动检测是否存在命令行中携带密码的行为。Windows上的PowerShell脚本和Linux上的bash脚本都能实施此类检查,寻找含有典型密码参数的进程,从而提前发现并修正不安全使用方式。另外,结合日志审计和实时监控,有助于及时响应潜在的安全事件,防止密码外泄。 自动化运维环境下,CI/CD流程和快速部署脚本往往存在存放和调用密码的需求。

务必避免将密码写入脚本源代码或明文配置文件,建议使用加密凭证管理服务或密钥库,将密码与业务逻辑分离。这样不仅提升安全水平,也有利于密码的统一管理和定期轮换。 常见的GUI管理工具如PuTTY Connection Manager、SuperPuTTY及WinSCP在默认设置下也提供密码直传的功能,但官方文档均明确不推荐此用法。通过这些工具建立连接应优先采用密钥认证或交互输入密码,确保敏感信息不被暴露于本地进程。 对于Windows用户来说,利用PowerShell定期检测系统中是否存在含敏感参数的进程,是提升安全意识的重要手段。此类脚本能自动识别命令行内可能包含密码的参数,并生成报告或发出预警,促进安全环境的维护。

结合集中式管理平台如SCCM,可以实现大规模设备的安全合规检查,有效阻断密码泄露通道。 Linux环境下,root权限允许管理员访问系统全进程信息,尽可能地清理可能泄露密码的运行参数。通过定制shell配置和权限策略,限制普通用户访问其他用户进程命令行的能力,减少内部威胁。同时,结合安全审计工具和日志分析,监控异常进程,保障密码隐私。 总结来看,安全的SSH密码传输不是单靠协议本身,就能完全保证的。关键在于避免把密码以明文形式放在命令行参数中以及本地系统的可读进程列表中。

采用密钥对认证是最安全可靠的方案,结合科学的密码管理和权限策略,能最大限度避免密码泄露风险。 在未来,随着认证技术和安全工具的不断发展,多因素认证、生物识别和硬件安全模块的引入,将进一步加强远程访问的保护。管理员和安全人员需要时刻关注行业最佳实践,审视自己的运维流程,杜绝风险隐患,保障企业和用户的数字资产安全。良好的安全习惯和技术手段相辅相成,才能构建起真正可信赖的SSH连接环境。