2024年,随着区块链技术的广泛应用,私钥泄露引发的Web3安全事件呈爆发式增长,累计损失金额超过8.55亿美元。私钥作为区块链账户的唯一凭证,控制着包括加密货币和NFT等诸多链上资产,因区块链的去中心化特性,一旦私钥丢失,账户将永久失控,而一旦私钥泄露,资产极易被盗取。在这种背景下,硬件钱包以其离线私钥存储和安全芯片的设计,逐渐成为资产保护的首选方案。尽管如此,如果一只硬件钱包被不怀好意的黑客捡到,数字世界的潘多拉魔盒是否真的一触即发?本文将从攻防角度深入剖析Web3硬件钱包的安全现状。市场主流硬件钱包虽然形态各异,但多数都宣称拥有坚固的安全设计,却不意味着这些安全保障无懈可击,甚至在部分场景中可能存在安全隐患。硬件钱包通过离线签名和简化的功能,显著降低了潜在攻击面,但这并不代表剩余的漏洞不存在。

由于硬件钱包处于离线状态,必须借助外部设备如浏览器和移动App来传递交易数据和广播签名结果,而部分钱包屏幕较小或无显示屏,需通过App配置参数,这给攻击者提供了可乘之机。主流硬件钱包与外部设备的连接主要通过三种双工通信接口实现:USB、NFC和蓝牙。三者都可能存在数据通信协议上的漏洞和数据处理缺陷,诸如内存破坏或敏感信息泄露。在攻击者获得硬件钱包的物理访问权时,这些接口的风险更为凸显。USB接口方面,部分钱包支持模拟USB存储设备,扩大了攻击面;某些设备还具备通过USB进入引导程序模式的能力,攻击者可借此操控底层功能。NFC因接触式通信特性看似安全,实则易受到中间人攻击,攻击者能截获甚至解析敏感数据。

蓝牙通信存在配对劫持、中间人攻击及数据嗅探等多重风险,并且蓝牙的通信范围远大于NFC,提升了远程攻击的可能性。用户普遍关心的数据传输安全问题,主要包括外部设备与硬件钱包间传递的具体数据内容,设备被攻陷时钱包是否依然安全,以及钱包或配套App中是否存在隐匿后门,能在连接后偷偷上传钱包数据。为此,硬件钱包厂商提出“空气隔离”概念,即物理隔离钱包与网络设备,通过用户主动操作实现单向数据传输。两个主流方案包括利用二维码和SD卡。二维码方案中,客户端将需签名数据编码成二维码,硬件钱包通过摄像头扫描读取并确认签名,再由客户端扫描钱包生成的二维码完成交互。此过程中二维码识别与图像解析存在潜在内存破坏风险。

SD卡方案则通过交换特定格式文件实现数据传递,文件解析的内存安全性同样是潜在攻击点。除了通信环节,固件更新接口也是重点防护对象,通常更新通过USB、蓝牙或SD卡执行。理想的更新机制包含散列校验、签名验证以及版本控制以防止回滚。然而,如果更新流程设计不严谨,攻击者可趁机植入恶意固件或回滚至已知漏洞版本。此外,尽管大部分硬件钱包采用安全芯片存储私钥,芯片仍然可能面临侧信道攻击和故障注入等物理攻击威胁。具体以USB接口为例,硬件钱包通常基于USB HID协议,在此之上实现自有的应用层协议进行数据交互。

以Cypherock X1为案例,攻击者只需关注其响应外部请求的事件回调逻辑,解析protobuf格式数据转换的过程,以及处理完成后返回结果的API。如果在数据解析或请求处理环节缺乏严格的安全校验,便可能被利用进行攻击。NFC接口则展现了截获和模拟攻击的复杂场景。以Tangem钱包为例,其NFC通信分为无加密、快速加密和强加密模式。初始交互在无加密状态下进行,造成攻击者有机会捕获未加密的明文数据。NFC系统分为标签侧和读写器侧,攻击者可充当任一方假冒对端通讯。

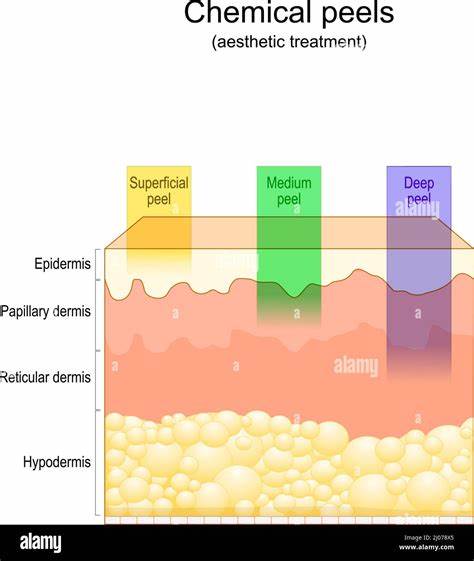

针对Tangem卡的PIN验证机制,部分操作未强制验证PIN便返回部分钱包数据,引发潜在信息泄露。此外,早期固件版本未防止PIN爆破攻击,虽制造商后来引入了延迟机制,但仍对旧版本用户构成威胁。Tangem支持33项自定义NFC功能,除业务逻辑漏洞外,卡内存管理中的安全缺陷也不容忽视。综上所述,区块链生态资产迁移永不停歇,硬件钱包不仅是实物芯片和密码算法的简单叠加,更是“信任”由代码转移的终极实验。攻击者如外科医生般逐层剖析硬件保护层,一个未被发现的缓冲区溢出、一个安全隔离不严的芯片,甚至一个固件中的无意注释,都可能成为摧毁整个系统的致命缺陷。面对数万亿级资产的博弈,持续的安全研究和漏洞防护尤为关键,DARKNAVY等安全团队的严谨分析为行业安全提供了宝贵参考。

为保障数字财富安全,用户应选择知名品牌硬件钱包,及时更新固件,避免通过不明设备连接钱包,谨防钱包丢失或被窃。一旦丢失,应立即采取资产迁移措施,防止资金遭受盗窃。未来,随着硬件技术和安全算法的不断进步,硬件钱包的安全性能也将持续提升,但“信任”的课题永远不会简单。投资者和开发者需共同努力,构筑更加坚固的数字资产防线,捍卫Web3生态的安全与繁荣。