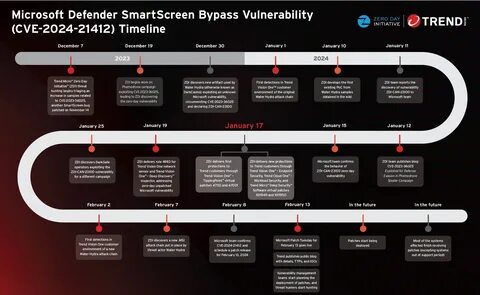

随着网络攻击的日益增多,勒索软件已经成为企业面临的一大挑战。最近,安全研究人员发现勒索软件团伙正在利用一个新发现的VMware ESXi漏洞CVE-2024-37085,这个漏洞在近期已经被修复。在本文中,我们将深入探讨这个漏洞的性质、它的潜在影响以及如何保护您的系统免受攻击。 ### 什么是CVE-2024-37085漏洞? CVE-2024-37085是一个影响VMware ESXi的高危漏洞,它使攻击者能够进行远程代码执行。在没有用户交互的情况下,攻击者可以利用这个漏洞在受害者的系统上执行恶意代码,从而获取对系统的完全控制权。 VMware ESXi是一个用于虚拟化的操作系统,被许多企业用于管理虚拟机。

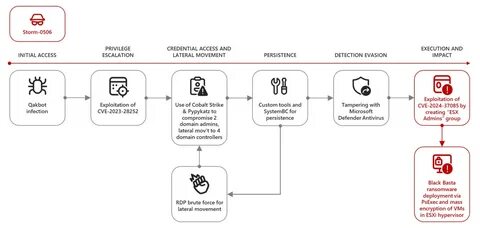

如果攻击者成功利用这个漏洞,他们可以加密虚拟机中的数据,要求受害者支付赎金以解锁被攻击的系统。这对企业的数据安全和运行稳定性构成了严重威胁。 ### 勒索软件团伙如何利用该漏洞? 在CVE-2024-37085漏洞被修复之前,黑客团伙已经开始利用这个漏洞进行攻击。他们通常通过扫描互联网寻找尚未打补丁的ESXi主机。一旦找到目标,攻击者将通过该漏洞直接入侵系统,部署勒索软件并加密数据。 此外,勒索软件团伙常常会通过多种方式进行攻击,例如发送钓鱼邮件、利用社交工程技术骗取用户登录凭据等。

由于这些团伙通常组织化程度高,攻击手法不断演化,因此对企业来说,识别和防御这些攻击变得愈加困难。 ### 如何保护您的企业免受勒索软件攻击? 针对CVE-2024-37085漏洞和其他潜在的安全威胁,企业可以采取以下几项有效的安全措施: 1. **及时更新和打补丁**:确保所有的系统和软件都更新到最新版本,及时安装厂商提供的安全补丁。对于VMware ESXi,确保在官方发布更新时立即执行。 2. **定期备份数据**:定期备份重要数据,并将备份存储在与主网络隔离的环境中。如果数据被加密,可以通过备份快速恢复。 3. **实施最小权限原则**:确保用户和应用程序仅能访问执行他们任务所需的最低权限。

通过限制用户权限,可以降低攻击者的潜在影响。 4. **网络监控与入侵检测**:部署网络监控工具及入侵检测系统(IDS),实时监控网络流量,检测可疑活动,快速响应可能的安全事件。 5. **员工培训和意识提升**:对员工进行网络安全培训,提高他们的安全意识,教会他们识别钓鱼邮件和其他社会工程攻击。员工是企业安全防线的一部分,提升他们的安全技能至关重要。 6. **制定应急响应计划**:建立和测试应急响应计划,以便在遭遇勒索软件攻击时能够迅速有效地应对。计划应包含如何隔离受影响的系统、如何通知客户以及如何与执法机构沟通。

### 结论 勒索软件攻击日益猖獗,CVE-2024-37085漏洞为这些攻击提供了新的机会。企业必须采取积极措施保护自己的系统,确保及时更新并实施先进的安全策略。通过采取前瞻性的措施,可以降低遭受勒索软件攻击的风险,保障企业数据安全。 在这个快速发展的数字时代,保护信息资产的重要性不言而喻。保持警惕、学习并适应新的安全挑战,是每个企业必须面对的责任。