随着区块链与加密货币的普及,越来越多的用户选择硬件钱包作为存储数字资产的重要工具。硬件钱包由于其离线存储私钥的特性,被广泛认为是比软件钱包更为安全的选择。然而,在2018年于德国莱比锡举办的35C3黑客大会上,三位安全研究专家Dmitry Nedospasov、Thomas Roth和Josh Datko公开了针对目前市场上的主流硬件钱包品牌——Trezor和Ledger的多种攻击手法,揭示了硬件钱包并非百分百安全的现实。这一发现对整个加密货币安全领域产生了深远影响。硬件钱包的设计初衷是将用户的种子(Seed)和私钥安全地保存在一个与互联网隔离的物理设备内,从根本上避免远程黑客入侵。但是35C3大会上的研究人员通过不同的攻击方式,成功突破了这一隔离屏障。

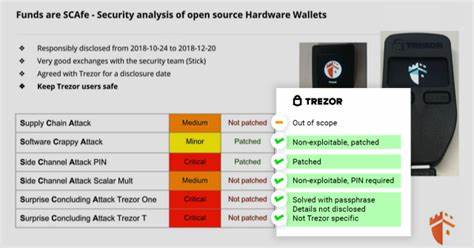

首先,他们讲解了如何利用设备电磁发射泄露PIN码。以Ledger的高端型号蓝色版(Ledger Blue)为例,设备内部连接处理器与显示屏的线路在设计上无意中产生了强烈的电磁辐射,这种辐射经过特殊设备测量后,能够还原用户在输入PIN时的具体数字。而这种攻击不需要物理打开设备,只需要在附近通过定向天线接收信号即可完成,极大地降低了黑客的攻击门槛。除此之外,包装安全封条的安全性也被质疑。虽然市场上硬件钱包的包装都配备了安全贴纸,用以保证产品未被篡改,研究者通过实验表明这些封条可以被轻易拆除后再粘贴,用户很难通过外包装判断设备是否被非法打开过。此举为“供应链攻击”提供了可能,即黑客在设备发货前对硬件进行篡改,植入后门代码或者恶意芯片,待用户使用时发动攻击。

关于被盗钱包的攻击策略,Trezor One被成功攻破的演示尤为震撼。研究团队通过技术手段制造设备故障(俗称Glitch攻击),迫使设备在异常状态下泄露秘密信息,从而绕过PIN验证,直接控制钱包内的加密资产。此类物理层面的攻击体现了硬件钱包仍存在难以完全弥补的安全风险。面对这些攻击方式,研究团队并未全盘否定硬件钱包的意义,相反,他们强调其相较于纯软件钱包仍然具有较大优势,但用户必须明确这些设备并非万能。无论是高价位的Ledger Blue,还是入门版Nano S,都无法对关键攻击面做到完全免疫。尤其对于持有百万甚至千万资产的用户,一旦设备被攻破,损失惨重。

因此,安全专家建议用户加强备份私钥的管理,并且不要将所有资产集中在单一设备。用户应采用分段备份方法,将恢复种子分割存储于不同可信赖的亲友手中,每个仅持有部分信息,降低单一泄露导致资产被盗的风险。在实际使用中,很多用户对硬件钱包的运行机制了解有限,甚至忽视了种子备份的重要性。研究者指出,获取纸质种子备份的威胁远超过设备本身。一旦恢复词被拍照或复制,黑客通过任何联网设备均能轻松恢复钱包,绕过所有物理防护措施。基于研究专家的经验,如果是小额资金,甚至可以考虑直接使用经过良好安全设计的软件钱包,这类软件通过复杂的加密算法配合生物识别和多因素认证,也能达到合理的安全保障。

但对于大额资金,则应综合考虑多层防护机制,包括硬件钱包、高安全等级的企业级解决方案以及必要时结合硬件安全模块(HSM)等。35C3提出的洞见启发整个行业重新审视硬件钱包安全的定义:不仅仅是产品本身的结构坚固,还要注重供应链安全、用户教育和备份策略。厂商应参考金融支付行业成熟的安全设计理念,引入比如抗拆卸销毁、异常检测自动擦除等硬件保护手段,提升产品整体安全等级。用户也要增强风险意识,避免将钱包设备随意放置、在不安全的环境中操作,更加重视私钥的多重保护策略。总体来看,35C3大会上的研究为加密货币生态注入了宝贵的安全警示,同时推动了业界对硬件钱包技术创新和安全实践的重新思考。未来,随着技术的进步,结合硬件、软件和服务的协同防护方案将是提升数字资产安全的关键。

加密货币爱好者和机构投资者只有不断学习和应用最新安全知识,才能在数字货币的世界中稳步前行、避免惨痛损失。