近年来,随着工业控制系统(ICS)在各行各业中扮演着越来越重要的角色,其安全性备受关注。Ivanti Connect Secure (ICS) 作为一款广泛使用的远程访问解决方案,因其安全漏洞带来的风险正逐渐凸显。2024年12月,日本多家机构遭遇了利用Ivanti ICS中的零日漏洞CVE-2025-0282的网络攻击,随之植入了新型恶意软件DslogdRAT。该攻击事件引起了全球网络安全社区的高度重视,揭示了当前工业控制系统面临的新型威胁和复杂的攻击手法。DslogdRAT是一款具有远程访问特性(RAT)的恶意软件,攻击者通过利用该漏洞,即未经过身份验证的远程代码执行漏洞,成功向目标系统植入恶意代码。漏洞于2025年1月被Ivanti发布补丁之前就已经被黑客利用,造成了严重的安全隐患。

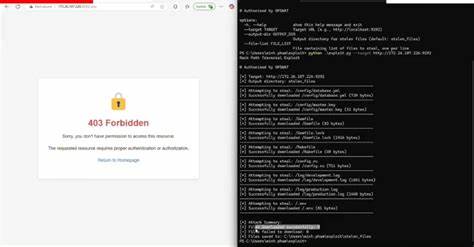

日本计算机紧急响应团队协调中心(JPCERT/CC)的研究人员指出,攻击过程中攻击者先利用CVE-2025-0282漏洞部署了一个Perl写成的web shell,web shell成为攻击者操控被攻陷系统的入口。通过web shell,攻击者能够分阶段部署包括DslogdRAT在内的额外恶意载荷。该漏洞的存在使得攻击者在未被授权的情况下执行任意代码,进而完全控制受害设备。作为一种远程访问木马,DslogdRAT具备向外部控制服务器发送系统基础信息的能力,随后等待指令,执行诸如远程命令执行、文件上传下载以及将被控主机用作代理服务器等多种复杂操作。这使得攻击者能够在受感染网络内灵活地执行间谍活动、数据窃取和横向渗透,威胁范围极为广泛。来自中国国家级网络间谍组织UNC5337被认为是此次攻击的幕后黑手之一,该组织早前曾通过漏洞传播包括SPAWN生态系统恶意软件、DRYHOOK和PHASEJAM在内的多种恶意工具。

尽管DslogdRAT与SPAWN家族的关系尚未完全确定,但两者共享相似的攻击链和技术指纹,且都利用Ivanti ICS中的关键安全漏洞进行攻击。此外,美国网络安全与基础设施安全局(CISA)与JPCERT/CC联合公布的调查显示,漏洞被反复利用,攻击者在更新其工具,如SPAWNCHIMERA以及RESURGE版本,保持攻击活跃度。Google旗下的Mandiant公司也发现了另一个针对ICS的安全弱点CVE-2025-22457被中国另一黑客组织UNC5221利用,进一步分发SPAWN恶意软件,说明利用工业控制系统漏洞开展攻击的趋势正愈发严峻。伴随着DslogdRAT及关联恶意软件的活跃,针对工业控制系统和Ivanti Pulse Secure(IPS)设备的扫描活动急剧上升。安全情报公司GreyNoise报告指出,短时间内发现的扫描源IP达270多个,其中有255个被判定为恶意,且部分IP隐匿于TOR节点中,多来自美国、德国和荷兰等国家。此类高频率、分布广泛的扫描行为通常预示着大规模、协调一致的攻击准备阶段,企业亟需加强监控和预警能力,防范零日漏洞被进一步利用。

尽管Ivanti已于2025年1月发布了漏洞补丁,许多组织因更新延迟或部署困难仍处于风险之中。工业控制系统网络环境的复杂性和稳定性要求,令零信任架构和多层次防护策略显得尤为重要。网络安全专家建议企业尽快完成补丁安装,采用入侵检测系统及时发现异常流量,加强网络边界防御。同时,提高员工安全意识,防范钓鱼邮件及社会工程学攻击也是减少初始入侵渠道的关键。总体来看,DslogdRAT恶意软件及其通过Ivanti ICS零日漏洞传播的攻击行动,不仅暴露了工业控制系统的安全薄弱环节,更反映了网络间谍组织利用先进攻击技术进行长周期潜伏的趋势。各类关键基础设施运营商应持续关注相关威胁通报,强化威胁情报共享,整合多样化安全方案保障运营连续性和数据安全。

未来,只有在及时响应漏洞、实施跨部门协作和应用智能安全防护的基础上,才能遏制类似DslogdRAT攻击的影响,维护工业网络环境的安全稳定。随着全球网络威胁形势日益严峻,企业和安全从业人员必须加快向自动化安全运维转型,借助人工智能和大数据提升威胁检测和响应速度,构筑更为坚固的防线。