随着网络技术的飞速发展,Ruby语言凭借其简洁优雅和开发高效的特点,成为众多Web开发者的首选语言之一。在Ruby Web框架生态中,Rack作为连接应用程序与服务器的关键接口模块发挥着重要作用。借助Rack::Static中间件,服务器能够高效地对静态资源如JavaScript文件、样式表和图片进行服务。然而,近期安全研究人员曝光了Rack::Static的严重漏洞,揭示了该中间件存在路径遍历、日志注入等多种安全问题,给使用Ruby服务器的企业和开发者敲响了警钟。首先需要了解的是Rack::Static是如何工作的。作为一种中间件,Rack::Static负责处理那些不需要后端动态处理的静态资源请求。

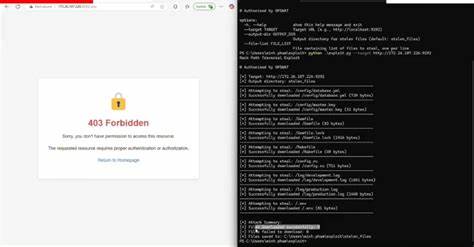

其核心设计逻辑是基于定义的静态文件根目录以及可被请求的URL路径,来返回对应的静态资源文件。这里的危险点在于,对于用户请求的路径缺乏充分的安全验证和过滤,特别是在根目录参数(:root)未被正确设定的情况下,导致潜在的路径遍历风险出现。路径遍历漏洞允许攻击者通过构造特定的文件路径请求访问本不应被公开的文件资源。例如,当Rack::Static中:root参数未定义时,它会默认指向当前工作目录,即服务器应用程序的根目录,这样一来攻击者可以利用“../”等路径跳转符号访问系统上的敏感文件,包括配置文件、用户凭证等,极大地威胁数据安全。安全公司OPSWAT在公开的报告中详细列举了三项影响Rack Ruby环境的重要CVE编号安全漏洞:CVE-2025-27610 —— 路径遍历漏洞,CVSS评分7.5,攻击者可未经身份验证访问任意文件。CVE-2025-27111及CVE-2025-25184 —— 两个关于日志注入的漏洞,评分分别为6.9和5.7,攻击者可通过处理不当的回车换行符(CRLF)篡改日志内容,伪造或隐藏攻击行为痕迹。

综观这些漏洞,路径遍历无疑是最具威胁性的。因为只要能够获取系统内敏感配置与凭证文件,攻击者便拥有了深入系统、注入恶意代码甚至持续控制服务器的能力。此外,日志文件的篡改漏洞虽然危害看似间接,实则能妨碍安全审计和入侵检测,从而极大延长攻击者在系统内的潜伏时间。造成这些安全隐患的根源在于Rack::Static在处理用户传入路径时,缺失了必要的路径规范化及安全过滤检测。再加上默认参数设计不严谨,使得在某些部署场景下默认路径设置极易引发安全问题。针对上述威胁,安全专家强烈建议Ruby服务器运营者尽快升级至已修复该漏洞的Rack组件最新版本。

版本更新中,官方已经改进了路径处理机制,强化了对用户传入路径的合规校验,极大降低了路径遍历风险。同时,如果短时间内无法更新版本,必须严格审查Rack::Static的配置文件,确保:root参数指向的仅是经过权限限定的公开目录,而非服务器根目录或包含敏感内容的其他目录。对于日志注入问题,建议在日志写入环节引入更加细致的输入验证与字符转义措施,禁止非法回车换行符混入日志内容,避免篡改攻击。除了上述针对Rack::Static的防护措施外,企业仍需构建多层次的安全防御体系,包括限制服务器文件访问权限、启用入侵检测系统和安全信息事件管理(SIEM)、定期开展代码审计和渗透测试等,形成全方位的风险防控策略。值得注意的是,类似路径遍历漏洞在许多软件系统中屡见不鲜,提醒开发者在设计文件路径处理功能时,务必遵循最小权限原则和安全编码规范。仅依赖默认配置往往埋下隐患,积极主动的安全意识和持续的漏洞修复才是避免数据泄露的长久之计。

Rack::Static漏洞的曝光不仅暴露了Ruby Web服务器在实践过程中的安全隐患,也再次凸显了开源软件安全治理的重要性。随着全球网络安全威胁日益严峻,开源社区、厂商与用户三方应加强协作,完善漏洞响应机制和补丁推送效率,保证系统持续处于安全可靠状态。同时,广大使用者也需重视安全培训,提升开发与运维人员的安全防范技能,避免因配置失误而带来不必要的损失。综上所述,Rack::Static路径遍历及日志注入漏洞可能导致未授权文件访问、日志伪造和恶意代码注入,给Ruby服务器安全带来极大挑战。通过及时更新版本、合理配置路径参数、完善日志安全机制,以及实施整体安全策略,才能有效防范风险,确保应用服务的安全稳定。未来随着技术的不断演进,持续关注并应对新兴安全威胁,将成为保障网络服务正常运行的关键所在。

。