在当今互联网时代,WordPress作为全球最受欢迎的网站建设平台之一,因其开源性和强大的扩展能力被广泛应用于各类网站。然而,正是由于其海量用户基础和复杂插件生态,也成为黑客攻击的重点目标之一。近期,安全研究团队观察到一波针对WordPress的扫描攻击行为,这些攻击均围绕一个名为slince_golden的参数展开。该关键词是一种隐秘的后门标记,借用WordPress官方空目录index文件中的一句“Silence is Golden”谐音而来。本文将对slince_golden背后的WordPress后门进行全面调查与解析,帮助用户深入了解其危害及防护方法。首先需要明白的是,攻击者并非盲目扫荡,而是通过寻找三个异常文件进行有针对性的攻击。

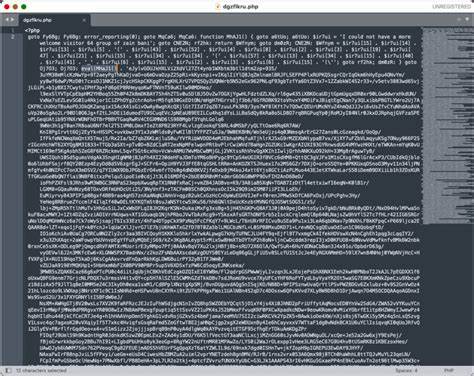

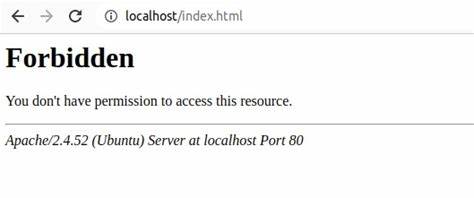

这些文件分别是.wp-content.php、.wp-includes.php和.wp-admin.php。值得注意的是,这些文件均不属于标准WordPress安装包的一部分,且均以点(.)开头,隐藏在核心目录之中。正常情况下,WordPress的wp-content、wp-includes和wp-admin目录均不会含有以.开头的PHP文件。攻击者正是利用这些隐藏文件实现长久驻留与远程控制。通过对服务器日志的分析,研究团队发现攻击者发送大量GET和POST请求,带有一个共同参数?slince_golden=test或?slince_golden=true。此外附带一串类似&is=%40ikisifre&m=drw_样式的编码参数,这些请求通常指向前述隐藏PHP文件。

日志样例如146.19.215.12对/wp-admin/.wp-admin.php的访问请求直指后门文件,同时使用slince_golden参数进行探测。由此可推断,此类访问行为不仅是对后门存在的探测,更可能包含远程代码执行尝试。slince_golden后门的运作方式具有较强的隐蔽性和危害性。虽然当前尚无确切的现场被攻击网站源码实例公开,但通过侦查相关代码,能够梳理出其运行流程。该后门具备远程下载并执行PHP webshell的能力,恶意控制者能够通过访问指定URL参数加载远程恶意代码,实现持续性的远控访问。典型的攻击网站域名如r57shell[.]net,已是安全圈内公认的恶意webshell分发源。

利用slince_golden,攻击者往往会向wp-admin、wp-content及wp-includes目录中写入隐藏的PHP文件,完成恶意代码的植入。一旦成功,攻击者可以通过URL指定的参数执行任意PHP代码,例如使用类似?f=base64_decode&c=encoded_payload的方式,来加载经过base64编码的恶意脚本,从而避开常规检测。值得关注的是,后门通过返回<!-- //Silence is golden. -->这一标志性注释作为探测应答,暗示其已安装成功且处于激活状态。这种应答机制不仅隐蔽,而且正好利用WordPress的官方惯用语,迷惑网站管理员和安全软件。攻击者通过不断扫描互联网,识别存在此后门的网站。被感染的站点将面临极大风险,不仅可能经历网站控制权丧失,还可能被用作传播垃圾邮件、构建僵尸网络节点或进行更深层次的入侵。

此外,通过后门执行的恶意代码还会不断自我更新和变种,给后续清理带来难度。通过监控日志,研究人员统计出多组高频扫描IP,其中146.19.215.118以超过1700次请求领先,这些IP极可能属于攻击者或其控制的代理服务器。针对这些异常IP执行临时封禁策略或深入分析网络流量,有助于阻断攻击链条,保护自身服务器安全。面对slince_golden后门,WordPress站长应重点关注网站目录结构和文件完整性,尤其关注核心目录中是否存在异常的以点开头隐藏PHP文件。建议通过校验标准安装包文件哈希值,及时发现可疑文件。同时,服务器日志应该实施精准监控,对于包含slince_golden参数的请求进行报警处理,防止潜在入侵行为扩大。

此外,定期更新WordPress核心、主题及插件,避免因软件漏洞被利用来植入后门。强密码和权限管理也是阻止恶意上传的重要防线。除了自身防御,加强日志记录和流量分析同样关键。通过集成SIEM系统或专业日志分析平台,管理员可以及时捕获异常访问与行为模式,提升防护效率。针对日志中的隐藏PHP文件访问,设置专门的规则进行告警,将显著提高安全响应速度。对于已经感染slince_golden后门的网站,彻底清理尤为重要。

除了简单删除恶意文件,还需要深入检查数据库、上传目录以及配置文件中是否嵌入了恶意代码。建议借助专业的安全扫描工具,对整个环境进行全面审计,确保无后续隐患。除了技术层面的防御,提升安全意识也不可或缺。站长应了解常见攻击手段及后门特征,定期备份数据并制定应急响应方案。一旦发现异常访问,应第一时间隔离受影响主机并展开调查,阻止威胁扩散。随着黑客技术不断进化,类似slince_golden的后门还可能衍生出更多变种,持续威胁WordPress生态安全。

只有通过多层次、多手段的防护,以及持续的安全教育,才能有效构筑起坚固的安全防线。总之,slince_golden后门是一种隐秘且危险的入侵方式,主要通过伪装和隐藏文件实现远程控制与持久安装。其利用WordPress的核心目录结构与官方惯用语误导防御,挑战着站长和安全从业者的识别能力。针对该威胁,必须加强网站文件监控和访问日志审查,及时发现异常行为并快速响应。只有依靠深入的技术分析、完善的安全策略以及有效的防护手段,才能保障网站安全,杜绝此类后门反复侵扰。