随着数字化转型的不断推进,企业对密码管理工具的依赖日益增强,Passwordstate作为一款广受欢迎的企业级密码管理器,因其便捷的访问控制和全面的凭据管理功能,已被全球数以万计的组织采用。然而,近期Passwordstate爆出了一起严重的身份验证绕过漏洞,引发了业界对其安全性的广泛关注。本文将全面解析该漏洞的细节、潜在风险及企业应采取的应对策略,旨在提升安全防范意识,保障企业信息资产的安全。 Passwordstate由Click Studios公司开发,设计初衷是提供一个集中的平台,帮助企业安全存储和管理密码、API密钥、数字证书等多种凭据。该软件不仅支持与Active Directory的无缝集成,还具备密码重置、事件审计及远程登陆会话管理等功能,极大提升了密码管理的效率与安全性。据官方披露,全球已有超过37万名IT专业人员在近3万家企业中使用Passwordstate,其中包括多家政府机构、金融企业及财富500强公司。

漏洞的发现源自近期Click Studios的安全通告,公司紧急提醒所有用户尽快更新至Passwordstate版本9.9 Build 9972。此次更新包含两个重要补丁,其一修复了关键的身份验证绕过漏洞。具体而言,攻击者能够通过构造特定的恶意URL,绕过Emergency Access页面的身份验证,从而非法访问管理后台。这意味着未更新的系统可能面临严重的安全威胁,攻击者有机会获得管理员权限,进而掌控敏感数据和系统控制权。 尽管Click Studios尚未公开漏洞的详细技术细节,但该问题的严重性促使公司在官方论坛中发布了紧急通知,敦促所有用户迅速更新软件。为帮助尚未能立刻完成更新的用户,公司私下提供了临时缓解措施 - - 限制Emergency Access页面可访问的IP地址范围。

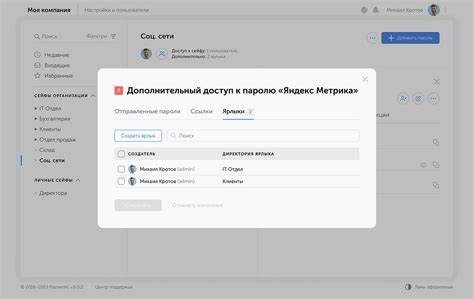

用户通过在系统设置中的"允许的IP地址范围"功能指定可信IP,可以有效限制对该功能的访问,降低潜在风险。然而,该方案只是权宜之计,公司仍强烈建议尽快完成正式补丁的部署。 此次漏洞的出现对Passwordstate的安全形象造成了一定冲击,回顾过去,Click Studios并非首次遭遇安全事件。2021年,公司曾经历一次恶意软件攻击,攻击者成功将植入恶意代码的更新版本推送给用户,导致若干设备感染了名为Moserware的恶意软件。病毒事件后,受害用户还遭受了针对性的钓鱼攻击攻击,再次凸显软件在供应链安全方面的挑战。 鉴于此背景,企业在使用Passwordstate等密码管理工具时,应强化整体的信息安全管理,不应仅仅依赖单一产品的内置防护功能。

首先,务必保持软件的及时更新和补丁管理,只有安装最新版并修补已知漏洞的版本,才能最大程度降低被攻击的风险。其次,建议企业对Emergency Access等关键功能实施严格的访问控制,包括IP白名单策略、多因素认证及细粒度权限管理等,提升系统防护层级。 为了增强整体的密码安全,企业还需配合安全策略,如定期审计访问日志和账户行为,及时发现异常活动;加强员工安全培训,提升对钓鱼攻击等社交工程手段的识别能力。同时,部署多层次的安全防护体系,例如入侵检测、行为分析及零信任架构,有助于抵御潜在的攻击威胁。 此次Passwordstate漏洞事件再一次提醒业界,安全无小事,供应链及核心安全工具的完善保障关乎企业的信息资产命脉。企业管理者应将安全作为首要任务,积极落实各项安全规范和应急措施,确保密码管理系统的稳健运行。

Click Studios也需持续强化产品安全建设,提升响应速度和透明度,为用户提供更加安全可靠的产品服务。 总而言之,Passwordstate的身份验证绕过漏洞虽带来较大安全隐患,但通过及时升级、合理配置和综合安全策略的实施,企业能够有效防范潜在风险,确保重要凭据和关键信息系统的安全。未来,随着网络攻击手段的演化,持续关注密码管理器漏洞信息,积极采纳厂商建议和安全最佳实践,将成为保障数字化资产安全的关键所在。 。