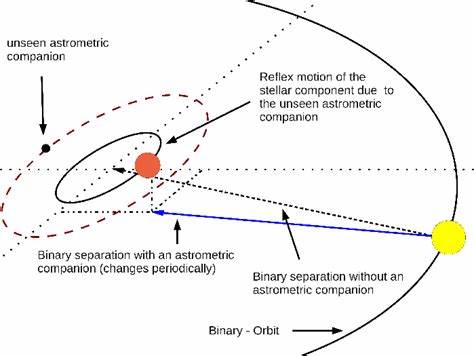

近年来,网络安全威胁日益严峻,尤其是针对企业远程访问设备的攻击频发。2025年中,乌克兰网络自治系统FDN3引起了全球网络安全研究者的高度关注。该网络被发现发起了前所未有规模的暴力破解和密码喷洒攻击,主要针对SSL VPN和远程桌面协议(RDP)设备。这种攻击模式极大地威胁着企业的网络防御体系,也暴露了全球网络基础设施中存在的诸多风险。 根据法国网络安全公司Intrinsec发布的最新报告,FDN3的攻击波在2025年6月至7月间达到顶峰,涉及数百万次登录尝试,影响范围广泛。值得注意的是,FDN3并非孤立运作,而是与其他乌克兰及塞舌尔境内的自治系统如VAIZ-AS、ERISHENNYA-ASN及TK-NET密切协作,通过频繁交换IP前缀以规避封锁并持续展开恶意活动。

这一行为体现出高度协调的网络战术,旨在通过分散资源和链路重新分配维持其攻击的隐蔽性及持续性。 Intrinsec的调查表明,这些自治系统多由"防弹主机"服务商操控,这类服务商以为黑客和网络犯罪团伙提供可靠的恶意基础设施著称。防弹主机通过设置隐蔽数据中心和灵活的IP资源管理,帮助攻击者躲避监管,提高了恶意活动的存活率。其中,IP Volume Inc.作为一家位于塞舌尔的公司,在幕后操作级别扮演着关键角色。 Intrinsec还发现一部分由FDN3宣布的IPv4前缀曾属于俄罗斯网络SibirInvest,以及美国的防弹主机解决方案Virtualine。这显示了网络资源在不同国家间的转移,进一步增加了追踪和阻断的难度。

攻击活动频繁发生的特定IP区段,特别是88.210.63[.]0/24,持续进行大规模密码喷洒,为众多企业和组织的远程访问设备带来了严峻的安全挑战。 暴力破解和密码喷洒技术是勒索软件运营商入侵目标的首选门径。著名勒索软件即服务(RaaS)团体,例如Black Basta和GLOBAL GROUP,均采用此类攻击手段以获取初始访问权限。一旦成功,攻击者便可部署恶意软件,威胁企业数据安全和运行稳定。随着远程办公模式普及,SSL VPN和RDP设备成为攻击焦点,其安全防护的重要性日益凸显。 除了技术层面的复杂性,自治系统之间的频繁重组和资源划分,表明这些恶意网络具有成熟的运营模式和精细的管理手段。

Intrinsec报告中提及,多个AS自2021年8月分配以来,持续协同运作,显示出同一幕后管理员的痕迹。这一发现提醒安全从业者关注网络基础设施背后的组织架构,打击不仅是单点攻击,更是一整套隐蔽运作的恶意商业链。 FDN3的调查还揭示其与俄罗斯公司Alex Host LLC的关联,该公司历史上与被利用作恶意基础设施的主机提供商TNSECURITY存在合作。这种跨境的复杂关系加深了网络威胁的难以追溯性,也暴露了全球网络治理的盲点。 Intrinsec强调,诸如IP Volume Inc.等离岸互联网服务提供商通过复杂的对等连接协议和IP前缀托管,使恶意网络能够灵活转移基础设施,规避监管措施。塞舌尔等国家的离岸政策为这些服务商提供了隐私保护屏障,增加了执法和安全防护的难度。

实际案例中,安全研究机构Recorded Future也披露了类似防弹主机公司的重组及品牌更新策略,以继续维持运营。面对来自欧盟及其他地区的制裁,这些实体仅通过更换自治系统编号或公司名称,便能迅速恢复活动。可见,传统基于自治系统和IP封锁的安全策略在应对此类灵活变动的威胁时效果有限。 该网络攻击事件同步伴随着PolarEdge僵尸网络的进一步曝光。安全公司Censys指出,PolarEdge运用一种名为RPX的反向连接代理管理系统,管理超过2400个主机节点。此系统设计用于灵活控制代理节点,或作为僵尸网络的跳板服务,展现出现代网络攻击工具体系的高度自动化和模块化特征。

对企业和组织而言,如何有效防范此类大规模暴力破解攻击成为迫切课题。加强多因素认证(MFA)部署,增强密码策略,限制暴露的远程访问接口,定期监控异常登录活动,以及及时更新补丁,是构筑坚固防线的关键。此外,企业应利用威胁情报持续跟踪恶意基础设施动态,调整网络防护策略,提高响应速度。 网络安全从业者需注意,这类攻击背后往往不是孤立黑客,而是复杂的服务生态链,包括托管、弹性IP资源管理、中介运营商等多环节协作。打击网络犯罪必须采取综合治理手段,结合技术、法律和国际合作,才能有效遏制其蔓延。 展望未来,随着网络攻击技术的不断进步及恶意服务的隐蔽性提升,企业安全防护挑战日趋严峻。

持续提升网络基础设施透明度,加强自主IP资源管理策略制定,以及推动全球范围的协同打击机制,将是维护互联网安全与信任的关键。 乌克兰FDN3网络及其相关自治系统的大规模暴力破解攻击事件,警示全球网络安全界关注恶意基础设施的结构和运营机制。只有深入理解威胁源头与传播路径,强化跨境合作与技术创新,才能有效保护现代数字生态系统的安全,抵御日益复杂的网络威胁。 。