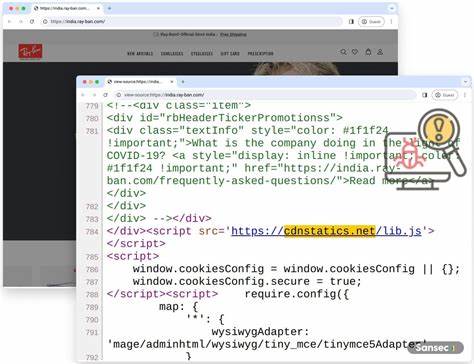

随着电子商务的飞速发展,基于Adobe Commerce和Magento构建的在线商店在全球范围内获得了广泛应用。然而,正如任何复杂的软件系统一样,这些平台也不可避免地存在安全漏洞。近期,一则关于Adobe Commerce及Magento平台出现严重安全隐患的消息引起了信息安全领域的极大关注。研究人员发现的这项漏洞,编号为CVE-2025-54236,被命名为SessionReaper,拥有极高的风险评分,其潜在影响甚至被称为该平台历史上最严重的安全威胁之一。 理解SessionReaper漏洞的关键在于其对会话管理方式的攻击能力。通常,用户会话信息被存储在文件系统中,此为Magento平台默认配置。

攻击者正是利用这一存储机制的特殊漏洞,通过不需要身份验证的手段便能入侵Commerce REST API,接管受害用户的账户。攻击成功后,黑客能够窃取敏感数据、篡改订单信息,甚至执行进一步恶意操作,这对商家和客户造成的损失难以估量。 虽然Adobe公司已在2025年9月9日紧急发布安全补丁,但专家指出,补丁之前的漏洞修复预览版本已经意外泄漏,给黑客提供了开发攻击工具的时间窗口。与此同时,使用Adobe Commerce on Cloud的用户则通过Adobe部署的Web应用防火墙(WAF)获得了临时保护。 尽管目前尚未发现明确的实际攻击案例,但安防专家Sansec警告称,这一漏洞极易被恶意利用,未来或将成为自动化大规模攻击的工具。借鉴历史上CosmicSting、TrojanOrder和Shoplift等Magento平台著名漏洞的经验,忽视此类安全威胁只会导致更为严峻的后果。

针对这次漏洞,商家及管理员需要尽快升级至官方补丁版本。然而,值得注意的是,修复措施可能会影响Magento的一些内部功能,引发自定义代码或外部插件的不兼容问题。因此,在升级前应在测试环境充分验证,避免生产环境出现突发故障。同时,加强平台日志的监控与异常会话的检测也至关重要。 除了技术层面的防御,强化用户安全意识同样不可忽视。提醒客户使用强密码、开启多因素认证,并定期检查账户异常活动,有助于降低账户被劫持的风险。

厂商和安全服务提供商应提供针对特定威胁的及时支持和教育资源。 从整体安全架构看,此事件再次强调了完善会话管理及数据存储策略的重要性。未来企业应考虑将会话数据迁移至更安全的环境,如内存缓存或加密数据库,避免依赖文件系统的默认存储模式。同时,定期进行安全评估、漏洞扫描及渗透测试,确保平台在面对新兴威胁时保持防护能力。 近年来,云服务与SaaS解决方案的普及也为Magento安全防护带来了新的机遇。云服务商往往能提供更强大和自动化的安全机制,如入侵检测、异常流量分析及快速补丁分发,帮助用户降低管理难度和安全风险。

综上所述,Adobe Commerce和Magento平台的SessionReaper漏洞暴露了当前电商系统在会话管理和身份验证等环节的薄弱环节。及时采取技术修复、优化配置、强化监控并提升用户安全意识,是防范账户劫持的关键所在。电子商务运营者应将安全保障放在战略高度,建立持续安全管理机制,才能在瞬息万变的网络环境中稳健运营,保障用户数据和业务资产安全。 。