近年来,加密货币行业经历了爆炸式增长,吸引了来自全球各地的优秀技术人才和大量资金。然而,随着行业规模的扩大,相关的网络攻击也日益猖獗。据Cisco Talos的安全研究人员最新披露,朝鲜黑客组织Famous Chollima正通过一种全新的恶意软件攻击手段,针对顶级加密货币公司的员工展开网络攻击。此次攻击的特别之处在于,攻击者将恶意软件隐藏在伪装精良的求职申请流程中,将受害者精准锁定为区块链和数字货币领域有经验的专业人士,意图通过个人入侵间接危害企业安全。此次攻击事件的受害者大多位于印度,这与印度作为全球IT及区块链人才大国的地位密切相关。攻击者充分利用求职者对大型加密平台的渴望,通过构建高仿真的虚假招聘网站,模拟Coinbase、Robinhood和Uniswap等知名企业的官方形象。

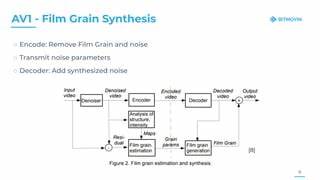

这些虚假平台不仅设计精致,还巧妙地安排了多轮技能测试环节,利用求职者普遍的求职心理和对技能展示的期待,诱使其提交个人信息并进一步执行恶意指令。恶意软件的核心是名为PylangGhost的Python远程访问木马(RAT),这是之前曝光的GolangGhost的升级版本,但为了更好地攻击Windows系统,攻击者将其重写成Python语言版本。与之相对的是,苹果用户仍受到Golang版本的影响,而Linux系统暂时未见受害报告。PylangGhost的传播手段极具迷惑性。求职者在完成一系列线上测试后,被要求执行一段命令以安装“视频驱动程序”,实际上这段命令会从远程服务器下载包含恶意代码的压缩包,解压后启动RAT木马。恶意载荷包括多个模块,分别负责实现系统持久化、指纹识别、文件传输、远程命令执行以及浏览器数据窃取等功能,具有高度隐蔽性和控制力。

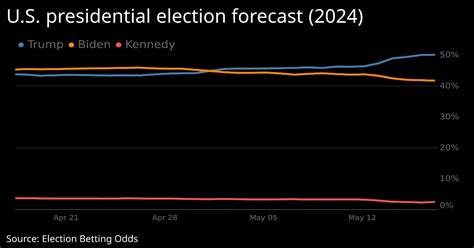

尤为令人担忧的是,该木马可以窃取包括MetaMask、Phantom、TronLink和1Password等80多个主流浏览器扩展的登录凭证、会话Cookie和数字钱包数据。这样的能力意味着一旦感染,攻击者能够直接获取受害者的数字资产,甚至控制整个加密钱包账户。尽管PylangGhost木马通信采用的是HTTP协议,但其数据传输中使用了RC4加密,虽然RC4算法早已过时且安全性较低,但仍为攻击者提供了初步的隐蔽通信手段。同时,研究人员发现PylangGhost的代码结构和命名规范高度类似于早期的GolangGhost,显示两者极有可能出自同一黑客组织。Famous Chollima开始活跃于2024年中期,其背后疑似与朝鲜有紧密联系。该组织不仅对加密领域有深刻洞察,还不断调整攻击策略,将恶意软件语言重新设计以适应不同操作系统环境,体现出强大的技术研发能力。

此次攻击暴露了加密产业在人才安全管理上的巨大隐患。传统网络安全防护往往聚焦于企业内部系统,而忽视了人才个人设备的安全。攻击者选择潜伏在求职环节,不断摸索求职者的心理弱点,利用社会工程学加速攻击进程,形成了由个人终端入侵到企业系统潜在风险传导的新型攻击链。如何有效抵御此类攻击,已成为行业亟待解决的难题。首先,加密公司和招聘平台需要加强求职流程的安全验证,采用多因素认证和求职网站的正版认证手段,避免假冒站点欺骗用户。其次,求职者本身也应提高安全意识,尤其是在提交个人信息和执行未知命令时须加倍谨慎,避免因一时疏忽造成极大损失。

再者,针对目前依赖Python等脚本语言开展的恶意软件攻击,安全厂商需提升对动态语言特性的检测能力,部署更为智能和实时的恶意代码分析系统。最后,行业内部应推动建立人才设备安全管理规范,为涉及核心资产和高度敏感信息的职位配置隔离环境,并定期进行安全培训。此次事件也从侧面反映了地缘政治对网络空间安全的深远影响。朝鲜作为网络攻击活跃国之一,持续将信息战和经济利益最大化作为战略目标。而加密货币行业的核心价值和国际影响力,使其成为高价值攻击目标。业界必须强化跨国协作和信息共享,建立快速应急反应机制,共同应对国家级黑客组织带来的长期威胁。

随着事件不断发酵,监管层也开始关注网络招聘安全和数字资产保护政策的完善。未来,结合人工智能、区块链技术的安全解决方案或将成为防护的重要方向。例如利用区块链不可篡改和分布式身份认证技术,确保招聘信息和求职者数据的真实性和完整性,降低虚假欺诈风险。同时,AI驱动的异常行为监测能够更早捕捉潜在攻击,强化安全态势感知能力。总体来看,朝鲜黑客通过假招聘渠道实施的PylangGhost恶意软件攻击,既展示了当前网络攻击技术的复杂性和隐蔽性,也警醒了加密行业对人才安全保卫的迫切需求。企业和员工需要形成合力,提升安全意识,搭建坚实的防御壁垒,保护数字资产免遭侵害。

只有如此,才能保障整个加密生态的稳健发展,迎接更为光明的区块链未来。