随着加密货币市场不断扩展,相关行业的安全威胁也日益严峻。近期,网络安全专家揭露了一起由朝鲜黑客团体发起的针对全球顶级加密货币公司的网络攻击行动,该团伙通过藏匿在求职申请中的高级恶意软件对目标人群进行精准打击。本次攻击极具隐蔽性和专业性,给加密货币行业的网络安全敲响了警钟。攻击者不仅冒充著名加密平台如Coinbase、Robinhood和Uniswap等巨头,还通过仿真度极高的假招聘网站吸引专业人才主动提供信息,从而实现对企业潜在人才甚至内部系统的渗透。此次钓鱼攻击主要针对印度地区的区块链和加密货币领域的专业人士。印度作为全球IT产业的重要发展基地,也在加密货币创新与技术人才方面扮演关键角色。

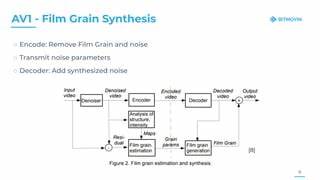

黑客们通过社交工程学欺骗,促使受害者填写包含敏感信息的求职表格,诱骗其执行所谓的技能测试步骤,这些步骤实则为恶意软件的安装过程。恶意载荷名称为PylangGhost,是此前被发现的GolangGhost远控木马的新变种。不同于早期版本使用Go语言编写,PylangGhost采用Python语言重写,更加适配Windows系统,提升攻击效率。而Mac系统仍受早期GolangGhost木马影响,Linux系统目前尚未发现类似威胁。该恶意软件包伪装精良,由一个以nvidia.py命名的重命名Python解释器、一个Visual Basic脚本和六个核心模块构成。这些模块负责确保持久化存在系统、收集系统指纹信息、传输文件、远程命令执行以及窃取浏览器数据等关键功能,使攻击者具备对受害设备的全面控制能力。

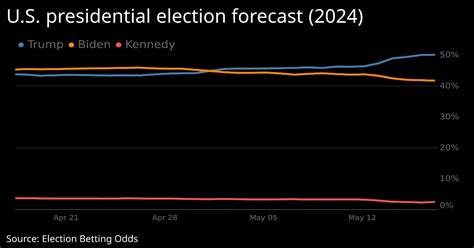

值得注意的是,该木马能窃取超过80个浏览器扩展中的敏感数据,包括著名的加密货币钱包插件如MetaMask、Phantom、TronLink以及密码管理器1Password中的登录凭证和会话信息。攻击的通信通过RC4加密的HTTP数据包进行,虽然这种加密方法相对陈旧且容易破解,但依然增加了流量分析和检测的难度。网络安全研究机构Cisco Talos分析指出,PylangGhost与GolangGhost在代码结构和命名规则上高度一致,推测同一攻击者或团队开发,体现出他们不断调整攻击工具架构以规避防御、扩大攻击面。从攻击模式上看,该黑客组织被称为Famous Chollima,自2024年中开始活跃,疑似与朝鲜民主主义人民共和国(DPRK)持有联系,意图通过网络手段窃取加密货币相关技术机密及资产。此次针对加密行业人才的黑客攻击方法创新在于结合社会工程与技术手段,直接将恶意软件伪装成“技能测试”环节,利用求职者对于职业发展的积极心态,降低防备从而完成感染传播。此前多起APT(高级持续性威胁)攻击案例显示,朝鲜黑客组织以网络间谍和金融窃密见长,近年其攻击目标更多转向加密货币领域,企图通过网络手段获取资金支持及信息优势。

此次行动再度升级攻击方式,反映出网络空间安全形势的复杂化和专业化趋势。应对此类威胁,建议加密货币公司及区块链创业团队加强招聘渠道和流程的安全审查。对外发布的职位信息应在官方网站及可信平台同步,避免仿冒被利用。同时,技术人员在进行网上求职应保持警惕,不随意执行未知命令或安装不明软件,对来自非官方渠道的招聘邀请要多层次验证。企业还应部署先进的终端检测与响应(EDR)系统,实时监控异动行为,加强对浏览器扩展和钱包插件的安全管理,从而最大化地减少潜在攻击面。全球加密货币市场的发展依赖于技术创新与稳定的网络环境,任何入侵和数据泄露都可能带来不可估量的金融和声誉损失。

此次事件不仅是对相关企业信息安全能力的挑战,更提醒整个行业在数字化时代必须筑牢防线,提升应急响应机制,构建多层次的防护体系。未来,随着网络威胁不断演变,联合国际网络安全力量,加强情报共享和跨境协作,将是遏制此类黑客行为的关键路径。加密技术和网络安全技术的同步进步,才能确保数字资产安全得到有效保障。面对日益严峻的网络攻击态势,加密货币从业者及相关组织唯有提高警觉,强化技术防御意识,才能在激烈的市场竞争和复杂安全环境下立于不败之地。