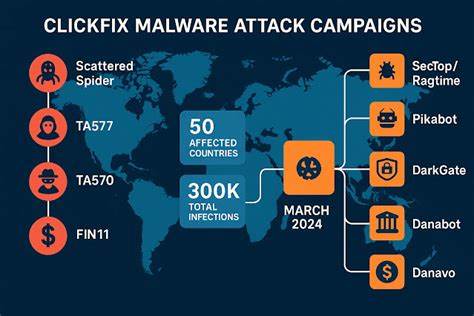

近年来,网络威胁不断升级,国家支持的黑客组织也日益活跃,其中朝鲜(简称DPRK)黑客团体尤为引人关注。近期安全研究人员发现,朝鲜相关威胁组织利用名为ClickFix的社交工程技术,针对加密货币领域的市场营销和交易岗位实施精心策划的恶意软件攻击,运用被称作BeaverTail的偷窃型恶意软件,展开了一场针对行业专业人才的网络诈骗活动。ClickFix策略本质上是通过制作虚假的招聘网站或在线评估系统,欺骗受害者输入指令或运行恶意脚本,从而实现恶意软件的部署。此次攻击不仅瞄准了软件开发者,更罕见地把目标扩展到加密及零售行业的非技术岗位,展现出朝鲜黑客对社会工程手段的多元化应用和持续进化。在这套攻击链中,受害者通常首先通过一个伪装成虚假招聘平台的网页被引导,该平台托管于Vercel等可信云服务,增强了诱饵的可信度和安全性。用户访问此网站时,会首先收集用户的公共IP地址,随后要求其进行视频面试自我评估,且网页会故意模拟非真实的摄像头或麦克风故障,以诱使用户通过运行特定的操作系统命令来"解决问题"。

这些命令实际上触发了BeaverTail恶意软件的下载与安装。BeaverTail以JavaScript编写,是一款信息窃取工具,旨在获取受害者计算机上存储的敏感信息,尤其是浏览器扩展数据。值得注意的是,这次变种版本针对浏览器扩展的目标数从以往的22款大幅缩减到8款,且仅针对Google Chrome浏览器,反映出攻击者在"精简"恶意功能,可能是为了提升隐蔽性和攻击成功率。更进一步,Windows版本BeaverTail利用密码保护的压缩包形式携带Python依赖库InvisibleFerret,后者是一种基于Python的后门程序,能够实现远程控制和数据窃取。采用密码保护档案是一项老牌技术手法,但此次是BeaverTail家族首次使用该方法交付负载,暗示威胁群体在持续完善其交付链,增强软件防检测能力。值得关注的是,此次活动依托ClickFix技术,却转而使用BeaverTail作为初始负载,而非其以往经常使用的GolangGhost或FlexibleFerret变体,透露了该组织在攻击策略上的战术调整。

这种转变可能是为了针对技术能力较弱的营销及交易类人才,使得受害群体更广泛,且由于公司内部通常没有安装专业软件开发工具,这种编译好的二进制文件更易执行。根据GitLab威胁情报分析,攻击活动虽然看似规模较小,且缺乏极致的社会工程技巧,可能还处于测试或侦查阶段,但已透露出朝鲜攻击者在操作上的灵活性和求变欲望。纵观整个Contagious Interview(又称Gwisin Gang)长期活动,BeaverTail及其相关InvisibleFerret后门持续成为北朝鲜黑客入侵链条中的重要组成部分。在过去几年中,BeaverTail曾多次通过伪造的npm软件包以及假冒的视频会议工具如FCCCall和FreeConference进行传播,表现出利用软件开发生态和常见工具进行横向渗透的能力。最新的攻击浪潮不仅扩展了目标岗位,也跨平台支持Windows、macOS及Linux系统,显示攻击态势的多元化和复杂化。北朝鲜黑客的持续活动不仅局限于此类职位诈骗。

由SentinelOne SentinelLabs和Validin联合调查发现,2025年初至今,Contagious Interview活动已以假冒上市公司如Archblock、Robinhood和eToro名义,攻击了超过230名加密货币岗位求职者。被攻击者收到的面试邀请往往附带恶意Node.js应用程序称为ContagiousDrop,伪装成更新程序或必备工具。该恶意程序根据受害者的操作系统和硬件架构进行定制,具备监控用户活动并在虚假技能评估启动时发送报警邮件的能力,显著提升攻击效果。更令人担忧的是,北朝鲜黑客还积极研究网络威胁情报(CTI)资源,借助VirusTotal、Validin和Maltrail等安全信息平台检测自身基础设施是否曝光或被发现,体现其极强的自我防御和快速部署新攻击基础设施的能力。换言之,这些攻击者更多倾向于快速替换被封或暴露基础设施,而非耗费大量资源维护已失效的攻击节点。此种策略体现出朝鲜黑客组织的灵活与高效,应对全球网络防御的压力与挑衅。

朝鲜黑客在网络间谍领域的根基深厚,早在2021年,谷歌和微软就公开披露,平壤支持的黑客曾通过假博客和社交账号针对安全研究员窃取漏洞利用代码。2024年以来,被称为ScarCruft(APT37)的朝鲜黑客进一步在目标群体和工具集上作出了战略调适,包括首次借助Rust语言开发具备强大隐蔽能力的CHILLYCHINO恶意软件,以及结合FadeStealer键盘记录、截图捕获和数据窃取能力的复合攻击。攻防对抗走势表明,该组织意图不仅限于传统的网络间谍活动,而开始涉足具备勒索性质的破坏行为,更加体现其灵活多变的威胁生态。类似地,由于Kimsuky(APT43)组织近期被曝出战术和工具细节,遂进一步加深了对朝鲜威胁态势的理解。最新披露显示,Kimsuky滥用GitHub托管基础设施,通过硬编码私人令牌调用PowerShell脚本盗取系统信息并窃取数据。同时亦以深度伪造技术制造虚假军事身份证,并利用邮件钓鱼活动针对韩国防务相关实体展开心理战和间谍活动。

这些高度复杂的攻击演变,充分展现了朝鲜黑客团体在社工、工具开发、跨平台部署及网络基础设施管理上的高超能力。面对这类威胁,企业和个人必须高度警惕招聘诱饵和虚假在线评估环节,加强安全意识并采取多层次防护策略。监控网络流量中异常访问带有ClickFix风格的诱饵页面及API请求行为,是识别此类攻击的重要线索。同时,强化邮件安全防护,对来自非可信来源的职位邀请保持警惕,能够在初期断绝攻击链。整体来看,朝鲜黑客利用ClickFix手法结合BeaverTail恶意软件的攻击模式,不仅新颖且针对性强,对目标产业链中的人才形成了隐蔽而高效的信息窃取威胁。随着攻击工具不断更新迭代,安全团队需持续关注威胁情报动态,紧密协作,共同筑牢防护网络,防范国家级网络间谍的侵袭。

未来,理解并揭露这类攻击手法的发展趋势,对于构建抵御高级持续威胁(APT)的防御体系、保障加密货币及金融科技产业链安全至关重要。 。