随着移动通信技术的飞速发展,eSIM作为嵌入式SIM卡逐渐取代传统物理SIM卡,成为众多智能设备中管理移动网络身份的核心。然而,eSIM虽然带来了便利和灵活性,其背后的安全隐患也日益凸显。近年的研究显示,基于eSIM的通信安全机制存在诸多漏洞,这些漏洞一旦被攻击者利用,不仅会危及用户隐私,还有可能导致通讯服务被劫持,产生严重的社会和技术影响。 eSIM技术允许设备通过软件远程下载和管理移动网络配置文件,这种数字化的移动订阅方案改变了传统依赖实体卡片的通信方式。传统的物理SIM卡通常对设备和网络的身份认证提供可靠保障,而eSIM则更依赖软件层面的安全措施。尽管全球移动通信协会(GSMA)制定了多层认证标准和安全方案,意图保护设备制造商、用户及移动网络运营商,但现实的安全实践暴露出不少易受攻击的薄弱环节。

Security Explorations研究实验室针对业界领先的eSIM供应商Kigen的eUICC芯片展开安全分析,取得了令人震惊的成果。研究团队成功攻破了装载了GSMA消费级证书的Kigen eUICC,证明了该芯片的软件安全防护机制存在核心漏洞,其中涉及Java Card虚拟机(VM)的类型混淆漏洞。这种漏洞使得恶意应用可以绕过严苛的类型安全检查,自由访问设备内存和关键数据,从而完成对eSIM的控制与资料窃取。 此次攻破的攻击过程需要物理接触目标芯片,并且利用已知秘钥进行恶意Java Card应用的安装。尽管如此,攻击者也实现了通过模拟短信点对点(SMS-PP)协议的远程过载安装验证,表明远程利用的可能性不能被排除。攻击所暴露的核心问题在于eSIM的配置资料和Java应用没有有效的隔离与防护,eUICC卡内存内容缺乏安全保障,从而为权限提升和敏感数据暴露打开了大门。

最为致命的是,攻击导致的证书私钥泄露,使得恶意用户可无需实体芯片即可凭借被盗的数字身份访问移动网络运营商(MNO)的所有eSIM订阅资料。这种访问权限意味着攻击者能够下载、查看甚至修改运营商提供的eSIM配置文件,对网络安全和用户隐私构成严重威胁。更为惊人的是,通过修改后的配置文件,攻击者能够注入恶意Java应用,劫持用户通信,甚至使运营商丧失对其订阅资料的远程管理能力。 研究团队进一步揭示,通过克隆已下载的eSIM配置文件,可实现设备身份的完全劫持。真实测试中,克隆的eSIM设备成功“抢占”了原用户的电话号码和短信服务,且用户端几乎察觉不到身份被劫持的踪迹。这不仅对个人隐私造成威胁,同时也为黑客利用短信进行二次验证攻击(2FA攻击)打开了方便之门,严重影响金融安全、账户管理等关键领域。

此安全事件刷新了业界对于eSIM安全体系的认知,提醒运营商和设备制造商不能再简单依赖传统的安全认证和隔离机制。多年来被认为足够坚固的Java Card虚拟机在现实中被反复证实存在未修复的设计缺陷,成为攻击者的突破口。尽管Kigen在发现该漏洞后迅速推出了补丁,禁止测试配置文件中的任意应用加载,并尝试加强字节码安全检查,但补丁设计中的缺陷以及补丁的有限部署范围让风险依旧存在。 业界对此事件的反应体现了eSIM安全修复的复杂性。Kigen选择不公开CVE(通用漏洞披露编号)以避免过度关注引发恶意利用,同时限制补丁的传播和应用范围,使得非商业客户难以获得补丁及修复方案。这种保守策略虽然避免了漏洞信息泄露的风险,但也延缓了行业整体的安全防护进程。

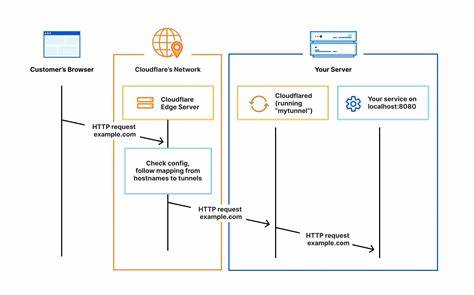

GSMA官方已对测试配置文件的管理进行严格调整,并发布了安全指南,强调行业需警惕远程应用管理密钥被滥用的风险。 此外,该研究还呼吁运营商重新审视对供应链安全的信任假设。由于eSIM供应链涵盖设备厂商、eUICC芯片厂商、远程配置服务提供商(RSP)等多个环节,任何一环出现安全缺陷或被恶意利用,都可能导致整张生态链遭受攻击。研究特别提及,目前全球已有超过四十多个SAS认证的远程配置服务器站点拥有向eSIM设备推送配置文件的权限,任何被攻陷的节点都有可能被用于大规模攻击。 除了物理访问外,研究结果还揭示了固件更新过程中的潜在隐患。新的安全报告显示通过固件更新功能可能实现未经授权的固件改写,甚至在无需安装恶意Java应用的情况下实现芯片后门植入。

这进一步扩大了攻击的面向,增加了安全防护的难度。由于相关规格对固件更新机制的实现并无强制统一标准,使得漏洞修补和防护策略更为复杂,亟需行业制定更严谨的安全要求。 在公共舆论和专业安全领域,专家普遍认为此次eSIM安全事件是对电信行业“安全通过模糊处理”(security through obscurity)做法的严峻警告。曾经被业界忽视或低估的安全隐患在成熟的攻击技术面前被逐步揭露,凸显了持续独立安全研究的重要性。同时也针对Java Card虚拟机的安全架构提出质疑,呼吁供应商应该重视底层虚拟机的安全防护,而非仅靠高层安全协议来保证整体防御体系。 面对这些挑战,业界专家建议运营商应尽早实施多种安全改进措施,如对eSIM配置文件实施严格的Java Card应用审计,引入字节码静态验证机制加强虚拟机执行时的类型安全,升级远程配置服务的身份验证方法,以及在设备端部署更严密的安全监测和检测策略。

同时,厂商与安全研究机构应建立更高效的漏洞响应和修复协作流程,加快漏洞修补及安全补丁的发布和应用,确保安全隐患被有效遏制。 用户层面,虽然eSIM的深化应用推动了智能设备的广泛互联,但也应增强自身的安全意识。例如,定期更新设备固件和运营商软件,关注运营商发布的安全公告,避免在不安全或未知的网络环境中激活和操作eSIM配置文件,减少被攻击的风险。此外,推动行业和监管机构加强对eSIM安全标准的立法和监管,搭建多方共同维护安全生态的治理框架也是保障数字身份安全的必由之路。 展望未来,随着物联网、汽车智能化、工业控制等领域对eSIM需求的不断攀升,eSIM的安全挑战也将更为严峻和复杂。通信行业必须以此次安全事件为鉴,深化技术研发,完善安全规范,推动产业链协同,构建可信可控的数字身份基础设施,确保用户隐私和信息安全不被侵害。

只有这样,eSIM技术才能真正实现其推动数字化转型、连接未来的使命,成为可靠的数字身份守护者。 总结而言,eSIM虽因便捷性和灵活性备受青睐,但其安全建设仍处于关键转折点。Security Explorations揭露的eSIM安全漏洞显示了电信产业面临的深层次安全风险,也为全球通信生态带来了警示。唯有持续加强漏洞挖掘和自主防御,才能筑牢移动通信新纪元的安全屏障,护航亿万用户的数字生活。