随着人工智能和安全技术的不断融合,神经网络在软件安全测试中的应用日益广泛。macOS作为广受欢迎的操作系统,其安全性备受关注,尤其是在用户态的漏洞挖掘方面,尚有大量未被充分探索的空间。本文聚焦神经网络驱动的模糊测试技术在macOS用户态的应用,深入分析从数据采集、模型设计到模糊执行的具体步骤,带你走进一次既充满乐趣又伴随挑战的安全探索之旅。作者本身手握两台Mac——一台搭载最新M3芯片的MacBook Pro和一台经过OpenCore维护的“垃圾桶”Mac Pro 6,1,在过去两年中,作者通过学习macOS安全相关资源,逆向分析最新系统版本运行机制,尝试多样的恶意软件样本,逐步对系统行为有了深刻理解,最终萌生了利用神经网络构建模糊测试平台的想法。传统的内核模糊测试备受关注,主要由于内核漏洞可能带来高权限获取,诱人而刺激。但macOS内核XNU庞大复杂,涵盖BSD和Mach多个模块,并带有苹果特有的硬化机制,使得黑箱式内核测试异常困难。

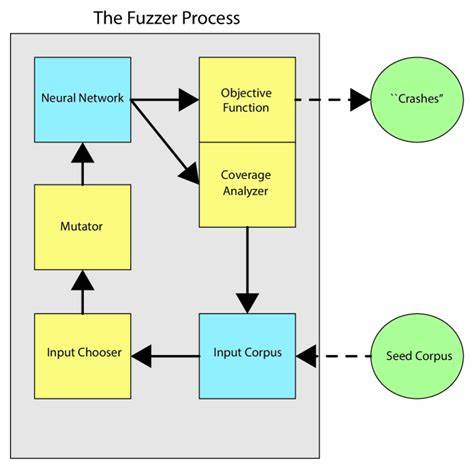

相比之下,用户态系统调用是安全研究的重要切入口。通过挖掘用户态系统调用序列,测试系统接口的可靠性和防御机制,仍然具有不俗价值。作者选择了以神经网络辅助的模糊测试方案,致力于实现模拟真实系统调用模式,并注入恶意模拟序列,从而达到引发潜在漏洞的目的。神经网络在序列数据处理方面具有强大能力。作者基于对系统调用特点的观察,选用了卷积神经网络(CNN)架构,而非传统的前馈网络,因为CNN善于捕捉序列的时间和相对位置信息,这一点在学习调用逻辑时尤为重要。数据积累是神经网络训练的基础。

作者依靠dtrace工具启动系统调用跟踪,执行预设的随即文件操作、网络请求和权限提示等触发指令,捕获真实调用日志,数据规模达到数千个文件,每个文件包含100条系统调用信息。通过Python脚本对日志进行解析和结构化,转换成标准JSON格式,以便用于后续训练。模型设计过程中,作者强调了多层卷积的使用,各层之间搭配批标准化技巧有效稳定训练过程,缓解梯度爆炸问题,使得训练损失在三轮epoch中平稳下降。模型能够产出形式合理的系统调用序列,甚至带有一定的真实感。此外,作者有意将已知恶意行为的调用序列(如反向Shell、文件植入行为)插入神经网络生成的序列中,使得模糊测试不仅限于“良性”调用,更增强了测试的威胁覆盖范围。实际测试环节,实现了一个C语言编写的模糊测试驱动程序,按JSON描述内容直接调用系统调用接口。

通过父进程fork出多个子进程分别处理不同测试序列,一旦子进程异常崩溃,父进程依旧保持运行,保障测试稳定性。每次崩溃详细记录日志,方便事后分析和漏洞复现。然而,在测试过程中遇到了实际问题。macOS对裸系统调用存在较强保护,很多调用时即使参数合理,也频繁返回错误或权限拒绝。此外,作者的测试环境依赖的Parallels和UTM虚拟机的快照功能表现欠佳,导致运行异常和资源浪费,成为测试进度的绊脚石。长时间的调试与恢复消耗大量精力,但同时带来了宝贵经验。

子进程隔离策略证明其价值,极大削减了因异常导致的整体崩溃。而错误日志的系统化管理,则保证了问题的闭环处理和优化迭代。未来计划包括通过沙盒机制加强测试环境隔离,提升生成参数的多样性和边界条件覆盖,将静态JSON文件切换为实时流式生成,增强灵活度和响应速度。另外,作者考虑针对特定热门macOS应用(如Safari和消息)定向测试,尝试通过动态库注入等技术实现精准模糊。同时,跨平台扩展至Android或Linux系统的设想也在酝酿中。虽然纯粹的神经网络系统调用模糊测试在实际漏洞挖掘中是否足够高效尚未充分验证,但这段经历充分体现了跨领域创新的魅力。

作者在探索过程中不仅提升了对macOS内部架构的理解,更掌握了深度学习和安全测试结合的新兴方法。技术挑战与趣味体验交织,将这一项目打造为不可多得的学习和研究案例。神经网络的强大模式识别能力为未来安全研发提供了新思路,而用户态系统调用的模糊测试亦是发掘隐藏风险的有效策略。通过持续改进和开源贡献,这一领域有望涌现更多创新成果,推动现代操作系统安全保障迈上新台阶。