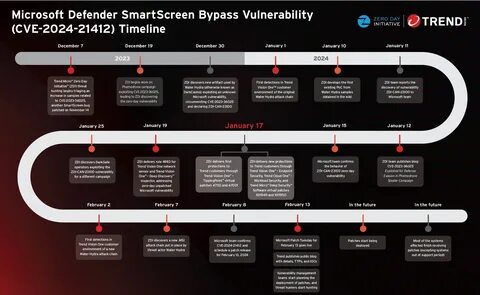

近年来,网络安全问题日益严重,各种恶意软件层出不穷。最新的研究指出,黑客利用微软Defender SmartScreen的漏洞CVE-2024-21412,成功传播了几款危险的恶意软件,包括ACR、Lumma和Meduza Stealer。本文将详细分析这一漏洞的影响,以及应对这些威胁的有效措施。 一、漏洞背景 CVE-2024-21412是一个影响微软Defender SmartScreen的严重漏洞,允许黑客绕过安全检查,从而在受害者的设备上安装恶意软件。微软Defender SmartScreen的主要作用是为用户提供网页和下载文件的安全评级,但此次漏洞的存在使得这一系统变得不再可靠,导致黑客能够悄无声息地进行攻击。 二、ACR、Lumma和Meduza Stealer恶意软件介绍 1. ACR:ACR(Advanced Cyber Reconnaissance)是一个复杂的攻击框架,通常用于执行网络钓鱼攻击和数据窃取。

通过伪装成合法软件分发,ACR可以在用户不知情的情况下捕捉其敏感信息。 2. Lumma:Lumma是一种相对较新的恶意软件,以高度隐蔽和难以检测而著称。它通过加密网络传输,绕过常规的防火墙和杀毒软件,目标通常是企业用户,意在窃取商业机密。 3. Meduza Stealer:Meduza Stealer是一种专门针对个人用户的恶意软件,能够窃取用户的密码、信用卡信息及其他敏感数据。它的传播方式多样,包括通过网络钓鱼邮件和恶意软件下载。 三、漏洞利用方式 黑客利用CVE-2024-21412漏洞的方式主要包括: 1. 制作恶意软件下载链接,用户在访问这些链接时,安全验证无法进行,直接下载安装恶意软件。

2. 利用社交工程手段,通过伪装的电子邮件吸引用户点击,达到散播恶意软件的目的。 3. 在网站上劫持合法的网址,使其指向恶意下载站点,进一步诱导用户下载恶意软件。 四、攻击的影响 这种利用漏洞的攻击给用户和企业带来了极大的风险。黑客通过ACR、Lumma和Meduza Stealer等恶意软件,可能导致用户账户被盗、财务损失以及企业机密信息泄露,影响个人和商业声誉。此外,企业若无防范措施,可能面临法律责任及赔偿风险。 五、如何防范此类攻击 1. 定期更新操作系统和安全软件:确保您的操作系统和安全软件及时更新,以修复已知漏洞,包括CVE-2024-21412。

2. 使用复杂密码并定期更换:使用独特且复杂的密码,并建议定期更换,以降低被破解的风险。 3. 启用双因素认证:在可能的情况下,启用双因素认证,这样即使密码被窃取,黑客也无法轻易访问账户。 4. 谨慎点击链接:不随意点击不明链接,尤其是社交工程邮件中的链接,以避免陷入网络钓鱼陷阱。 5. 定期备份重要数据:定期备份数据以防止数据丢失,即使遭受攻击,也能够快速恢复。 六、结论 CVE-2024-21412漏洞的出现,为黑客提供了利用Microsoft Defender SmartScreen的机会,进而传播ACR、Lumma和Meduza Stealer等恶意软件。这一事件不仅揭示了网络安全的脆弱性,也提醒广大用户和企业加强防范。

通过定期更新、安全意识教育以及使用强有力的保护措施,我们可以有效减少此类攻击的风险。