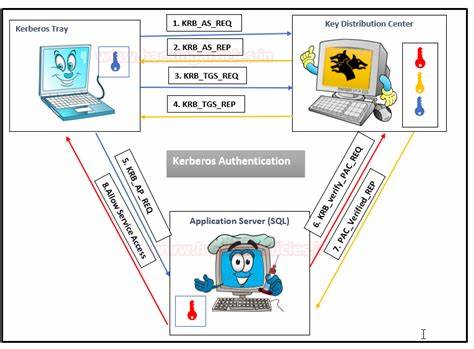

Kerberos作为Windows操作系统默认的身份验证协议,广泛应用于企业内部网络的文件共享、Web应用、数据库访问等多种服务中,以其强大的安全性和高效的认证流程,取代了传统的NTLM认证机制。然而,随着Kerberos在企业环境和云平台中的普及,针对其复杂机制的攻击手段也层出不穷,成为攻击者在Active Directory环境中提升权限和横向移动的关键途径。深入理解Kerberos协议的工作原理及其潜在漏洞,已成为安全专家和渗透测试人员提升防御能力的重要前提。 Kerberos设计初衷是通过"票据",即票证系统,实现用户身份的单点登录认证,有效避免了凭据在网络中直接传输,从而提升了安全性。其核心组成包括认证服务器(AS)、票据授予服务器(TGS)、客户端和服务端,多个实体之间凭借票据来完成身份验证和授权。认证流程主要通过AS请求和TGS请求两个阶段完成,生成的票据中包含加密的会话密钥,确保了通信的机密性和完整性。

但协议越复杂,配置和管理中的疏漏就越容易成为攻击点。 Kerberoasting攻击便是利用服务账户的Kerberos票据设计缺陷,通过请求服务票据并导出加密信息,攻击者可以离线破解服务账户的密码。由于许多服务账户的密码复杂度不足或周期性更新不及时,使得这一攻击方式在实际渗透过程中被广泛利用。防御Kerberoasting的关键在于强化服务账户的密码策略,启用受限委托,以及定期审计票据请求行为。 AS-REP Roasting则针对未启用预认证机制的用户账户。攻击者通过发送针对这些账户的AS请求,可以直接获取内含加密数据的响应,随后通过密码破解技术获取用户密码。

该攻击与Kerberoasting类似,但更便于定位并攻击低安全配置的普通用户账号。关闭账户的预认证选项和强化用户密码策略是防护AS-REP Roasting的有效措施。 除密码破解攻击外,Kerberos委托机制的误用或配置不当同样是攻击者的重要入口。委托功能允许一个服务代表用户访问其它服务,分为不受限制委托(Unconstrained Delegation)、受限制委托(Constrained Delegation)和资源基础受限制委托(Resource-Based Constrained Delegation)。不受限制委托因允许完全代表用户访问任意服务而安全隐患极大,攻击者通过接管拥有该权限的计算机账户,可以轻松获取域内的广泛访问权。微软虽在后续版本中推出了更安全的受限制委托和资源基础受限制委托,但错误配置仍可能导致严重的权限提升和横向攻击风险。

不受限制委托的攻击通常涉及攻击者控制含有这类委托权限的主机,然后窃取或伪造服务票据,进一步访问域内目标资源。防护建议包括禁用不受限制委托、监控委托权限的分配,以及保障关键主机和账户的安全。受限制委托则限制了可以被代表访问的服务范围,减少了潜在滥用的空间,但配置复杂,错误配置依然能成为攻击入口。资源基础委托引入了资源拥有者可以直接控制被委托权限的新机制,尽管提升了灵活性,但也带来了新的攻击面,攻击者可以通过控制非域控服务器上的权限实现委托滥用,进而攻击域控或高权限账户。 深入理解这些委托机制的实现细节,包括Kerberos票据的生成与签名方式、账户权限授予流程,是防御此类攻击的关键。主动监控委托权限变动、定期核查潜在风险账户及主机、合理分离委托权限,结合最新的安全补丁和工具,是保障企业Kerberos环境安全的有效手段。

此外,现代云环境下Kerberos的应用也带来新的挑战。混合身份环境中,云服务与本地Active Directory同步,Kerberos票据可能通过多种路径被截获或滥用,增加了防御难度。因此,云和本地环境统一的身份和权限管理策略显得尤为重要。 企业在设计和维护基于Kerberos的身份验证体系时,除了理解协议理论外,更多地需要结合实际环境中用户行为、服务账户管理及权限分配状况,动态调整安全策略。针对Kerberoasting和AS-REP Roasting的密码管理、针对委托机制的权限审计、结合日志分析和异常检测,将确保Kerberos认证体系不被轻易攻破。 总之,Kerberos作为Windows平台核心的身份验证协议,其安全问题不容忽视。

针对Kerberos的攻击呈现出多样化与深入化的趋势,只有充分理解其协议机制与潜在风险,结合全面细致的防御措施,方能有效遏制威胁,保障企业网络身份安全。安全专业人员必须持续关注Kerberos相关技术的最新发展,积极参与社区交流与学习,以应对日益复杂的攻击手法,实现真正意义上的零信任环境构建。 。