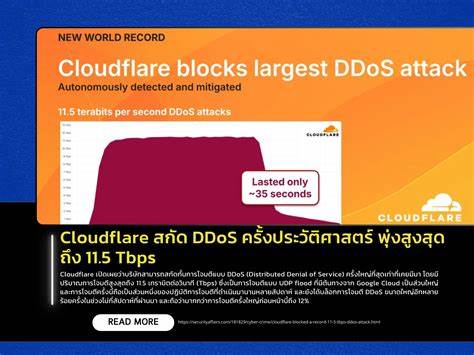

近日,全球领先的网络安全和云服务提供商Cloudflare宣布成功自动化防御了一次峰值高达11.5Tbps的超大规模UDP洪水型分布式拒绝服务(DDoS)攻击。这一攻击规模不仅刷新了历史记录,也证明了网络安全防御技术在面对不断升级的威胁时的强大能力。Cloudflare在官方社交媒体平台X上透露,此次攻击波及多个云服务提供商和物联网设备,攻击时长仅约35秒,但流量峰值高达11.5 Tbps,达到令人震惊的规模。分布式拒绝服务攻击的核心目的是利用大量垃圾流量淹没目标服务器,导致网络资源耗尽,从而引发连接延迟、数据包丢失甚至服务宕机,严重影响用户体验和业务连续性。如今,随着物联网设备的普及和云计算资源的广泛应用,攻击面显著扩大,攻击流量峰值不断刷新,防御难度大幅提升。此类UDP洪水攻击具备极强的破坏力,利用不受保护或安全防护薄弱的设备作为攻击源,形成庞大而复杂的攻击网络。

Cloudflare此次成功防御的记录性攻击不仅体现了其先进的流量分析、自动检测与协同防御机制,更显示了其基于云端的高效分布式缓解策略。详细分析显示,此次DDoS攻击主要利用了大量物联网设备和云提供商的服务器,试图通过迅猛流量洪峰压垮目标服务器。Google云平台曾被误传为唯一流量来源,但后续Cloudflare官方澄清,攻击源分布多元。 近年来,针对网络基础设施的攻击手段更加多样化,攻击者往往使用多向量、多阶段的连续攻击策略来掩护更复杂的网络入侵、数据窃取和资金盗取等恶意行为。Akamai等网络安全专家指出,体量巨大的DDoS攻击往往不仅是一场纯粹的流量洪泛战术,更可能是攻击者用来掩饰后续更隐秘攻击的"烟幕弹"。Cloudflare此前也报道,2025年第二季度全球经历的超大规模DDoS攻击次数激增,达到6500次,相较第一季度的700次发生率呈几何级增长。

此次记录事件正值物联网安全形势严峻之际,伴随Bitsight披露的RapperBot物联网恶意软件及其开发者利用网络视频录像机(NVR)等智能设备发起DDoS攻击的工具链被执法部门摧毁。RapperBot利用针对特定NVR设备存在的路径遍历漏洞,越权访问获取管理凭证并推送恶意固件,远程挂载NFS文件系统执行恶意负载,从而实现对设备的控制。研究人员指出,攻击者对于设备固件的限制进行了深入研究,利用设备支持的NFS挂载功能,巧妙完成恶意软件部署。该恶意软件会使用DNS TXT记录获取指令和C2服务器IP地址,结合简化的域名生成算法(DGA)动态生成指令域名并通过硬编码的DNS服务器进行解析,保障隐秘命令渠道。恶意程序能够建立加密连接接收攻击指令并扫描互联网寻找更多易被攻击的旧款边缘设备以持续扩散,其攻击原理简单但具高效传播力。Kaspersky等安全专家指出,目前大量物联网设备暴露在互联网中,安全漏洞纷繁复杂,攻击者只需利用自动化扫描与漏洞利用即可轻松发起大规模恶意行动,无需长期保持持久化存在。

面对如此复杂多变的威胁,Cloudflare不断升级其综合威胁检测平台和防御策略,采用云端分布式清洗和机器学习驱动的流量分析,实现对超大规模攻击流量的实时识别与拦截。此次事件同时提醒企业和用户必须加强对物联网设备的安全管理,密切关注设备厂商的最新补丁更新,关闭无用服务并及时替换老旧易受攻击的设备。众多业内专家建议,构建零信任架构、引入多层次防御体系及强化实体和应用安全至关重要。同时,政府和企业应提升网络威胁情报共享和协作机制,协同打击威胁源头。通过此次事件可见,网络攻击正向超大规模、多源头和多维度方向演进,网络威胁已成为全球范围内的重大安全挑战。网络安全防御的主动性和智能化将决定未来网络生态的稳定性和安全水平。

Cloudflare在此次记录性DDoS攻击防护事件中的表现,为全球网络安全行业树立了防护标杆,也表明云安全服务能力已成为保障互联网基础设施不可或缺的重要力量。展望未来,随着5G、云计算和物联网技术的融合普及,网络攻击流量峰值和复杂度预计将持续攀升,网络安全防护体系需要不断创新。各类组织应积极拥抱安全自动化、人工智能辅助检测和响应技术,提升应急防护效率和整体安全韧性。唯有如此,才能有效保障企业数字资产安全和用户隐私,营造可信赖的网络环境。 。