近年来,随着网络犯罪手段的不断进化,黑客组织的攻击策略呈现出高度多样化和复杂化。FIN6,亦被称为Skeleton Spider的金融犯罪集团,作为业内臭名昭著的攻击团伙,近年来从传统的销售点(POS)系统入侵逐渐转向社交工程攻击,尤其是针对招聘行业人员的钓鱼活动。这一变化不仅彰显了该组织不断适应网络环境变化的灵活性,也暴露了企业人力资源领域面临的新型安全威胁。 FIN6最初因其针对零售和餐饮行业销售点系统的攻击闻名,意在窃取客户信用卡数据进行金融诈骗。这类攻击虽然持续存在,但随着销售点系统安全措施的提升及相关监管加强,FIN6逐步调整了作案模式,转向利用社交工程诱导受害者自行下载恶意软件,从而渗透企业内部网络。 在其最新的钓鱼活动中,FIN6攻击者冒充求职者角色,在LinkedIn和Indeed等招聘网站上主动联系企业招聘人员,吸引对方注意。

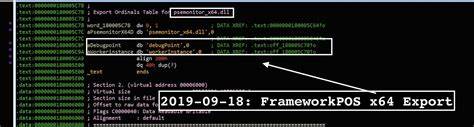

在交流过程中,犯罪分子引导招聘者访问伪造的个人作品集网站,这些网站通常由AWS云服务托管,外观高度逼真,模拟真实求职者的在线形象。这些虚假网站表面上要求用户通过验证码验证以证明身份真实性,其实这是为了绕过自动化安全扫描和爬虫程序的检测。 一旦访问者完成验证,网站会诱导其下载一个包含恶意JavaScript后门程序More_eggs的压缩文件。More_eggs是一款模块化的JavaScript后门,采用内存操作技术,能够规避传统杀毒软件的检测。该恶意软件允许攻击者远程执行命令、窃取凭证、并投放额外恶意负载,一旦成功植入目标计算机,便能完全控制受害者系统。 令人警惕的是,FIN6通过注册匿名域名并利用GoDaddy的隐私保护服务,隐藏其真实身份与网站所有者信息,极大增加了网站被安全团队识别和封禁的难度。

另外,他们在钓鱼邮件中故意不将恶意URL进行超链接,迫使受害者手动输入网址,这种策略能够避开许多自动链接检测工具的安全防护。 研究机构DomainTools对该攻击场景进行了详细分析,公开了相关的攻击指标供安全社区参考。研究者指出,FIN6结合了低复杂度的钓鱼手法、云基础设施的部署和先进的规避技术,使其攻击活动隐蔽且高效,极大挑战了现有安全防护体系。 针对这一威胁,企业和个人需提升警惕并采取相应措施。对招聘团队而言,核实求职者身份与在线作品集真实性变得尤为重要。建议通过多渠道确认应聘者信息,并避免在未经确认的链接或网站下载文件。

技术防护方面,则应加强邮件过滤、URL检测和行为分析能力,结合强大的端点安全软件以阻断恶意代码执行。 此外,组织应强化员工安全意识培训,特别是对于招聘人员,普及钓鱼攻击的常见伪装和新型攻击手法。自动化安全系统的持续优化,配合云服务供应商的合规监管和安全响应机制,可以更早发现并阻止类似攻击事件的发生。 AWS作为云服务提供商,也在事件曝光后表示将严格遵守法律法规,积极配合安全研究社区对滥用行为的打击和处置,确保其平台不被恶意者利用。 总的来看,FIN6从以往的POS系统入侵转向以社交工程和钓鱼为载体的攻击,不仅反映出网络犯罪的战术变迁,也揭示了新兴攻击技术与服务式恶意软件的结合趋势。面对日渐复杂的网络安全威胁,只有注重团队协作、技术升级和安全教育,才能有效遏制此类高风险攻击,保障企业和个人的信息安全。

。