2023年圣诞节当天,加密货币领域再次发生严重安全事件,犯罪分子利用被称为MS Drainer的钱包清空软件通过伪造网站实施钓鱼攻击,在短短24小时内盗取了约300万美元的数字资产。这起案件不仅反映了黑客技术和攻击手段的升级,也再次敲响了所有加密货币投资者切实加强网络安全意识的警钟。此次攻击事件的操作者借助Google广告平台,投放假冒的Web3服务网站广告,诱导用户访问并授权恶意程序提取其数字资产。根据安全机构Scam Sniffer的报告,2023年MS Drainer相关的欺诈案件总计已造成近5900万美元的损失,受害者超过63000人,可见这类攻击的范围之大和影响力之广。MS Drainer作为一种针对Web3钱包的恶意软件,主要通过伪装成合法的区块链交易界面或知名DeFi平台,诱骗受害者完成授权,从而实现对数字资产的直接窃取。攻击者利用Google Ads的广告位传播精心设计的钓鱼网站广告,这种手法极具迷惑性,容易让不明真相的用户误以为访问的是官方或正规平台。

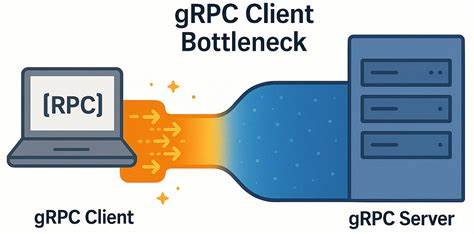

特别是在节日期间,用户想要抓住市场机会或查看资产动态,专注度较低,更容易成为攻击目标。盗窃的资产主要涵盖多种主流和稳定币,包括Wrapped Bitcoin(wBTC)、Aave Polygon USDT(aPolUSDT)、Aave USDC(aUSDC)以及Tether USDT等,显示了攻击者对于不同类型资产的广泛关注和侵害能力。此次事件被多家媒体广泛报道,安全公司和区块链社区均对该攻击进行了深入分析。MS Drainer通过模拟真实的Web3网站界面,诱导用户点击批准交易及签名请求。用户一旦授权,攻击者即可触发智能合约执行资金转移,受害者往往在发现异常时资产已被全部转移,难以追回。值得注意的是,今年早些时候,有消息透露有关安全机构已向Google Ads官方通报该类广告的存在和危害,但Google方面回应甚少,致使攻击者依旧能够利用该平台广泛传播恶意广告。

此类安全隐患暴露出大型互联网广告平台在加密领域内容审核上的漏洞,也提醒监管部门亟需加强该领域的监管和合作。通过分析此类事件,投资者应深刻认识到加密资产的安全风险不仅仅来自区块链协议本身,更在于用户对界面和授权请求的甄别能力。为了提升资产安全,用户应尽量避免点击来源不明的网页链接,使用官方渠道访问交易和资产管理平台,同时保持警惕,对于任何签名授权请求务必反复确认。硬件钱包等冷存储工具的使用也能有效抵御类似风险,因其需要物理确认交易,避免了恶意软件远程盗取的可能性。此外,社群和行业协会应主动参与安全教育,通过多渠道增强用户的防骗意识,使其了解钓鱼攻击的常见模式和最新手法。事件还凸显了行业内需要更完善的技术方案,如对签名请求来源的多层验证、链接安全检测以及交互体验的提升,来帮助用户在授权阶段做更明智的判断。

区块链技术固然创新且去中心化,但终端用户的安全选择至关重要。黑客借助MS Drainer能够连续数月累计盗取巨额资金,也提醒我们在快速发展的同时,数字资产安全防护不容忽视。未来随着Web3应用的普及,安全威胁无疑会更加复杂,技术和监管需要同步迭代升级。作为普通投资者,在享受数字金融带来便利的同时,更应主动学习并采纳安全措施。总结来看,圣诞节期间被盗的300万美元数字资产并非个例,而是MS Drainer攻击链条中最新的一环。加强对假冒网站和恶意软件的防范,提升对钱包签名请求的鉴别能力,以及支持更严谨的广告监管政策,将是防止此类事件重演的关键。

只有构建起全面、多维的防护体系,才能为全球加密资产创造一个更安全、可信的生态环境。