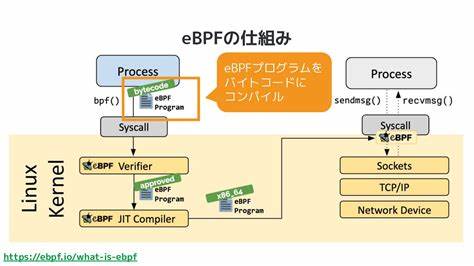

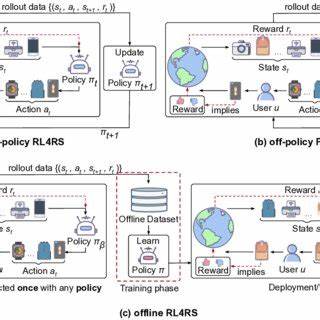

随着云原生技术的快速发展,容器技术已成为现代应用部署和运维的核心手段。在此背景下,eBPF(扩展的Berkeley包过滤器)作为一项强大的内核技术,以其高性能和灵活性,逐渐成为容器监控、安全和网络管理领域不可或缺的基础设施。为了实现eBPF对容器环境的深入感知和高效管理,连接容器运行时并获取丰富的容器信息成为关键环节。本文将深入解析eBPF如何通过容器运行时接口(CRI)连接不同的容器运行时,探讨其中的技术挑战与实现方案,并分析当前主流开源项目的实践经验。首先,理解容器运行时连接的意义十分重要。容器运行时负责管理容器的生命周期,包括创建、启动、停止和销毁容器,而容器运行时接口CRI提供了统一的gRPC服务,使得不同容器运行时如containerd、CRI-O和dockerd能够通过标准API互联互通。

通过该接口,eBPF工具可以获得容器的具体状态、元数据及运行时细节,实现容器级别的事件追踪、性能分析和安全监控,大幅提升Kubernetes环境下的云原生管理能力。连接容器运行时通常涉及三大步骤:首先需要定位CR服务所使用的Unix域套接字文件。Unix套接字文件为本地IPC通信提供了标准路径,常见于/var/run或/run目录。了解和准确定位这些套接字文件是建立通信的前提条件。其次,借助CRI定义的gRPC接口与容器运行时建立连接。通过gRPC协议,工具能够对运行时状态进行远程调用,传递请求并接收响应。

最后,使用CRI API查询容器或Pod的详细信息,以丰富上下文数据,用于后续的事件分析和可视化展示。定位Unix套接字路径通常涉及查找预设的套接字文件路径,不同运行时有其惯用的存放地址。例如containerd通常使用/run/containerd/containerd.sock,CRI-O使用/run/crio/crio.sock,dockerd可能使用/var/run/cri-dockerd.sock。多款eBPF相关开源项目如Tetragon、crictl和Tracee均采用硬编码方式定义默认路径,并在运行时尝试依次连接,直到成功建立服务通信。在Tetragon项目中,硬编码的默认套接字路径覆盖了主流容器管理后端,这种设计确保了灵活性与兼容性,减少了配置负担。crictl作为Kubernetes社区维护的工具,也沿用了类似的默认路径策略,结合gRPC客户端接口实现快速连接。

而Tracee的自动发现功能则遍历containerd、docker、crio及podman的套接字,采取主动注册机制,以动态维护可用套接字列表。连接成功后,关键在于启动适配相应CRI API客户端,完成服务调用。例如Tetragon中使用k8s.io/cri-api包提供的RuntimeServiceClient来调用容器运行时API,通过grpc.Dial建立连接并使之可用。该过程强调了安全配置的必要性,例如采用insecure.NewCredentials以符合本地Unix连接的特点。类似地,crictl利用k8s.io/cri-client包中封装的NewRemoteRuntimeService方法,结合超时和错误处理机制保障连接的稳定性。Tracee则在ContainerdEnricher函数中,配合containerd官方客户端库,实现对容器和镜像服务的访问接口封装,使数据来源更加丰富和全面。

在成功连接之后,如何通过CRI实现对容器内部详细信息的查询成为核心。例如获取容器的cgroup路径对于追踪进程事件、资源限制及性能数据至关重要。Tetragon通过调用ContainerStatus方法,传递容器ID获得包含详细运行时信息的JSON结构,进一步解析其中的runtimeSpec.linux.cgroupsPath字段,提取准确路径。此外,通过查询容器标签,可获取容器对应的Pod名、命名空间、实例UID以及是否为沙箱容器等信息,实现对容器与Kubernetes资源之间的紧密映射。Tracee项目的enricher逻辑更进一步,遍历命名空间列表,结合容器管理服务,跨多命名空间查找目标容器,通过容器标签中的k8s元数据实现上下文丰富的事件关联和安全监控。此类信息不仅为安全审计提供了容器身份认定的基础,也方便后续对镜像、容器名称及运行环境细节的综合分析。

在实现细节层面,诸多挑战也伴随着eBPF与容器运行时的连接。首先,容器运行时的套接字位置和版本可能因部署差异和运行时选择而变化,硬编码路径虽简单但缺乏灵活性,动态发现和配置仍是未来优化方向。其次,gRPC连接在网络环境不稳定或权限限制下容易失败,需设计高可用的重试机制和异常处理,确保连接连接的稳定与安全。再者,容器运行时接口版本更新频繁,工具需要持续跟进CRI API的演进,以避免兼容性断层,这在多个开源项目维护中表现得尤为明显。此外,容器中标签和元数据的完整性和标准化水准直接影响信息质量,开发者和运维需要确保容器运行环境按规范提供必要的标注信息,协助eBPF工具实现准确定位和丰富数据联通。随着Kubernetes生态系统不断演进,eBPF通过与容器运行时的深度集成,将持续推动云原生安全和性能分析能力的提升。

结合云平台实际应用,未来可探索更多自动化的容器运行时发现技术、跨平台的gRPC适配和权限安全策略,强化对容器生命周期的实时感知和响应能力。同时,eBPF丰富的扩展性也为容器网络监控、故障分析及异常检测提供了前所未有的机遇。总结来看,将eBPF技术与容器运行时接口(CRI)结合,是构建智能化云原生环境的基础。通过定位Unix套接字,建立高效稳定的gRPC连接,查询详尽的容器信息,开源项目实现了丰富的容器上下文感知功能。这不仅为安全和性能监控注入了新的活力,也为多租户、多集群环境中的统一管理提供了技术保障。随着相关工具和标准逐步成熟,未来eBPF与容器运行时的协同将更趋完善,进一步助力企业实现智能运维和业务创新。

。