随着区块链和加密货币技术的迅猛发展,越来越多的用户开始使用桌面端加密货币钱包如Atomic Wallet和Exodus来管理自己的数字资产。然而,正因其广泛的应用,针对这些钱包的安全威胁也日益严重。近期安全研究人员发现,一个名为“pdf-to-office”的恶意npm软件包通过替换用户发送加密货币时的目标地址,对使用Atomic Wallet和Exodus钱包的用户构成极大威胁。这一事件不仅暴露了软件供应链安全的隐患,也提醒广大开发者和加密货币持有者必须提高警惕。恶意npm包伪装成文件转换工具 “pdf-to-office”软件包首次于2025年3月24日在npm注册表上发布。该软件包表面上宣称是一款将PDF文件转换为Microsoft Word文档的工具,吸引不少用户下载使用。

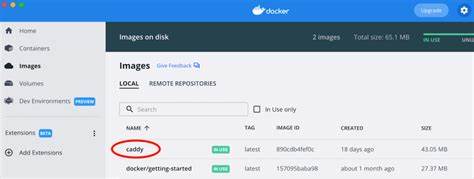

然而,实际情况却完全不同。安全研究人员发现,该包内部隐藏着恶意代码,能够监测电脑上是否安装了Atomic Wallet或Exodus钱包,并针对特定版本注入非法代码。恶意代码利用了Windows系统中“AppData/Local/Programs”路径下的特定文件,主要针对Atomic Wallet的2.91.5和2.90.6版本,以及Exodus的25.13.3和25.9.2版本进行攻击。攻击原理及技术细节 恶意程序会检测用户设备上是否存在特定钱包的关键文件。例如,对于Atomic Wallet而言,恶意软件会查找位于“atomic/resources/app.asar”的档案文件。如果检测到该文件存在,恶意代码便会替换钱包软件中的相关JavaScript文件,将发送的加密货币地址悄然改写为攻击者的Web3地址。

此过程是通过对目标文件进行“特洛伊化”处理实现的,即用看似正常但已被篡改的同名文件替换原始文件,保证钱包功能表面不变的同时,暗中更改资金流向。对于Exodus钱包,恶意代码则针对“src/app/ui/index.js”文件实施相似操作。值得注意的是,即使用户随后删除了该恶意npm包,恶意替换的文件依然存在,导致钱包持续被控制,只有彻底卸载并重新安装钱包软件才能根除威胁。供应链攻击的隐蔽性 这种攻击模式被定义为软件供应链攻击。本质上,攻击者并非直接攻击加密钱包本身,而是通过诱骗用户安装或更新第三方npm包,将恶意代码渗透至用户的系统和钱包中,利用合法软件渠道持续隐藏身份。相比传统的直接攻击,供应链攻击更难被发现,且能够在受害者不知情的情况下长期潜伏。

此次事件彰显了供应链攻击的高危性及复杂性。类似案例的启示 在“pdf-to-office”事件之前,安全公司ReversingLabs曾披露两个恶意npm包——ethers-provider2和ethers-providerz。这两个包同样利用本地包感染机制建立反向SSH连接,实现远程控制。近日,ExtensionTotal还披露了多款恶意Visual Studio Code扩展,这些扩展悄悄下载PowerShell脚本,关闭Windows安全防护,设置持久化任务,并在后台挖掘门罗币(XMR),已被安装超过百万次。上述案例反映出攻击者不仅在针对加密钱包,也在针对开发者工具,广泛利用开发者生态系统中的信任链条进行恶意活动。用户与开发者防范建议 对于普通用户而言,保持软件最新、下载软件包时务必确认来源正规极为重要。

尽量避免来自非官方渠道的npm包或扩展下载,尤其是未经充分审查的工具。若发现钱包软件行为异常,如转账地址频繁变动,必须立即停止资金操作并彻底扫描设备。开发者应加强对依赖库的安全审计,采用自动化工具监测依赖包的异常行为,并对关键文件上锁防止被篡改。引入代码签名和完整性校验机制,有效降低被替换文件的风险。企业与平台方面,应加强对npm等公共代码仓库的管理,实时拦截和清理恶意上传包,配合安全社区提升检测和响应速度。展望未来 随着加密资产价值的持续上涨,针对加密钱包的攻击将愈发复杂和多样化。

供应链攻击凭借其隐蔽性和持久性,将继续成为黑客瞄准的重点。用户和开发者必须建立更强的安全意识和防御能力,同时推动行业共同制定更严格的安全标准和检测体系。只有当安全成为区块链生态建设的核心环节,数字资产才可能得到真正保护。总结 “pdf-to-office”恶意npm包事件揭示了现代软件供应链攻击的新态势,特别是在加密货币钱包领域。恶意软件通过替换关键文件,偷偷篡改加密地址,诱使用户将资金转入攻击者账户,实现非法盗窃。面对这一威胁,用户需警惕不明软件包,保持钱包软件的安全完整;开发者要强化依赖包审查,结合自动检测工具确保代码安全;安全平台应加强监管和应急响应能力。

加密货币安全不仅依赖技术创新,更取决于全生态链参与者的共同努力和警觉。