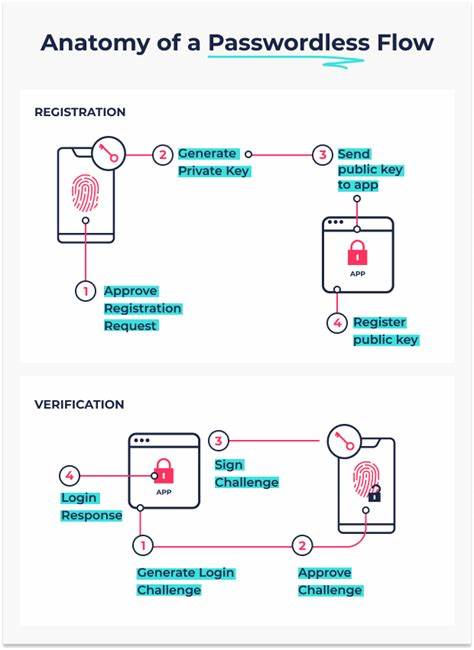

随着互联网和移动设备的普及,用户身份认证的安全性成为信息安全体系的重要环节。传统的密码认证方式虽然广泛应用,但存在诸多安全隐患,比如密码被服务器窃取、密码重用导致跨平台风险以及复杂密码管理带来的用户困扰。针对这些问题,密码衍生签名认证(Password-Derived Signature Authentication,简称PDSA)应运而生,成为保障身份安全的全新解决方案。PDSA结合了密码的便捷性与数字签名的高安全性,通过在客户端从密码导出密钥对来实现认证,有效杜绝密码明文传输,极大提升了用户账户的安全保障水平。 PDSA的核心理念是利用用户的密码,通过加密算法生成一对公私钥。用户在注册时,客户端基于密码和随机盐值使用密码学密钥派生函数产生私钥,并将对应的公钥和盐发送到服务器存储。

这样,服务器不保存用户的密码,也无法直接恢复用户的私钥,确保了密码的绝对安全。登录时,服务器发出一个随机挑战信息,用户使用自己的私钥对挑战进行签名,并将签名返回服务器。服务器通过预先存储的公钥对签名进行验证,从而完成用户身份认证。这种过程有效避免了密码在网络传输中暴露,防止了中间人攻击和密码窃取,保障认证过程的完整性和机密性。 在实现PDSA的关键技术中,密码学密钥派生函数(如PBKDF2)扮演着重要角色。它能够通过一定的计算代价,将简单密码转化成高熵的密钥,从而抵御暴力破解和字典攻击。

同时,配合随机盐值的使用,使得相同密码在不同服务中导出的密钥完全不同,消除了跨服务关联风险。数字签名算法通常采用椭圆曲线加密算法(如ECDSA),其高效性和安全性被广泛认可,能够快速完成签名和验证过程,满足现代应用对性能的要求。 PDSA并非简单的密码替代方案,而是一个集密码派生、数字签名及挑战响应机制于一体的完整身份验证框架。相比传统密码认证,PDSA不仅避免服务器存储密码,减少数据库泄露后用户账号被攻击的风险,还自动支持密码变更的安全管理。用户修改密码时,新的密码会生成新的密钥对,旧密钥失效,无需手动更新复杂的密钥管理操作,提高了使用便捷性和安全性。 这一认证机制的优势远不止于此。

由于每个用户的盐值均为独特的随机数据,服务端持有的公钥具有唯一性,确保无服务间的密钥关联,防止攻击者通过获取一个服务的密钥来入侵其他服务。此外,PDSA基于公开密钥密码学,服务器可以公开验证签名,无需暴露私有信息,为未来多设备认证和分布式身份提供了拓展空间。 与其他密码安全方案相比,PDSA拥有显著的实施简易性。诸如零知识证明的加密协议(SRP、OPAQUE)虽安全,但实现复杂、计算开销大,普遍对开发者门槛高。PDSA利用成熟的密码学算法和较低复杂度的架构设计,既便于开发和部署,又能兼顾安全性,成为理想的“密码+数字签名”的平衡方案。 现有的开源项目为PDSA的实践提供了有力支撑。

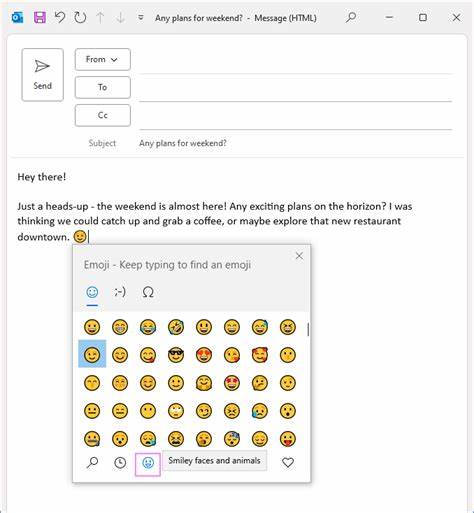

开发者可以借助由Python或JavaScript实现的客户端库,方便地完成密码派生、密钥生成和数字签名功能。服务器端则通过标准的REST API接口支持用户注册、获取挑战和身份校验,实现前后端的无缝集成。其架构设计通常采用FastAPI框架和SQLite数据库,轻量又高效,适合各种规模应用的需求。 安全角度看,PDSA具有对抗各种常见攻击向量的能力。密码不在服务器明文存储,免受数据库泄露的直接威胁。验签机制保障了对重放攻击的防护,且每次认证均使用唯一挑战,防止会话劫持。

独立盐值减少了彩虹表攻击风险,保障了派生密钥的唯一性及安全性。加上规范的超时机制和限制访问频率措施,整体系统拥有坚实的防御基础。 尽管如此,PDSA作为新兴方案仍有一些方面值得注意。生产环境中,必须搭配HTTPS保障传输安全,同时需要完善的输入验证和安全审计机制。此外,考虑到用户体验,客户端需支持现代浏览器的Web Crypto API或具备相对应的加密库。面对潜在的社会工程学攻击,依然建议辅以多因素认证,提升多层防护能力。

未来,PDSA有望结合区块链、分布式身份认证(DID)等前沿技术,打通身份验证与隐私保护的新局面。同时,它具备向多设备同步身份的扩展潜力,为智能设备和物联网等场景提供安全认证保障。随着用户对数据安全与隐私的关注度不断攀升,PDSA作为一种用户友好且安全的身份验证方案,将在网络安全领域扮演举足轻重的角色。 总的来看,密码衍生签名认证融合了密码知识和密码学技术的优点,成为创新且有效的密码安全防护手段。它通过排除密码明文传输和存储,极大降低了传统密码认证引发的安全风险。其简单、灵活且高安全性的特性,使得开发者能够轻松实现更加安全的身份验证体系,同时也为用户提供了更可靠的账户保护。

面对日益严峻的网络安全威胁,采用PDSA无疑是通往可信互联世界的重要一步。