在现代软件开发过程中,开源依赖已成为不可或缺的重要组成部分。然而,随着依赖数量的增多,开源软件供应链的安全隐患也日益凸显。2025年7月间,广受欢迎的npm包eslint-config-prettier经历了长达24小时的重大安全事件,其npm账号被黑客成功入侵,导致多个版本的恶意软件被发布,并迅速传播给数以千万计的开发者。本次事件不仅暴露了开源生态的脆弱性,也为全球软件开发者敲响了警钟。eslint-config-prettier是一个帮助开发者自动关闭与Prettier代码风格格式化存在冲突的eslint规则的配置包,因其稳定性和实用性,拥有超过3100万周下载量,被广泛应用于各类JavaScript、TypeScript项目中。黑客通过精准的钓鱼邮件攻击,成功突破了包维护者JounQin的npm账号控制权。

攻击者利用该账号短时间内发布了多个含有恶意代码的版本,包括8.10.1、9.1.1、10.1.6和10.1.7版本,此外还牵涉到eslint-plugin-prettier、snyckit、@pkgr/core、napi-postinstall等其他流行包。累计受影响的包每周下载量高达7800万。实际感染者主要集中在Windows系统用户,因为恶意代码中包含了一个名为node-gyp.dll的PE32+可执行文件,只会在Windows环境下被激活执行。在分析中,安全团队发现恶意代码通过在package.json内新增安装脚本“install”字段来触发执行。该脚本调用Node.js的child_process模块,使用Windows自带的rundll32.exe载入node-gyp.dll动态链接库,并执行其中的主入口函数。该DLL文件经过高度混淆处理,恶意行为主要表现为“Scavenger”木马,能够远程窃取文件、敏感信息甚至系统凭证,对受影响系统安全构成严重威胁。

安全公司SafeDep团队通过其自动化恶意包扫描系统率先发现可疑行为,及时发出警报。其产品如vet和pmg已能够在开发者安装或CI/CD流程中有效阻断恶意包的引入,提供从开发、持续集成到容器运行环境的全面保护。此外,SafeDep的MCP服务器更能与AI开发助理无缝集成,阻止恶意依赖被自动建议或引入,极大提升安全保障层级。事件曝光后,维护者JounQin积极配合npm官方与安全团队,快速撤销恶意版本,修复账号安全隐患,并发布正式声明提醒开发者核实依赖版本,尽量避免使用事件期间发布的版本。此次安全事件震惊业界,也促使众多技术社区重新审视开源包维护安全权限管理的重要性。无论是个人开发者还是大型开发团队,都应当建立完善的供应链安全策略,包括定期监控依赖的发行版本变更,使用信誉良好的安全扫描工具,强化账号多因素认证,警惕钓鱼邮件和社工攻击,并制定紧急事件响应预案。

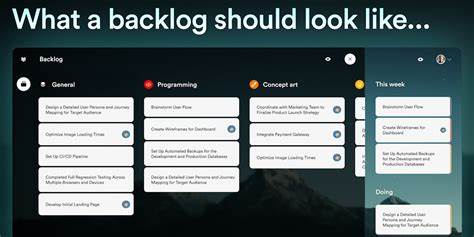

技术层面上,推荐引入自动化工具实现持续依赖审核,如代码审查时集成安全告警、部署阶段进行恶意包检查,甚至在IDE中配置预警插件,全面覆盖开发周期内的安全检查。开源社区亦需加强合作,推动npm等包管理平台完善账号安全机制,例如限制发布权限、异常发布行为阻断、快速响应和回滚能力的提升。同时,建议开源项目自建自动化监控系统,第一时间发现异常发布,降低事件影响范围。对所有依赖者而言,了解每一次依赖升级背后的变化内容尤为关键,不盲目追逐最新版本,理性评估包的安全状态才能筑牢代码安全根基。总而言之,eslint-config-prettier恶意入侵事件再次警示我们:开源生态虽美好,但安全不可或缺。只有全方位、多层次防护并结合社区协作,才能打造更安全、更健康的软件供应链生态。

作为开发者,应主动了解并运用现代安全工具,强化自身安全意识,方能在复杂多变的网络环境中有效防控潜在风险,保障项目和用户的数据安全。未来,开源软件供应链安全话题将日益成为技术焦点,期待更多创新安全方案和加强社区防御,共同守护全球开源的繁荣与安全。