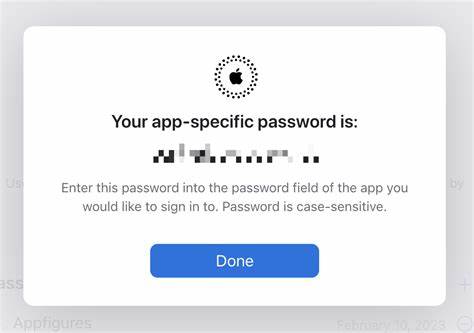

随着网络攻击手段的不断进化,传统的密码泄露和钓鱼攻击已不足以应对日益复杂的网络安全威胁。最近的研究发现,俄罗斯政府关联的攻击者正利用一种鲜为人知的漏洞——应用专用密码(App-Specific Passwords,简称ASP),通过精妙的社会工程手法成功绕过多因素认证(MFA),对高价值目标进行精准入侵。本文将深度解读该攻击手法的运作机制、背后的技术策略以及用户和企业如何有效应对这类挑战。多因素认证作为提升账号安全的关键手段,广泛应用于各类在线服务,显著降低因密码泄露带来的风险。然而,并非所有应用都支持MFA,为兼容某些传统或第三方应用,部分平台允许用户生成应用专用密码。ASP本质上是一种绕过MFA的单独密码,用以授权“不支持MFA”的软件访问账号。

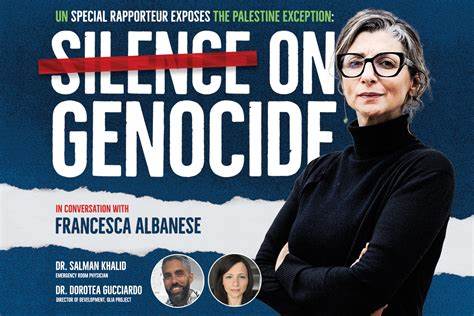

在Google生态系统中,ASP旨在帮助用户让遗留的邮件客户端或移动应用安全接入Gmail等邮箱服务。但正是这个设计缺陷成为了攻击者的突破口。2025年6月,高度专业的社会工程攻击浮出水面。著名俄罗斯信息战专家Keir Giles接收到一封自称美国国务院官员的邮件,邀请其参与一次高层咨询。攻击者利用精心准备的邮件内容、伪造的政府邮箱地址以及符合工作时间发送的策略,成功建立了极具说服力的陷阱。邮件附带的一份伪装得体、格式严谨的PDF文件细致指导如何生成应用专用密码,并通过“MS DoS Guest Tenant”这一虚构的平台,诱导Giles完成密码创建并将其截图发回。

这种方式绕过了传统MFA的保护机制,使攻击者能够直接利用这些ASP登录受害者账户,实现持久控制。该攻击的复杂程度远超一般钓鱼活动。攻击者为了增强可信度,不仅伪造了多个国务院的邮件地址,还耐心回复Giles的疑惑,调整攻击节奏避免激起警觉。甚至在Giles首次尝试遇阻时,主动提供技术支持,确保他顺利完成该步骤。此种“不紧不慢”、“全程陪伴”的策略,使得即便是安全意识较强的用户也难以察觉陷阱。Google安全团队及时侦测到该异常登录行为,并将其标识为俄罗斯国家支持的黑客组织UNC6293所为,关联到臭名昭著的APT29(代号“Cozy Bear”)。

该团队一方面封锁了相关账户访问,另一方面公开提醒用户此类针对ASP的攻击正在兴起。这个案例凸显了攻击者不断适应安全机制、寻找新颖攻击路径的趋势。应用专用密码作为传统与现代安全机制间的“桥梁”,其本身既是便捷工具,也成为安全盲点。攻击者的成功之处在于不仅依赖技术漏洞,更通过高度个性化的社会工程,利用人性中的信任、专业判断的自然松懈和对复杂流程的迷茫完成入侵。对普通用户而言,回避风险首先需提高对ASP功能的认知。许多人对应用专用密码的真正用途和潜在风险认识不够,误以为这是正常授权过程中的一环,忽视了其被恶意利用的可能。

建议用户定期检查账户设置中是否存在未必要的应用专用密码,并尽量避免为第三方软件开启此权限。对于安全防护更为严苛的高风险群体,如记者、研究人员和公民社会工作者,强烈推荐加入Google高级保护计划(Advanced Protection Program),其设计目的正是阻止此类高级社会工程攻击。另一方面,企业和组织需加强内部安全培训,让员工充分了解ASP的风险,建立跨部门联动的安全响应流程。同时,系统管理员应评估是否允许用户启用ASP,并逐步在企业级环境中禁用对Less Secure Apps(LSA)的支持,努力将潜在攻击面降到最低。网络安全厂商和平台提供方也应采取积极措施。一方面,须在ASP相关页面增加明确警示,提醒用户警惕针对ASP的攻击风险。

另一方面,建议在首次ASP使用时引入二次确认步骤,加强账户异常行为的监测,及时发现可疑访问。面对日益严峻的信息安全形势,各方力量的协作显得尤为重要。本文提到的攻击案例彰显了国家级攻击团队在手段和策略上的长足进步,也反映出现有安全防护体系在快速变化的威胁面前仍有不足。用户必须保持警觉,结合技术手段和行为规范共同筑牢防线。最后,社会工程攻击不仅考验技术防护能力,更挑战人类本身的认知与判断力。我们亟需通过开放、透明的信息共享和教育,将这类攻击的攻击方式提前曝光,提高全民的防范意识,提升整体安全生态的韧性。

只有这样,我们才能在未来的网络空间中筑起一道坚不可摧的安全屏障,保护关键数据和信息免遭恶意势力渗透。